Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Более 20 млн человек используют фальшивые блокировщики рекламы - «Новости»

Один из сооснователей и разработчиков AdGuard, Андрей Мешков, опубликовал в блоге компании интересную запись. Он пишет, что из-за плохой модерации Chrome Web Store более 20 млн пользователей установили себе фальшивые блокировщики рекламы и фактически являются участниками ботнета.

Фальшивые блокировщики рекламы, равно как и подделки любых популярных аддонов и приложений, вовсе не редкость. К примеру, осенью 2017 года в официальном Chrome Web Store обнаружили поддельную версию Adblock Plus, которой пользовались порядка 37 000 человек.

Мешков рассказывает, что данная проблема не нова. Мошенники довольно давно размещают в Chrome Web Store клоны популярных блокировщиков (добавляя всего несколько строк собственного кода). В результате пользователи вполне могли установить что-то вроде Adguard Hardline или Adblock Plus Premium или другие имитации. Единственный возможный способ борьбы с подобными фейками — это обратиться к Google с жалобой о неправомерном использовании товарного знака. Удаление клона занимает несколько дней.

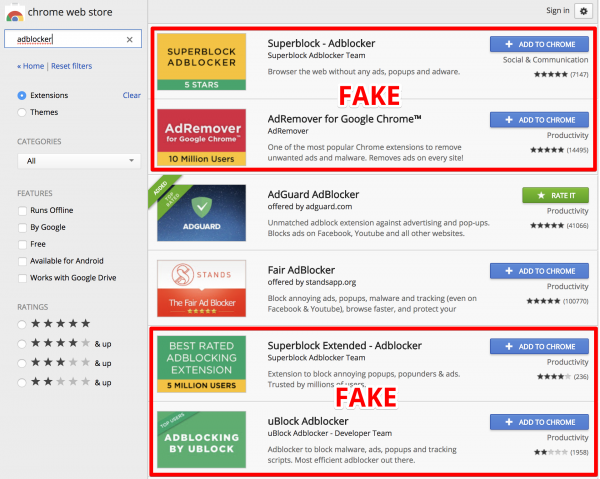

По данным AdGuard, в настоящее время ситуация стала хуже, а мошенники умнее. На скриншоте ниже приведены результаты поиска, содержащие подделки. К этим клонам злоумышленники добавили пару строк кода и аналитику, но также употребляют ключевые слова в описании расширений, чтобы оказаться первыми в результатах поиска.

Очевидно, таких простых трюков и пребывания в топе достаточно для завоевания доверия случайных пользователей. К примеру, только у одной из подделок насчитывается более 10 миллионов пользователей.

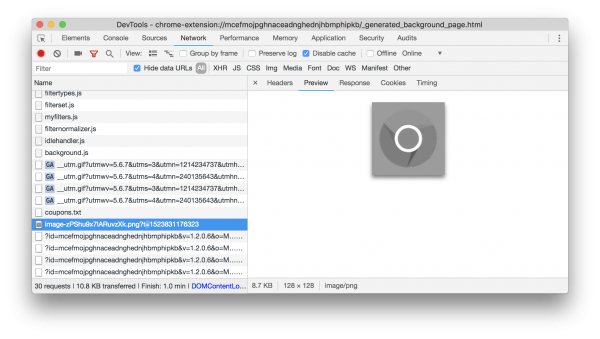

Изучив клоны более детально, специалист обнаружил следующие особенности. Первым заметным отличием от оригинального кода стало наличие файла coupons.txt. Вторая странность: при инициализации расширение загружает картинку со стороннего домена www.hanstrackr[.]com.

Как оказалось, эти файлы были загружены скриптом, скрытым внутри модифицированной библиотеки jQuery.

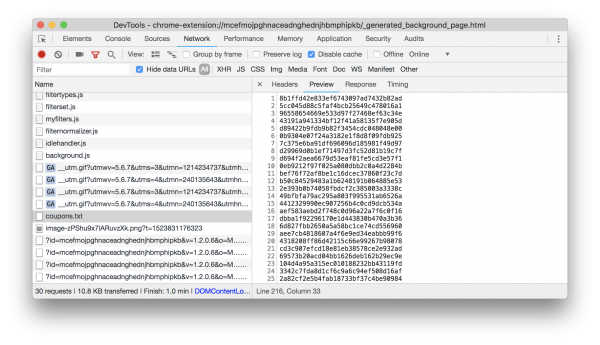

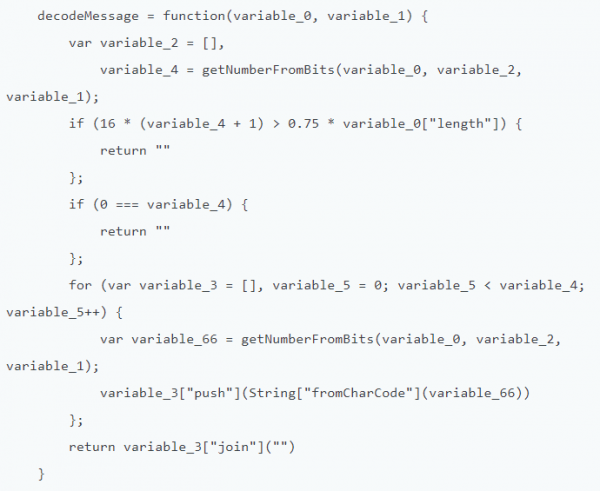

Функция возвращает строку: atob («здесь идет скрытый скрипт в base64»), которая затем выполняется. Сам скрипт обфусцирован. Найти его расшифрованную версию можно здесь.

Скрытый скрипт слушает каждый запрос, сделанный браузером, и сравнивает md5 (url + «% Ujy% BNY0O») со списком сигнатур, загружаемых из вышеупомянутого coupons.txt. Как только совпадение найдено, скрипт загружает iframe с домена g.qyz.sx, передавая информацию о посещенной странице, а затем повторно инициализирует расширение. Например, одна из этих сигнатур соответствует https://www.google.com/.

Внутри странного изображения обнаружился еще один скрипт, который расшифровывался и исполнялся, то есть мошенники прибегли к стеганографии. Как оказалось, таким образом подделка получает команды с удаленного командного сервера злоумышленников. Полученные команды исполняются в привилегированном контексте («background page» расширения) и могут изменять поведение браузера.

Эксперт пишет, что обнаружив вышеописанное, он просканировал другие расширения в Web Store и обнаружил еще четыре, использующие такой же подход. Хуже того, два из них вовсе не фальшивыми блокировщиками, и ничто не сулило проблем, если не проверять код:

- AdRemover for Google Chrome™(10+ млн пользователей);

- uBlock Plus(8+ млн пользователей);

- Adblock Pro(2+ млн пользователей);

- HD for YouTube™(400+ тысяч пользователей);

- Webutation(30+ тысяч пользователей).

В настоящий на данный момент все расширения уже удалены из Chrome Web Store.

В заключение статьи Мешков говорит, что в наше время серфинг в Chrome WebStore напоминает прогулку по минному полю. Эксперт советует подумать дважды перед установкой какого бы то ни было расширения, а затем, еще раз подумать дважды.

- © AdBlock и AdBlock Plus доступны для Microsoft Edge - «Windows»

- © Более 500 000 человек стали жертвами четырех вредоносных расширений для Chrome - «Новости»

- © Фальшивые антивирусы из Google Play скачали порядка 7 000 000 пользователей - «Новости»

- © Google запретила распространять через Chrome Web Store расширения для майнинга - «Новости»

- © В AdBlock появится функция кеширования популярных JavaScript-библиотек - «Новости»

- © Адблок от блох. Выбираем и настраиваем блокировщик для борьбы с трекерами, рекламой и майнингом - «Новости»

- © Новый плагин Adblock Plus поможет убрать всё лишнее со страницы YouTube - «Интернет»

- © Халява! Годовая лицензия на Adguard и WinToHDD бесплатно - «Windows»

- © AdBlock в течение суток транслировал социальную рекламу - «Интернет»

- © Фальшивые сайты Google Play угрожают российским пользователям - «Интернет»

|

|

|