Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Positive Technologies: в 100% случаев внутренний злоумышленник может захватить полный контроль над сетью - «Новости»

На пресс-конференции, проведенной в рамках форума Positive Hack Days 8, эксперт компании Positive Technologies представил итоги анализа защищенности корпоративных систем российских и зарубежных компаний в 2017 году (PDF).

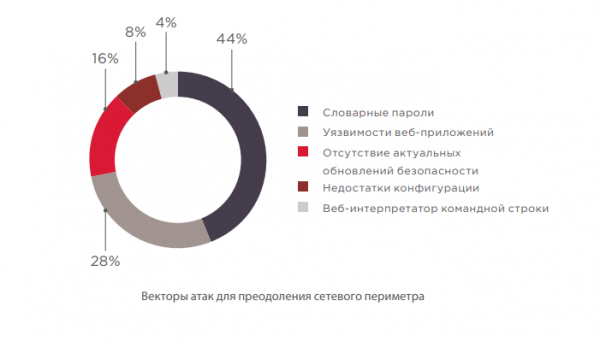

Невзирая на используемые в компаниях технические средства и организационные меры для защиты информации, специалистам Positive Technologies удалось получить полный контроль над ресурсами локальной вычислительной сети (ЛВС) от лица внутреннего нарушителя во всех без исключения проектах. От лица внешнего злоумышленника, использующего, в числе прочего, методы социальной инженерии и атаки на беспроводные сети, удалось преодолеть сетевой периметр в 68% работ.

При проведении тестирования на проникновение от лица внутреннего злоумышленника исследователям во всех без исключения случаях удалось захватить полный контроль над инфраструктурой. При этом только в 7% систем сложность получения доступа к критически важным ресурсам оценивалась как средняя, обычно же полностью скомпрометировать всю корпоративную систему может даже нарушитель низкой квалификации.

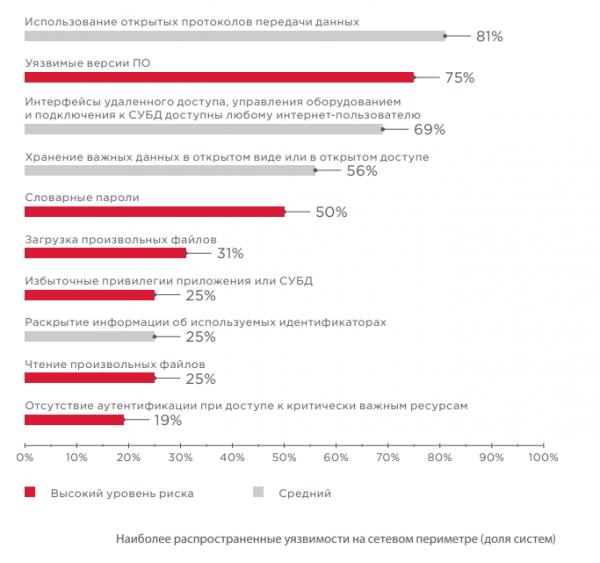

Кроме того, по сравнению с 2016 годом наблюдается тенденция к снижению сложности преодоления сетевого периметра. Если прежде сложность получения доступа к ресурсам локальной вычислительной сети оценивалась как тривиальная в 27% случаев, то теперь этот показатель вырос до 56%.

Работая над проектами по анализу защищенности, исследователи Positive Technologies выявляли в среднем два вектора проникновения во внутреннюю сеть организации. Максимальное число обнаруженных векторов составило 10, а возраст самой старой выявленной уязвимости (CVE-1999-0532) составил 18 лет.

Удобным способом проникновения в ЛВС являются беспроводные сети. По статистике, 40% компаний используют словарные пароли для подключения к своим сетям Wi-Fi. При этом 75% таких сетей доступны за пределами контролируемой зоны компании, и в таком же количестве беспроводных сетей отсутствует изоляция между пользователями. Таким образом, чтобы эксплуатировать уязвимости в личных и корпоративных ноутбуках, взломщику даже не нужно физически находиться в офисе компании.

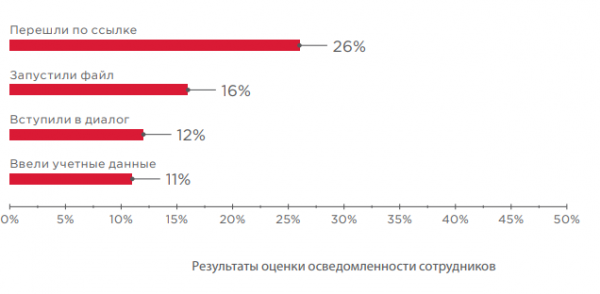

«Еще одно слабое звено в защите корпоративных сетей: сотрудники, которые легко поддаются методам социальной инженерии, — рассказывает руководитель экспертного центра безопасности Positive Technologies (PT Expert Security Center) Алексей Новиков. — К примеру, 26% сотрудников осуществляют переход по ссылке на фишинговый веб-ресурс, причем практически половина из них в дальнейшем вводят свои учетные данные в поддельную форму аутентификации. Каждый шестой сотрудник запускает приложенные к письму зловредные файлы. Кроме того, 12% сотрудников готовы вступить в диалог с нарушителем и раскрыть важную информацию».

Получение полного контроля над всей инфраструктурой обычно начинается с малого: злоумышленник захватывает контроль над одной или несколькими рабочими станциями, используя недостаточно стойкие пароли, сетевые атаки либо уязвимости устаревших версий ОС. Дальше сценарий атаки довольно типовой: злоумышленник просто запускает специальную утилиту для сбора паролей всех пользователей ОС на компьютерах, которые уже контролирует. Как правило, некоторые из собранных паролей подходят к другим компьютерам, и нарушитель проделывает то же самое и на них. Так, шаг за шагом, он проходит по ресурсам компании, пока не получает пароль администратора домена, который позволяет закрепиться в инфраструктуре надолго и полностью контролировать самые важные системы.

Исследователи пишут, что для противодействия внутренним нарушителям необходим комплексный подход к защите. Как минимум следует использовать только актуальные версии ОС и ПО, а также стойкие к подбору пароли для всех пользователей на всех ресурсах, особенно для администраторов. Также эксперты Positive Technologies рекомендуют использовать двухфакторную аутентификацию для администраторов ключевых систем и не предоставлять сотрудникам административные привилегии на их компьютерах. Своевременное выявление атаки поможет снизить ущерб даже в том случае, если какие-то ресурсы уже были скомпрометированы. Сделать это помогают специализированные инструменты, например системы класса SIEM.

- © Positive Technologies: 83% сайтов имеют критичные уязвимости - «Интернет»

- © Positive Hack Days 8: хакеры и ИТ-специалисты со всего мира покажут «цифровую изнанку» - «Новости»

- © Internet Explorer 7 - счет багов продолжается - «Интернет»

- © Эксперты посчитали «дырки» в Интернет - «Интернет»

- © На фестивале Positive Hard Days выступят шесть музыкальных групп - «Новости»

- © Positive Technologies: каждая атака по перехвату SMS-сообщений оказывается успешной - «Новости сети»

- © Названы самые эффективные сетевые сканеры - «Интернет»

- © Все о телеком-безопасности на PHDays - «Новости»

- © Facebook и "ВКонтакте" выдают скрытый телефон пользователя - «Интернет и связь»

- © Хакерские атаки на сайты министерств пока удается отражать - «Интернет»

|

|

|