Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Вредонос MysteryBot сочетает в себе функции банковского трояна, кейлоггера и вымогателя - «Новости»

Специалисты компании ThreatFabric (ранее SfyLabs) обнаружили мобильную малварь MysteryBot, которая атакует устройства на Android 7 и 8. Новая угроза объединяет в себе функции банковского трояна, кейлоггера и вымогателя.

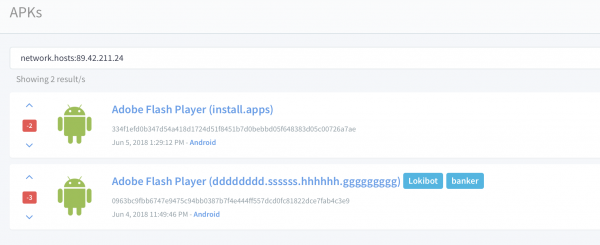

Исследователи сообщают, что MysteryBot определенно связан с другим вредоносом, банковским трояном LokiBot, на что указывают сходства, обнаруженные в исходном коде. Кроме того, новая малварь использует тот же управляющий сервер, уже известный специалистам по прошлым вредоносным кампаниям. Почему авторы LokiBot переключились на разработку нового вредоноса, пока неясно. Возможно, это связано с утечкой исходного кода LokiBot, произошедшей несколько месяцев тому назад. После утечки трояном стали пользоваться несколько хакерских групп.

Специалисты пишут, что MysteryBot во многом отличается от своего предшественника, а также от конкурирующих банкеров для Android (например, ExoBot 2.5, Anubis II, DiseaseBot, CryEye). Так, по данным ThreatFabric, MysteryBot — это первый банковский троян, способный корректно отображать оверлеи на Android 7 и 8.

Оверлеи давно используются вирусописателями и помогают им отображать фальшивые страницы логина или формы ввода данных поверх окон легитимных приложений. Но после релиза Android 7 и 8 у злоумышленников возникли проблемы, так как инженеры Google добавили в свою ОС новые механизмы защиты. После этого разработчикам малвари не удавалось заставить оверлеи появляться на экране зараженного устройства вовремя, так как они потеряли возможность отслеживать, когда именно жертва запускает на своем устройстве то или иное приложение.

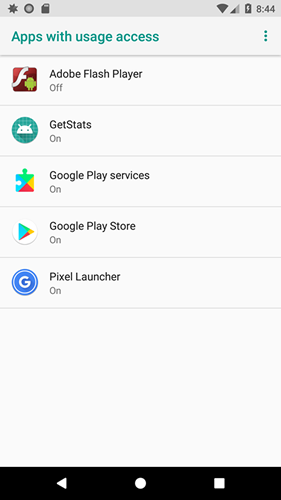

По данным ThreatFabric, авторы MysteryBot нашли решение этой проблемы. Чтобы отображать оверлеи своевременно, они используют разрешение PACKAGE_USAGE_STATS, при помощи которого Android показывает статистику использования приложения, косвенно сливая информацию о приложении, использующемся в конкретный момент.

В текущей версии MysteryBot представлены кастомые оверлеи более чем для 100 приложений, включая ряд электронных банкингов (хакеры нацеливаются на пользователей финансовых учреждений из Австралии, Австрии, Германии, Испании, Франции, Хорватии, Польши и Румынии), а также Facebook, WhatsApp и Viber. Полный список можно найти в отчете аналитиков ThreatFabric.

Однако в MysteryBot заложена не только функциональность банковского трояна. Также малварь оснащена функцией кейлоггера, причем реализована та весьма необычно. Когда пользователь набирает текст на экранной клавиатуре, MysteryBot не делает снимки экрана для каждой буквы, но полагается на запись сенсорных жестов. Малварь записывает рисунок сенсорных жестов, сопоставляется его с экранной клавиатурой, которую использует жертва, и на основании этого делает выводы о набранном тексте.

Так MysteryBot оснащен и вымогательской функциональностью, явно унаследованной от LokiBot. Исследователи рассказывают, что малварь может блокировать пользовательские файлы, хранящиеся на внешних накопителях. При этом сами файлы вредонос не шифрует, но помещает их в отдельные архивы ZIP, каждый из которых защищен паролем.

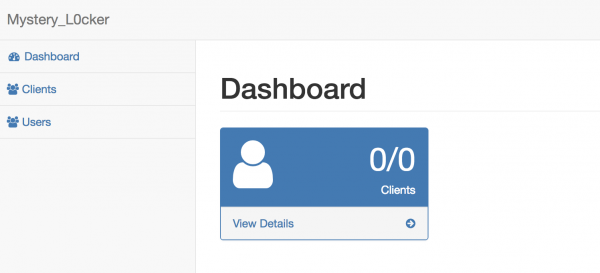

По мнению специалистов, вымогательский модуль написан не слишком хорошо, например, длина паролей от архивов равняется всего 8 символам, то есть в теории их достаточно легко взломать. К тому же пароль и уникальный для каждой жертвы ID передаются на удаленную панель управления Myster_L0cker. Однако ID – это лишь число от 0 до 9999, причем никакой проверки уже существующих ID перед отправкой не производится. То есть пароли одних пострадавших могут быть легко перезаписаны новыми пострадавшими, как только ID синхронизируется с бэкэндом MysteryBot.

В настоящее время малварь маскируется под приложение Flash Player, невзирая на тот факт, что Flash не доступен для Android уже несколько лет. К сожалению, некоторые сайты по-прежнему требуют поддержки Flash от своих посетителей, из-за чего те пытаются найти и установить Flash на свое устройство. Как правило, это заканчивается лишь установкой малвари.

По информации аналитиков ThreatFabric, кампания по распространению MysteryBot еще не началась, и малварь пока находится в разработке. Однако эксперты прогнозируют, что способы распространения будут те же, что раньше демонстрировал LokiBot: SMS-спам и фишинговые письма.

Эксперты напоминают, что загружать приложения лучше всего только из официального Google Play Store, а также стоит с подозрением относиться к продуктам, которые запрашивают разрешение на использование Accessibility service. MysteryBot не является исключением, в частности, малвари нужно использовать Accessibility service для доступа к PACKAGE_USAGE_STATS.

- © Мобильный вредонос HiddenMiner может вывести зараженное устройство из строя - «Новости»

- © Автор Exobot продает исходный код своего банкера - «Новости»

- © Банкер MnuBot использует в качестве командных серверов машины с Microsoft SQL - «Новости»

- © Исходники Coldroot RAT загрузили на GitHub два года назад, но вредонос все еще «не видят» антивирусы - «Новости»

- © Авторы банкера Dridex создали шифровальщик FriedEx (он же BitPaymer) - «Новости»

- © Новая модификация трояна Quant похищает деньги из криптовалютных кошельков - «Новости»

- © Банковский троян FakeBank переадресует мошенникам пользовательские звонки в банк - «Новости»

- © Специалисты Avast нашли предустановленную малварь на Android-устройствах сотен брендов - «Новости»

- © Вредонос KevDroid способен тайно записывать телефонные звонки жертв - «Новости»

- © Новая вариация Mirai атакует устройства, оснащенные ARC-процессорами - «Новости»

|

|

|