Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Новый набор эксплоитов Underminer распространяет буткиты и майнеры - «Новости»

Первыми об обнаружении эксплоит-кита Underminer сообщили эксперты компании Trend Micro, которые заметили «новинку» в середине июля 2018 года. Вслед за ними специалисты Malwarebytes опубликовали подробный отчет, посвященный майнинговой малвари, распространяемой Underminer. Исследователям Malwarebytes удалось проследить активность набора эксплоитов до осени 2017 года (именно в это время в сети появилось первое упоминание данной вредоносной активности, сделанное экспертами китайской компании Qihoo 360).

Underminer оставался «в тени» более полугода, благодаря тому, что изначально его операторы работали исключительно с атаками малых масштабов, и лишь недавно начали расширяться в другие страны. Так, согласно данным Trend Micro, сейчас злоумышленники концетрируют свое внимание на Японии (70% атак), Тайване (10%), Южной Корее (6%) и других азиатских странах, где процент пострадавших еще ниже.

С технической точки зрения Underminer тоже не поражает воображение. В настоящее время исследователи обнаружили только три эксплоита, которые использует Underminer. Нужно отметить, что не одна из уязвимостей не является «эксклюзивом» данного набора эксплоитов, то есть пока операторы Underminer попросту копируют своих более успешных «коллег»:

- CVE-2015-5119— use-after-free уязвимость в Adobe Flash Player (исправлена в июле 2015 года);

- CVE-2016-0189— уязвимость в Internet Explorer, связанная с повреждением целостности данных в памяти (исправлена в мае 2016 года);

- CVE-2018-4878— еще одна use-after-free проблема в Adobe Flash Player (исправлена в феврале 2018 года).

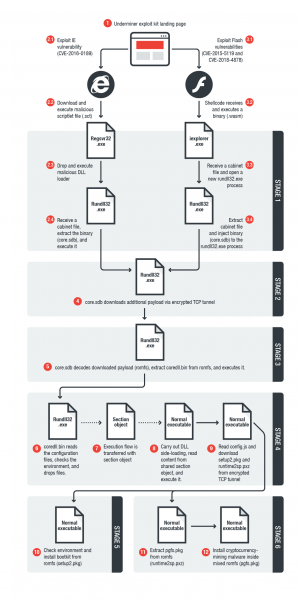

Если эксплуатация одного из вышеперечисленных багов удалась, Underminer использует TCP-туннель для установки буткита на устройство (таким образом сохраняется присутствие в системе), а затем загружает криптовалютный майнер.

Схема работы Underminer

Аналитики Trend Micro назвали этого майнера Hidden Mellifera, тогда как исследователи Malwarebytes называют его Hidden Bee, — именно такое имя угрозе присвоило в прошлом году китайское ИБ-сообщество, первым заметившее и изучившее вредоноса (1, 2).

Хотя в последнее время на «рынке» были замечены сразу несколько новых наборов эксплоитов, эксперты убеждены, что срок их жизни будет недолгим. Дело в том, что ИБ-специалиты уже давно отмечают значительное снижение популярности всех наборов эксплоитов в целом. Использовать их становится все сложнее, ведь современные браузеры уже не так просто скомпрометировать, особенно после массового отказа от Flash и перехода на HTML5.

- © Набор эксплоитов RIG взял на вооружение свежую уязвимость в Internet Explorer - «Новости»

- © Наборы эксплоитов уже используют свежие баги во Flash и Internet Explorer - «Новости»

- © Trend Micro: вымогатели будут использовать «Общий регламент по защите данных» в своих целях - «Новости»

- © Наборы эксплоитов теряют популярность, а эксплоит-кит RIG теперь распространяет майнеры - «Новости»

- © Краденые профили Facebook продаются на черном рынке - «Интернет»

- © Ботнет атакует устройства на Android c открытыми отладочными портами - «Новости»

- © Вымогатель Magniber расширил географию атак на все азиатские страны - «Новости»

- © Из-за бага «умные» колонки Sonos и Bose можно заставить проигрывать любые звуки и треки - «Новости»

- © Сайт антивирусной компании Trend Micro взломан хакерами - «Интернет»

- © Установка майнинговой малвари на серверы Oracle WebLogic принесла преступникам более 220 000 долларов - «Новости»

|

|

|