Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Новая методика упрощает взлом паролей WPA и WPA2 в сетях 802.11i/p/q/r - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

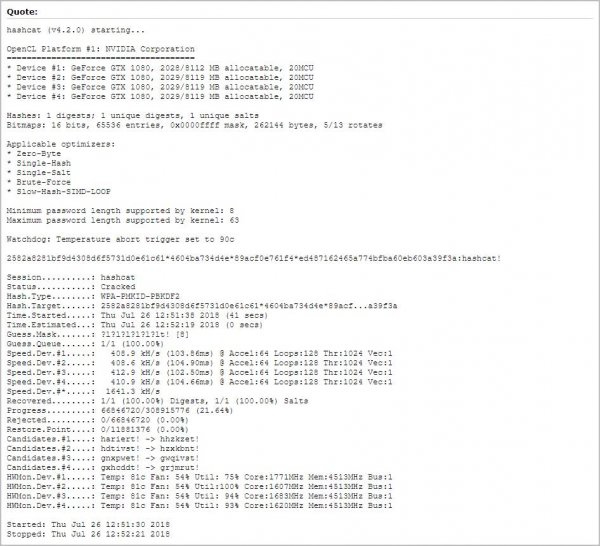

Дженс Стьюб (Jens Steube), автор известного инструмента для взлома паролей, Hashcat, рассказал об обнаружении нового, более быстрого способа взлома паролей от беспроводных сетей. Новая методика была обнаружена практически случайно, когда Стьюб и его коллеги искали слабые места в WPA3.

Ранее подобные атаки предполагали, что атакующему придется ждать нужного момента, когда кто-нибудь выполнит вход в сеть, и будет осуществлено четырехстороннее рукопожатие EAPOL, в ходе которого клиент и роутер воспользуются PMK (Pairwise Master Key) и убедятся, что им обоим известен Pre-Shared Key (PSK). Задачей атакующего было поймать этот момент и перехватить рукопожатие.

Но исследователи обнаружили, что для WPA и WPA2 в сетях 802.11i/p/q/r все может быть проще. Новая атака базируется на использовании RSN IE (Robust Security Network Information Element) и его извлечения из единственного кадра EAPOL. Фактически, атакующему нужно лишь предпринять попытку аутентификации в беспроводной сети, извлечь PMKID из одного кадра, а затем, имея на руках данные RSN IE, можно приступать к взлому Pre-Shared Key (PSK).

К примеру, для этого можно использовать тот же Hashcat. Исследователи отмечают, что в среднем взлом пароля занимает 10 минут, но все зависит от его сложности.

«Так как в данном случае PMK тот же, что и во время обычного четырехстороннего рукопожатия, это идеальный вектор атаки. Мы получаем все необходимые данные из первого же кадра EAPOL», — пишет Стьюб.

Пока специалисты не сообщают, какие роутеры, каким именно производителей уязвимы к такому вектору атак. Скорее всего, проблема актуальная для всех «современных маршрутизаторов» со включенными функциями роуминга, которые работают с IEEE 802.11i/p/q/r .

- © GitHub предупредит пользователей, если их пароли скомпрометированы - «Новости»

- © Из-за уязвимости в составе Symfony в опасности оказались сайты на Drupal - «Новости»

- © Wi - «Новости интернета»

- © Обнаружена повторная атака на российские СМИ - «Новости»

- © Разработчики HP исправили два опасных бага, угрожавших более чем 200 моделям принтеров - «Новости»

- © Автор вымогателя GandCrab атаковал ИБ-специалистов, создавших «вакцину» против его малвари - «Новости»

- © Протокол шифрования WEP для Wi-Fi можно взломать за 3 секунды - «Интернет»

- © BBC требует, чтобы Microsoft выдала пользователя, слившего в сеть отрывок нового «Доктора Кто» - «Новости»

- © Неизвестные выложили в Сеть свыше миллиона паролей от аккаунтов "Яндекса" - «Интернет и связь»

- © Компания TSMC — ключевой поставщик AMD, Apple, Nvidia и Qualcomm, остановила производство из-за атаки WannaCry - «Новости»

|

|

|