Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

X-исследование: NVR и DVR. Разбираем уязвимости в видеорегистраторах, которые все никак не пофиксят - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Содержание статьи

- Технические детали

- Текущий статус отчета

Ботнеты, состоящие из уязвимых IoT-устройств, — суровая действительность наших дней. Атакующие постоянно ищут уязвимые хосты, чтобы усилить свою сеть. И иногда так получается, что производители «умных» железок своей пассивностью непреднамеренно помогают злодеям реализовать их планы. Рассмотрим именно такой случай.

Описанные в материале уязвимости были своевременно отправлены вендору, китайскому CERT и Mitre. Все уязвимости получили номера CVE. Мы публикуем данную информацию в соответствии с общепринятой политикой разглашения уязвимостей. Однако вендор до сих пор не сообщил, как собирается закрывать уязвимости, а в зоне риска находится много устройств. Поэтому мы не будем приводить подробные сведения об уязвимом ПО и устройствах.

Сегодня мы в формате Security Advisory (отжатые до самой сути отчеты об обнаруженных уязвимостях, в таком формате их получают производители уязвимого компонента, Mitre и CERT) расскажем тебе о трех уязвимостях в прошивках DVR/NVR (digital/network video recorders) крупного китайского производителя, который разрабатывает прошивки для разнообразных устройств (DVR, NVR и IP-камеры).

Рассмотренная версия прошивок работает на различных DVR/NVR-устройствах, которые также производятся в Китае и распространяются по модели white label, когда на заводе устройство выпускают без маркировки, а затем вендоры выводят его на рынок под своим брендом. Я обнаружил в открытом доступе более 120 тысяч устройств, артефакты которых (версия и баннеры запущенных сервисов, фингерпринты веб-интерфейса и прочее) указывают на то, что устройство работает под управлением данной прошивки и, соответственно, может иметь описанные ниже уязвимости.

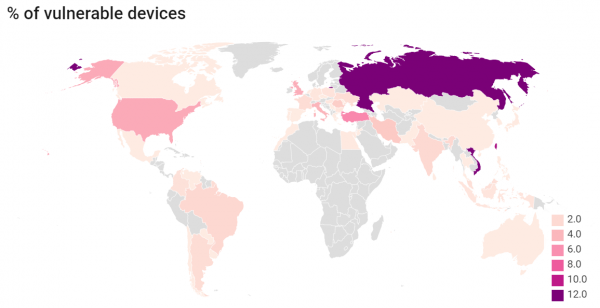

География распространенности уязвимых устройств

Объект исследования

Как я упоминал, огромное количество устройств под управлением данной прошивки распространяется по модели white label. На фотографии ниже пример подобного устройства. Оно и стало объектом исследования.

Пример уязвимого DVR-устройства

Прошивка содержит «зашитые» учетные данные, которые могут быть использованы атакующим для привилегированного доступа к работающему устройству и кражи ценной информации, например получения видеопотока, или (классика жанра) для включения данного устройства в ботнет. Также уязвимый веб-интерфейс позволяет атакующему обойти процедуру аутентификации и получить привилегированный доступ к видеопотоку.

В последних версиях прошивки (на момент исследования — декабрь 2017 года) были обнаружены уязвимости:

- обход аутентификации в веб-приложении;

- «зашитая» учетная запись для Telnet;

- «зашитые» учетные записи для веб-панели управления и RTSP-сервера (Real Time Streaming Protocol).

Технические детали

Обход аутентификации в веб-приложении

Веб-панель, разработанная для управления устройством и видеомониторинга, имеет «особенность» (довольно распространенную среди подобных устройств), которая позволяет неавторизованному пользователю получить доступ к видеопотоку. Достаточно изменить URL

http:///.html

[/code]

на что-то подобное:

http:///.html

[/code]

Эта уязвимость в веб-приложении возникает из-за того, что отсутствуют проверки пользовательских прав, — судя по обновленному OWASP TOP 10 IoT Vulnerabilities, это достаточно тривиальная проблема.

INFO

CVSS v3

Base Score: 7.5

Vector: (AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:M/A:N)

- © Информацию о 0-day уязвимости в Windows опубликовали через Twitter - «Новости»

- © В прошивках многих Android-смартфонов обнаружены уязвимости - «Новости»

- © Разработчики Adobe выпустили экстренное исправление для Photoshop CC - «Новости»

- © Эксперты Trend Micro раскрыли детали неисправленной 0-day уязвимости в Microsoft JET - «Новости»

- © IoT-ботнеты Mirai и Gafgyt эксплуатируют баги в Apache Struts и SonicWall - «Новости»

- © Уязвимость роутеров MikroTik оказалась серьезной и позволяет повышать права до рута - «Новости»

- © Более двух миллиардов устройств все еще уязвимы перед проблемой BlueBorne - «Новости»

- © Процессоры Intel девятого поколения будут защищены от Meltdown и Spectre - «Новости»

- © Сторонние разработчики опубликовали временный патч для свежей 0-day уязвимости в Windows - «Новости»

- © DoS-уязвимость в TCP-стеке Linux позволят удаленно спровоцировать отказ в обслуживании - «Новости»

|

|

|