Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Атака NFCdrip использует NFC для передачи данных на сравнительно дальние дистанции - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

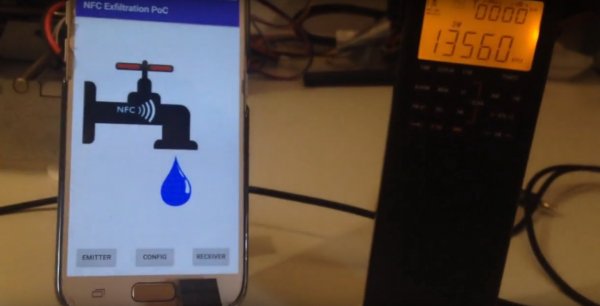

Сотрудник компании Checkmarx Педро Умбелино (Pedro Umbelino) продемонстрировал, что технологию NFC можно эффективно использовать для извлечения с устройств небольших партий данных (паролей, ключей шифрования), причем осуществлять это можно и на сравнительно дальних расстояниях.

По идее NFC позволяет двум устройствам взаимодействовать друг с другом вблизи, на расстоянии до 10 см друг от друга. В основном эта технология применяется для осуществления платежей, аутентификации или обмена файлами. Но Умбелино разработал атаку NFCdrip, которая позволяет эксплуатировать NFC на больших дистанциях, и может использоваться для тайного извлечения данных, если Wi-Fi, Bluetooth или GSM отключены.

NFCdrip требует смены режима эксплуатации NFC, и исследователь подчеркивает, что на платформе Android для этого даже не нужно каких-либо специальных разрешений, что делает атаку еще проще. NFCdrip использует on-off keying, одну из простейших форм амплитудной манипуляции, когда наличие сигнала рассматривается как 1 бит, а отсутствие как 0 бит.

В ходе своих экспериментов специалист сумел продемонстрировать, как малварь на Android-устройстве может использовать NFC для передачи паролей на расстоянии десятков метров от другого Android-девайса, подключенного к простому AM-приемнику.

Так, передача информации на расстояние 2,5 метров завершилась полным отсутствием ошибок и работой на скорости 10-12 бит в секунду. На расстоянии 10 метров начинают проявляться ошибки, однако Умбелино уверяет, что они поддаются корректировке, и на этой дистанции передача данных возможна даже через стены. В итоге рекордное расстояние для передачи данных, протестированное специалистом, составило 60 метров. Причем это значение можно еще увеличить, если подключить к делу AM-антенну и SDR.

Эксперт отмечает, что такая атака может сработать даже тогда, когда устройство находится в «режиме полета», и подчеркивает, что NFCgrip представляет угрозу отнюдь не только для устройств на базе Android.

В скором будущем Checkmarx планирует опубликовать PoC-эксплоит в формате опенсорсного приложения. А пока ниже можно увидеть PoC-видео с демонстрацией атаки и презентацию метода NFCdrip на Hack.lu.

- © Новый стандарт беспроводной связи составит конкуренцию Bluetooth - «Интернет»

- © Ошибка в Chrome позволяла извлекать данные с сайтов с помощью тегов HTML audio и video - «Новости»

- © Атака SgxSpectre может использоваться для извлечения данных из анклавов Intel SGX - «Новости»

- © Уязвимость в Android позволяет перехватывать конфиденциальные данные - «Новости»

- © Простой CSS-код заставляет iPhone перезагружаться - «Новости»

- © Новая методика упрощает взлом паролей WPA и WPA2 в сетях 802.11i/p/q/r - «Новости»

- © Атака VORACLE позволяет восстановить данные, переданные посредством HTTP через VPN-подключение - «Новости»

- © Атака SonarSnoop превращает смартфон в эхолокатор для хищения информации - «Новости»

- © 0-day уязвимость в macOS позволяет обойти защитные механизмы в один клик - «Новости»

- © Исследователь нашел неправильно настроенную установку MongoDB, принадлежащую компании ABBYY - «Новости»

|

|

|