Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Код под надзором. Создаем виртуальную лабораторию для анализа малвари - «Новости»

VMware Workstation Pro — это гипервизор для настольных компьютеров, отраслевой стандарт для работы с виртуальными машинами.

Kali Linux или любая другая операционная система на базе ядра Linux. Я использую Kali, так как в ней по умолчанию установлены необходимые инструменты.

Windows 10 или другая актуальная версия Windows. Наибольшее количество вредоносных файлов разработано под Windows, поэтому анализировать их лучше именно в этой операционной системе.

Inetsim — программный продукт, предназначенный для моделирования интернет‑сервисов в лабораторных условиях, например для анализа сетевого поведения неизвестных образцов вредоносных программ.

FLARE VM — полностью настраиваемый набор инструментов на базе Windows для анализа вредоносных программ, реагирования на инциденты, тестирования на проникновение и так далее.

Burp Suite используется в качестве прозрачного прокси‑сервера с целью анализа взаимодействия вредоносного файла по протоколу HTTPS.

Ida Pro — интерактивный дизассемблер, используемый для реверс‑инжиниринга. Одно из преимуществ IDA — встроенный плагин Hex Rays, а также поддержка отладки удаленных приложений, которая необходима при анализе вредоносных файлов под Linux.

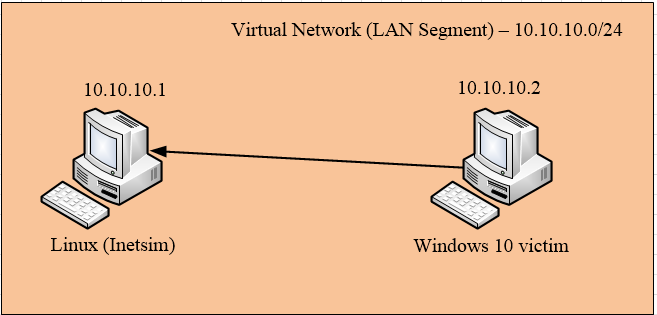

Создание лаборатории

Наша лаборатория будет работать на двух виртуальных машинах c IP-адресами 10.10.10.1 (Kali Linux с установленным Inetsim) и 10.10.10.2 (Windows 10 с установленным программным обеспечением для реверс‑инжиниринга), находящихся в изолированной сети. На виртуальной машине Kali Linux будут работать различные интернет‑службы, а на виртуальной машине Windows мы будем исследовать вредоносные программы.

Собирать лабораторию будем в шесть этапов:

1. Установка VMware Workstation Pro, создание виртуальной машины из образа Kali Linux и Windows (я использую Kali Linux 2019 и Windows 10).

2. Установка необходимого ПО на виртуальную машину Kali Linux.

3. Установка необходимого ПО на виртуальную машину Windows 10.

4. Настройка изолированной виртуальной сети.

5. Настройка ПО Inetsim.

6. Тестирование работоспособности нашей лаборатории.

Установка Inetsim

По умолчанию в Kali Linux уже установлен Inetsim, но, если ты используешь другую операционную систему на базе ядра Linux, процесс установки очень прост и описан в документации.

Достаточно прочитать инструкцию для загрузки пакета Inetsim при помощи утилиты apt либо dpkg.

Установка необходимого ПО на виртуальную машину Windows

При исследовании вредоносных файлов необходимо иметь подходящий инструментарий. Я использую FLARE-VM — набор инструментов для статического и динамического анализа вредоносных программ.

Перед установкой нужно разрешить виртуалке с Windows подключаться к интернету, а сам процесс выполняется в несколько шагов.

- Загружаем файлы из репозитория flare-vm:

git.clone https:// github. com/ mandiant/ flare-vm. git - Открываем PowerShell от имени администратора.

- Разблокируем установочный файл, выполнив команду

Unblock-File .install.ps1. - Включаем выполнение скрипта с помощью команды

Set-ExecutionPolicy.Unrestricted - Выполняем сценарий установщика:

.install.ps1.

Более подробно установка описана в репозитории. После ее завершения на рабочем столе должен появиться каталог FLARE, в котором содержится отсортированный по категориям набор утилит.

Так, в папке Debuggers лежит набор отладчиков, в каталоге PE — инструменты для анализа PE-файлов, позволяющие выявлять компиляторы, упаковщики или крипторы, в директории Disassemblers, соответственно, хранятся инструменты для дизассемблирования. В комплекте поставки имеется бесплатная версия IDA, но я советую приобрести лицензионный продукт. Также для разработки YARA-правил рекомендую установить YARA Editor.

Многие вредоносы умеют определять, что их пытаются запустить в виртуальной среде, и сразу же завершают работу. Чтобы противостоять этому, необходимо настроить виртуальную машину соответствующим образом. Малварь использует различные методы идентификации виртуалок: проверку идентификатора CPUID, проверку известных MAC-адресов, перечисление имен процессов для обнаружения виртуальной машины, а также проверку ключей реестра.

Методы защиты от всех этих методов описаны здесь.

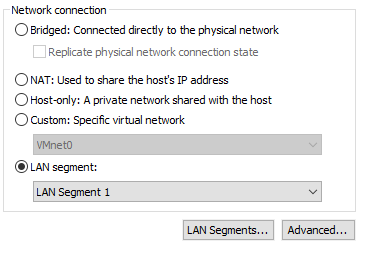

Настройка изолированной виртуальной сети

После настройки виртуальных машин необходимо создать изолированную сеть, которая будет связывать две наших виртуалки. Открываем вкладку каждой виртуальной машины, переходим к разделу VM → Settings → Network Adapter и создаем LAN Segment.

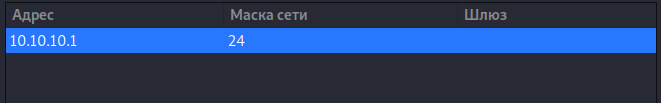

Настраиваем интерфейс на Kali Linux, устанавливаем IP-адрес 10., маска сети 24.

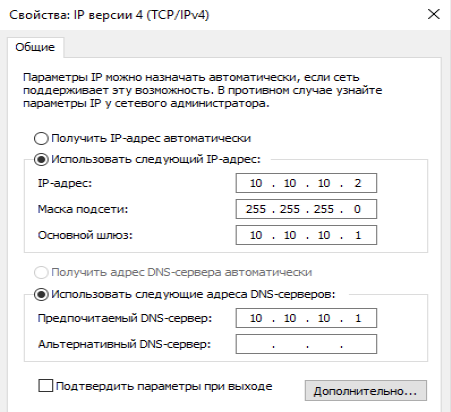

Настраиваем интерфейс для Windows 10: IP-адрес 10., маска 255., основной шлюз 10., предпочитаемый DNS-сервер 10..

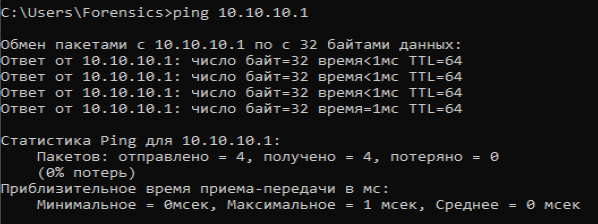

Проверяем доступность второй машины в нашей виртуальной сети:

ping 10.10.10.1

Настройка ПО Inetsim

Файл конфигурации Inetsim расположен по пути /. Откроем его, чтобы настроить программу.

- © Малварь на просвет. Используем Python для динамического анализа вредоносного кода - «Новости»

- © Особые инструменты. Утилиты Linux, которые мы используем, не зная о них - «Новости»

- © F#ck AMSI! Как обходят Anti-Malware Scan Interface при заражении Windows - «Новости»

- © Небесное око. Тестируем возможности Quasar RAT - «Новости»

- © Kali Linux добавили в Windows Store, но Defender считает дистрибутив угрозой - «Новости»

- © Снифферы и не только. Выбираем инструмент для перехвата и анализа трафика - «Новости»

- © Матрица ATT&CK. Как устроен язык описания угроз и как его используют - «Новости»

- © Yara. Пишем правила, чтобы искать малварь и не только - «Новости»

- © Занимательная форензика. Извлекаем пароль из дампа памяти с помощью Volatility и GIMP - «Новости»

- © Ryukами не трогать! Разбираем новую версию шифровальщика Ryuk - «Новости»

|

|

|