Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Уроки форензики. Расследуем киберинцидент CyberCorp Case 1 - «Новости»

Hack The Box, Root Me и VulnHub, а специально для защитников существует платформа CyberDefenders. В этой статье я покажу ход расследования киберинцидента на примере лабораторной работы с этого ресурса — CyberCorp Case 1.

Мы научимся получать необходимые данные из основных артефактов операционной системы Windows. Наша задача — понять, как злоумышленник скомпрометировал компьютер в сети организации, как закрепился в системе, какие вредоносные файлы использовал и к каким объектам локальной сети получил доступ.

По сценарию кейса в исходящем трафике инфраструктуры компании CyberCorp выявлен ряд аномалий, что свидетельствует о ее компрометации. Специалисты по реагированию на компьютерный инцидент изолировали один из потенциально скомпрометированных хостов от корпоративной сети и собрали основные артефакты Windows. Файлы артефактов находятся в архиве, который необходимо загрузить.

По результатам решения кейса нас попросят ответить на ряд вопросов. Я покажу лишь ход решения и не буду подсвечивать ответы. Ради тренировки можешь повторить весь процесс самостоятельно и ответить — для закрепления материала.

Полученные артефакты Windows

Amcache.— файл реестра, содержащий информацию о запускаемых приложениях. Начиная с Windows 8 и Windows Server 2012 путь к файлу реестраhve Amcacheхранится в%SystemRoot%AppCompatProgramsAmcache.hve.AppCompatCache.— информация из ключаreg HKLMSYSTEMCurrentControlSetControlSession ManagerAppCompatCacheAppCompatCacheкуста реестраSYSTEM(C:WindowsSystem32configSystem). В данном ключе хранится артефактShimcache— это механизм, который обеспечивает обратную совместимость старых приложений с более новыми версиями Windows. В нем содержится следующая информация: путь к исполняемому файлу, размер файла, время последнего изменения.- Файлы реестра:

default,SAM,SECURITY,software,system. Расположены эти файлы в каталогеC:WindowsSystem32config. Memdump— файл образа оперативной памяти.Logs— файлы логов операционной системы. Они находятся в каталогеC:WindowsSystem32winevtLogs.- User Registry Hives — файл

NTUSER.содержит информацию, связанную с действием пользователя. ФайлыDAT NTUSER.хранятся в каталогеDAT %userprofile%. - Windows Prefetch — файлы, предназначенные для ускорения запуска приложений. Файлы Prefetch содержат имя исполняемого файла, список динамических библиотек, используемых исполняемым файлом, количество запусков исполняемого файла и метку времени, указывающую, когда программа была запущена в последний раз. Данные файлы хранятся в каталоге

C:WindowsPrefetch. - MFT (главная таблица файлов) — системный файл, содержащий метаданные объекта файловой системы. Этот файл расположен в корне каждого раздела NTFS, выгрузить его можно с помощью FTK Imager.

OBJECTS.— файл, содержащий постоянные классы WMI (Windows Management Instrumentation). Он расположен вDATA %SystemRoot%System32wbemRepository.- Сетевой трафик, полученный в результате мониторинга инфраструктуры компании.

Этапы расследования

- Поиск точки входа в систему. На данном этапе выясним, как злоумышленник скомпрометировал систему и какие использовал вредоносные файлы.

- Поиск способа закрепления. Выясним, как злоумышленники обеспечили себе постоянный доступ к системе.

- Поиск методов бокового перемещения по сети. На этом этапе выявим действия злоумышленника после получения доступа к скомпрометированному компьютеру.

Используемые утилиты

- Утилиты Эрика Циммермана: AmcacheParser, Registry Explorer, AppCompatCacheParser, MFTECmd.

- Утилиты NirSoft: fulleventlogview, winprefetchview.

UserAssist.

Wireshark — инструмент для анализа сетевых протоколов.

Olevba — инструмент для извлечения и анализа исходного кода макросов VBA из документов MS Office (OLE и OpenXML).

Volatility 3 — инструмент для извлечения данных из образа оперативной памяти.

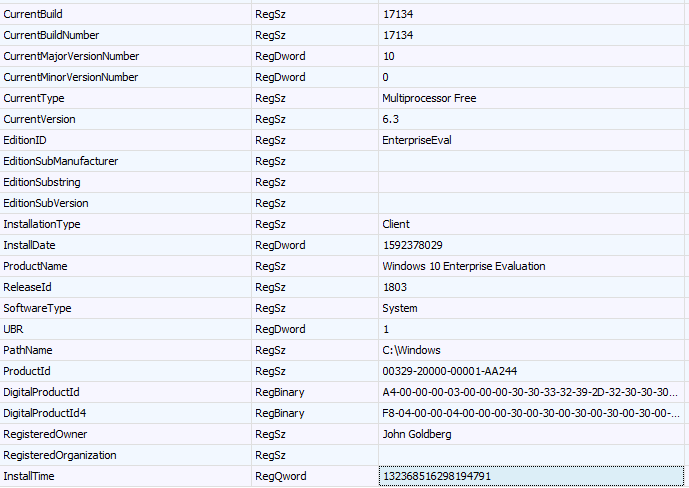

Перед тем как начать изучать артефакты скомпрометированного компьютера, получим информацию о версии операционной системы, дату установки, имя пользователя. Для этого загрузим куст реестра software в утилиту Registry Explorer и перейдем к ключу SOFTWAREMicrosoftWindows NTCurrentVersion.

Информация об исследуемом компьютере

На исследуемом компьютере установлена операционная система Windows 10 Enterprise Evaluation, дата установки — 17 июня 2020 года в 7:13:49 (параметр InstallDate), версия сборки — 17134, владелец — John .

Поиск точки входа

На данном этапе исследуем образ оперативной памяти, сетевой трафик и главную таблицу разделов.

Анализ образа оперативной памяти

Найдем активные сетевые соединения и вредоносный процесс. Для этого воспользуемся утилитой Volatility 3.

Выявим все сетевые соединения с состоянием ESTABLISHED и проверим все IP-адреса на VirusTotal.

python3 vol.py -fmemdump.mem windows.netscan.NetScan

Вредоносное сетевое соединение

Процесс rundll32. (PID процесса — 4224) установил сетевое соединение с управляющим сервером по адресу 196.. Ознакомимся с результатом проверки выбранного адреса на VirusTotal.

Получим дерево процессов и найдем процесс с идентификатором 4224.

python3 vol.py -fmemdump.mem windows.pstree.PsTree

Информация о вредоносном процессе

Родительский идентификатор вредоносного процесса rundll32. — 7320, но процесса с таким идентификатором не обнаружено.

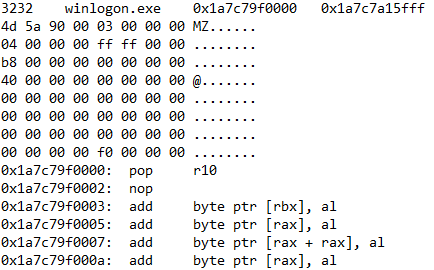

Воспользуемся плагином malfind утилиты Volatility 3 и найдем код, внедренный в адресное пространство процессов операционной системы.

python3 vol.py -fmemdump.mem windows.malfind.Malfind

Результат работы плагина malfind

Из рисунка выше видно, что вредоносный код внедрен в адресное пространство процесса winlogon.exe (PID 3232).

Отлично! Мы обнаружили управляющий центр и вредоносный процесс.

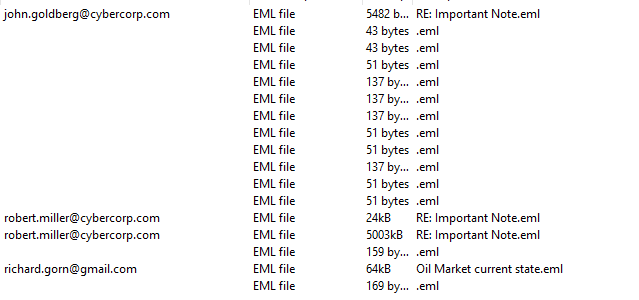

Анализ сетевого трафика

Проанализируем сетевой трафик при помощи Wireshark и найдем интересные артефакты. В первом дампе трафика обнаружена почтовая сессия по протоколу SMTP. Попробуем получить сообщения eml. Для этого переходим на вкладку «Файл → Экспортировать объекты → IMF». Сохраним все сообщения для исследования.

Список сообщений, обнаруженных в сетевом трафике

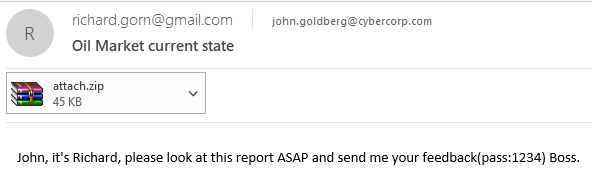

В сообщении от richard. содержится запароленный архив attach.. Исследуем файлы из него.

Содержимое сообщения

Как видишь, пароль от архива нашелся в письме.

Анализ вредоносных файлов

В архиве лежит документ Why (MD5: aa7ee7f712780aebe9136cabc24bf875). Меняем расширение на . и смотрим его содержимое. Вредоносных макросов здесь нет, но в файле ./ обнаружилась ссылка на загрузку шаблона Supplement.. Такой вектор атаки называется Remote Template Injection и подробно описан в блоге Сунгвана Цоя.

Основной принцип атаки заключается в следующем. Злоумышленники залили на свой сервер файл шаблона документа Word (.dotm) и внедрили в код документа Why ссылку на загрузку вредоносного шаблона. Если документ открыть, загрузится шаблон, содержащий макрос.

Адрес для загрузки вредоносного документа .dotm

- © Код под надзором. Создаем виртуальную лабораторию для анализа малвари - «Новости»

- © Матрица ATT&CK. Как устроен язык описания угроз и как его используют - «Новости»

- © Постквантовый VPN. Разбираемся с квантовыми компьютерами и ставим OpenVPN с защитой от будущих угроз - «Новости»

- © ProxyLogon. Как работает уязвимость в Microsoft Exchange Server и как ее используют хакеры - «Новости»

- © Не App Store единым. Устанавливаем сторонние приложения в iOS без джейла - «Новости»

- © Тысячи обманутых ютуберов. Как хакеры годами похищали cookie и угоняли YouTube-каналы - «Новости»

- © Страшный сон TPM. Взламываем защиту модулей TPM и шифрование BitLocker - «Новости»

- © Hack Overflow. Как взломали Stack Overflow и как шло расследование - «Новости»

- © Крах Freedom Hosting. За что оператор сервиса получил 27 лет тюрьмы - «Новости»

- © Близкие контакты. Как хакеры крадут деньги с банковских карт - «Новости»

|

|

|