Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Routing nightmare. Как пентестить протоколы динамической маршрутизации OSPF и EIGRP - «Новости»

RFC 7868 был опубликован в 2016 году.

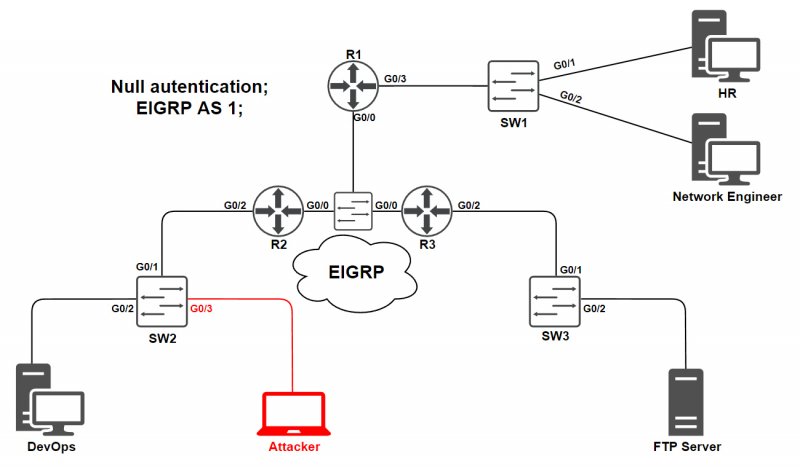

Чтобы злоумышленник смог подключиться к домену маршрутизации EIGRP, он должен знать номер автономной системы. Узнать его он может, например, из дампа трафика в Wireshark. В отличие от домена OSPF, который может быть разделен на несколько зон маршрутизации, автономная система EIGRP плоская, то есть, если ты проведешь инъекцию маршрута, скорее всего, твой маршрут распространится по всему домену.

Импакт

Атаки на динамическую маршрутизацию можно разбить на три типа:

Перечисление сети. Если злоумышленник подключится к домену маршрутизации, то он сможет провести сетевую разведку и обнаружить некоторые подсети. Это достаточно полезный трюк, поскольку классическое сканирование, например с использованием того же Nmap, идет долго. Не говоря уже о том, что могут сработать системы безопасности IDS/IPS. Просто присоединившись к домену маршрутизации, мы сможем получить информацию о подсетях, анонсируемых соседскими маршрутизаторами. Заметь, этот способ вовсе не гарантирует того, что ты сможешь обнаружить все подсети в организации. Но может привести тебя к более легкой победе во время пентеста.

MITM (man in the middle). Суть этой атаки заключается в инъекции маршрута, чтобы затем перехватить трафик с целевого хоста или же сети. После подключения к домену маршрутизации ты можешь в домене сделать анонс, который буквально выглядит так: «Уважаемые, хост под IP-адресом 192.168.1.43/24 теперь доступен через меня, 192.168.1.150». Маршрутизаторы в домене примут новую информацию и поместят анонсированный тобой маршрут в таблицу маршрутизации. Стоит только учитывать, что в контексте маршрутизации есть понятие метрики. Если твой маршрут по цене пути будет хуже, чем остальные, то он не попадет в таблицу маршрутизации. Почему? Потому что в таблице маршрутизации хранятся только лучшие пути до сетей назначения.

DoS (Denial of Service). Переполнение таблицы маршрутизации. При этом у роутера истощаются все ресурсы центрального процессора и оперативной памяти. При переполнении таблицы маршрутизации добавить новый легитимный маршрут станет невозможно. Маршрутизатор не сможет добавить к себе маршрут новой появившейся сети.

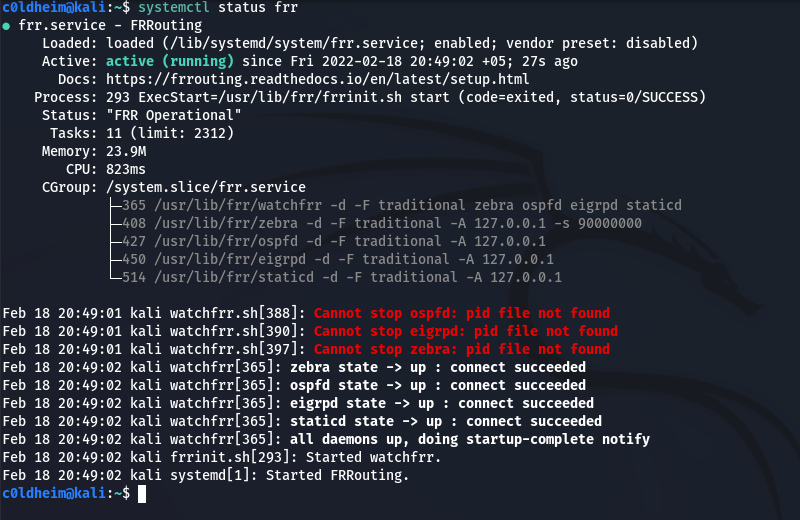

Вооружение с FRRouting

FRRouting — это опенсорсное решение, предназначенное для создания виртуального маршрутизатора в Unix/Linux. FRRouting позволяет реализовать виртуальный маршрутизатор, поддерживающий протоколы BGP, OSPF, EIGRP, RIP и другие.

С помощью FRRouting мы сможем поднять на своей стороне «злой» маршрутизатор, запустить роутинг и подключиться к целевому домену маршрутизации. Зачем это нужно? Например, если мы проведем ту же инъекцию маршрутов без подключения к домену и установления соседства, то анонсируемые нами маршруты не попадут в таблицу маршрутизации соседей. Они просто улетят в никуда.

www

У FRRouting есть отличная документация по установке и настройке. Советую ознакомиться.

Настройка FRRouting

Для начала нам нужно активировать работу демонов в конфигурационном файле daemons. Нас интересуют демоны ospfd и eigrpd. Также необходимо активировать работу демона staticd, чтобы редистрибуция настраиваемых статических маршрутов работала корректно.

nano /etc/frr/daemons

ospfd=yeseigrpd=yesstaticd=yesДалее нужно назначить пароль для подключения к панели управления маршрутизатором через линии VTY:

nano /etc/frr/frr.conf

password letm3inТакже необходимо разрешить форвардинг трафика. По умолчанию в дистрибутивах Linux он отключен.

sudo sysctl -wnet.ipv4.ip_forward=1

Запускаем демон frr.

systemctl start frr

С помощью команды vtysh попадаем в панель управления виртуальным маршрутизатором FRRouting.

Вход в панель управления

Виртуальная лаборатория

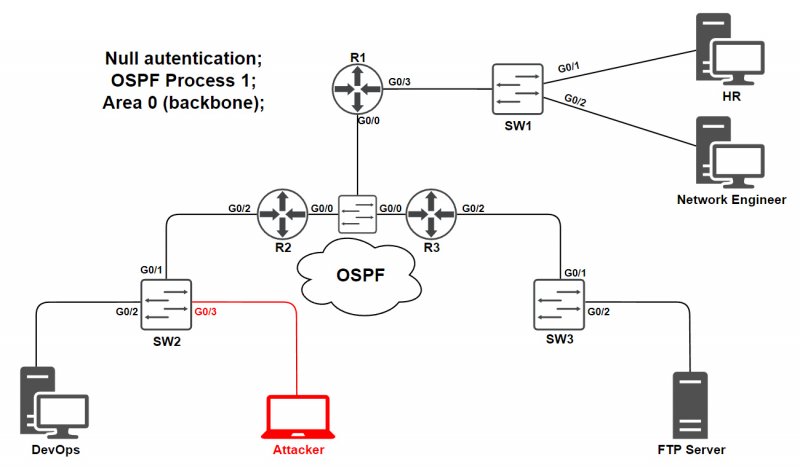

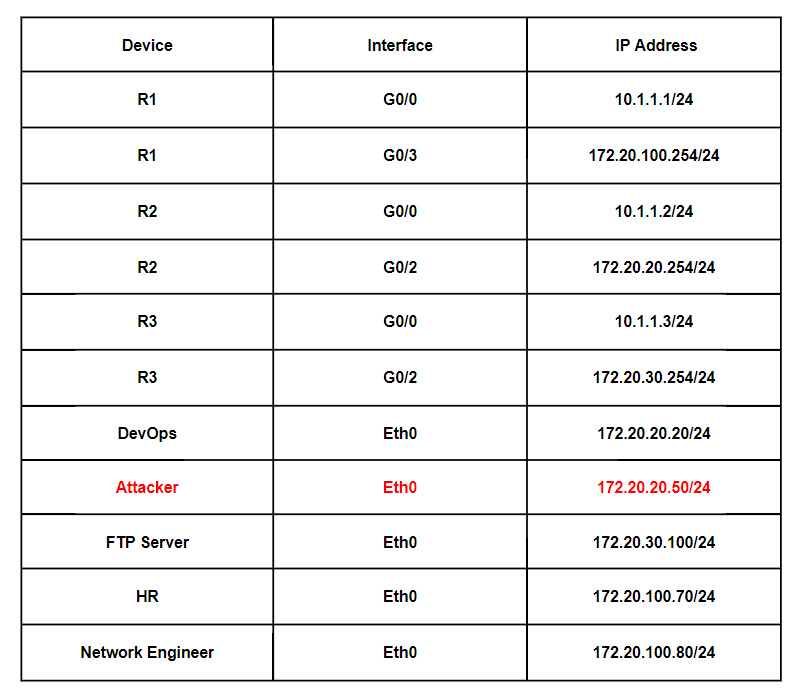

В качестве сетевого полигона для практического разбора атак выступят сети, изображенные на схемах ниже.

Сеть с использованием OSPFСеть с использованием EIGRP

В контексте атаки на OSPF я рассмотрю инъекцию маршрута с перехватом трафика. Что касается EIGRP — разберем разрушительную атаку с переполнением таблицы маршрутизации (чтобы не демонстрировать одну и ту же атаку и рассмотреть два варианта нападения). OSPF можно атаковать так же, как и EIGRP. Однако стоит учитывать, что разрушительные атаки в продакшене менее практичны. Думаю, такой сценарий будет полезен для Red Team в качестве отвлекающего маневра.

- © Матрица ATT&CK. Как устроен язык описания угроз и как его используют - «Новости»

- © HTB Pit. Находим и эксплуатируем службу SNMP - «Новости»

- © HTB Spider. Эксплуатируем инъекцию шаблонов и уязвимость в XML - «Новости»

- © Близкие контакты. Атакуем бесконтактные карты - «Новости»

- © Log4Shell. Уязвимость, которая может стать худшей проблемой 2021 года - «Новости»

- © Близкие контакты. Как хакеры крадут деньги с банковских карт - «Новости»

- © Господин Микротиков. Автоматизируем сбор и обработку данных с оборудования MikroTik - «Новости»

- © ИИ в ИБ. Как машинное обучение применяется в безопасности и каким оно бывает - «Новости»

- © Android: Биометрия в Android 11 и новый тип вымогателя - «Новости»

- © HTB Seal. Пентестим Apache Tomcat и эксплуатируем Ansible Playbook - «Новости»

|

|

|