Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

«Кальдера» атакует. Учимся имитировать и обнаруживать атаки с помощью MITRE Caldera - «Новости»

Caldera — это автоматизированная система эмуляции действий злоумышленников на конечных рабочих станциях, созданная компанией MITRE. Caldera позволяет проводить практические тесты информационной безопасности с использованием различных сценариев атак. Система с помощью фреймворка ATT&CK эмулирует поведение атакующего, как будто происходит реальное вторжение. Caldera поставляется с несколькими заранее созданными шаблонами поведения злоумышленников, а дополнительные плагины к системе подключают новые функции и паттерны атак.

В системе Caldera два компонента:

- основная система. Это код фреймворка из репозитория. Он включает в себя асинхронный C&C-сервер (C2) с REST API и веб‑интерфейсом;

- плагины. Расширяют основные возможности фреймворка и предоставляют дополнительные функции. К примеру, пользователь может вести отчетность и привлекать различных агентов для установки на конечные точки.

Вот список всех актуальных на текущий момент плагинов, установленных по умолчанию в контейнере:

Access — инструменты первоначального доступа для Red Team (атакующей команды);

Atomic — проект Atomic Red Team, плагин позволяет сопоставлять вредоносную активность с соответствующей тактикой и запускать мини‑активности;

Builder — динамическая компиляция полезных нагрузок для агента;

CalTack — встраивает в Caldera веб‑сайт ATT&CK;

Compass — добавляет визуализацию ATT&CK;

Debrief — выполняет анализ проводимых компаний и аналитику;

Emu — планы эмуляции действий различных групп злоумышленников от CTID (Center for Threat-Informed Defense);

Fieldmanual — ведение документации;

GameBoard — мониторинг совместных действий «красных» и «синих» команд;

Human — имитация действий пользователей на конечных точках, чтобы запутать атакующих;

Manx — поддержка полезных нагрузок Shell и Reverse Shell;

Mock — имитация агентов в операциях;

Response — плагин для автономного реагирования на инциденты (да, можно настроить автоматический «блютиминг» от Caldera на ее же собственный «редтиминг»);

Sandcat — агент по умолчанию, используемый в операциях;

SSL — добавление поддержки HTTPS для Caldera;

Stockpile — склад различных техник и готовых профилей злоумышленника;

Training — сертификация и учебный курс, позволяющий стать экспертом в сфере Caldera; состоит из заданий, которые надо выполнить в Caldera для получения статуса специалиста.

Подготовка стенда

Можно установить Caldera в виде Docker-контейнера на машину с Windows. В таком случае не нужно будет возиться с интерпретаторами Python и другими связанными компонентами, да и контейнер проще в настройке для новичков. Контейнер устанавливаем с помощью приложения Docker Desktop, на хосте должно присутствовать хотя бы два ненагруженных ядра процессора и два гигабайта оперативы.

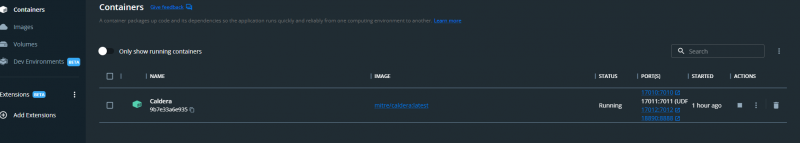

Вот так выглядит установленный и запущенный контейнер. Обрати внимание на проброшенные порты.

Запущенный контейнер Caldera в Docker Desktop на ОС Windows

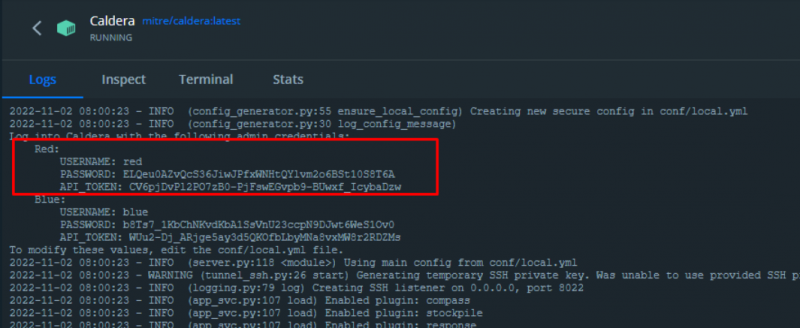

Нам нужно перейти в логи контейнера, чтобы посмотреть логин и пароль для входа на веб‑интерфейс. Для этого щелкни на имени контейнера, затем перейди на вкладку Logs. Данные для входа выделены красным, они генерируются каждый раз заново при запуске контейнера. Учти, что при разворачивании проекта из сырцов имя пользователя по умолчанию — red, пароль — admin (или ищи их в конфигах — conf/). Интерфейс может несколько отличаться от представленного варианта.

Логи контейнера Caldera в Docker Desktop

Для входа в веб‑интерфейс на машине с Docker Desktop используется адрес http:// (такой порт слушается на локалхосте и пробрасывается внутрь контейнера на порт 8888). Используй найденные логин и пароль из логов контейнера.

Перед тем как начать нашу атакующую операцию, давай подробно рассмотрим матчасть.

Начало работы с Caldera

Практически любая атака всегда выполняется с внешним управлением — то есть с применением командного сервера (C&C). Чтобы «дергать за ниточки» цель, необходимо обеспечить связь с атакуемого хоста, поэтому на него устанавливается специальный агент.

- © Матрица ATT&CK. Как устроен язык описания угроз и как его используют - «Новости»

- © Криптомайнинг за чужой счет. Как хакерские группировки взламывают облачные сервисы - «Новости»

- © Android: реверс-инжиниринг Flutter-приложения - «Новости»

- © Про Pyto. Делаем веб-сервер на iOS и качаем видео с youtube-dl - «Новости»

- © Атаки на STP. Взламываем протокол STP с помощью Yersinia - «Новости»

- © Hack Overflow. Как взломали Stack Overflow и как шло расследование - «Новости»

- © Ликбез по macOS. Разбираем в подробностях, как устроена macOS - «Новости»

- © LUKS, eCryptFS или шифрование ZFS? Выбираем способ защиты данных в Linux - «Новости»

- © Android: подмена системных диалогов и утечки памяти - «Новости»

- © Близкие контакты. Как хакеры крадут деньги с банковских карт - «Новости»

|

|

|