Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

BSidesJeddah-Part1 с ресурса CyberDefenders, решение которой мы сегодня подробно разберем. Мы научимся анализировать сетевой трафик, извлекать артефакты и восстановим картину взлома.

По сценарию хакерская группировка использовала целевой фишинг и получила доступ к информационному ресурсу организации. Наша задача — расследовать инцидент и восстановить его сценарий.

По результатам необходимо ответить на вопросы, но я покажу лишь сам процесс решения. Ты сможешь повторить его самостоятельно, чтобы лучше разобраться и закрепить материал.

Для начала загрузим файл архива с артефактами и приступим к их исследованию. В архиве сохранен сетевой трафик скомпрометированного хоста и правила Suricata.

Используемые утилиты

- Wireshark — анализатор сетевых протоколов.

- Brim — анализатор сетевого трафика.

- Oleid — утилита для анализа OLE-файлов.

- Scdbg — утилита для анализа шелл‑кода, построенная на основе библиотеки для эмуляции libemu.

- IDA Pro — интерактивный дизассемблер, используемый для реверс‑инжиниринга.

Анализ сетевого трафика

Приступим к анализу сетевого трафика. Исследовать дамп мы будем в программе Wireshark. Загрузим файл из архива, для этого перейдем на вкладку «Файл → Открыть».

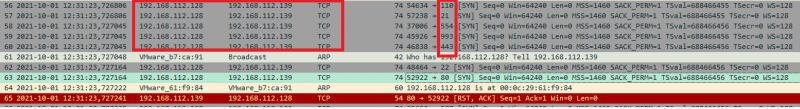

Анализируя пакеты сетевого дампа, можно заметить, что, начиная с пакета 56, идут множественные TCP-обращения к различным портам с IP-адреса 192.168.112.128.

Множественные сетевые соединения

Злоумышленник с IP-адреса 192.168.112.128 сканирует порты сетевого ресурса 192.168.112.139, чтобы найти открытые. Рассмотрим этот процесс более детально.

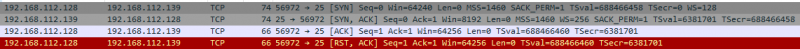

Процесс TCP-сканирования

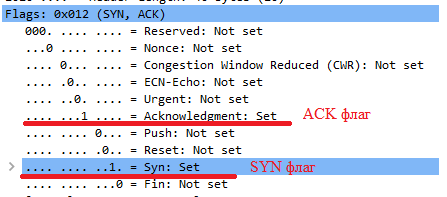

На рисунке выше представлено трехстороннее TCP-соединение между сетевыми адресами 192.168.112.128 и 192.168.112.139 по порту 25. Как работает TCP-рукопожатие, описано в базе знаний Storm Wall, описание флагов TCP-пакетов можно найти на сайте Geeksforgeeks.

Поиск открытого порта при TCP-сканировании происходит следующим образом. Источник 192.168.112.128 отправил SYN-пакет получателю 192.168.112.139. Получатель ответил TCP-флагами SYN и ACK (соединение установлено). Далее источник отправляет ACK-пакет и следом завершает соединение флагом RST. Это свидетельствует о том, что порт 25 ресурса 192.168.112.139 открыт. В случае закрытого порта после SYN-пакета получатель отправляет RST-, ACK-флаги пакета TCP.

Рассмотрим TCP-пакет с флагами SYN и ACK. Для этого откроем его, нажмем на него дважды, а затем раскроем вкладку Transmision Control Protocol и вкладку Flags.

Флаги SYN, ACK TCP-пакета

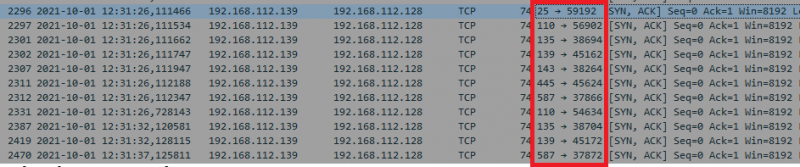

Мы выяснили, что при открытом порте источник сканирования отправляет пакет с флагами SYN и ACK. Найдем эти пакеты и выясним количество открытых портов на атакуемой машине, для этого отфильтруем сетевой трафик.

В поле «Дисплейный фильтр» утилиты Wireshark вводим следующие данные:

tcp.flags == 0x12

Отфильтрованные пакеты сетевого дампа

Проанализировав дамп сетевого трафика, мы выяснили следующее. 1 октября 2021 года в 12:31 злоумышленник с IP-адресом 192.168.112.128 начал сканировать сетевой ресурс 192.168.112.139. MAC-адрес атакуемой машины — 00:. В результате сканирования выяснилось, что на атакуемой машине открыты семь портов: 25, 110, 135, 139, 143, 445, 587.

Рассмотрим дальнейшие действия злоумышленника, продолжив анализировать дамп сетевого трафика.

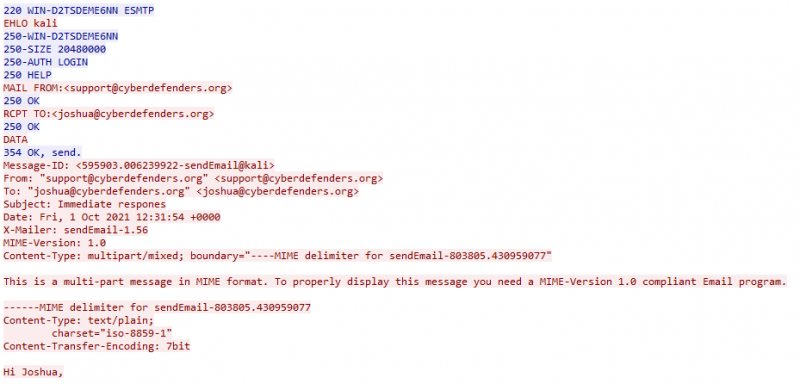

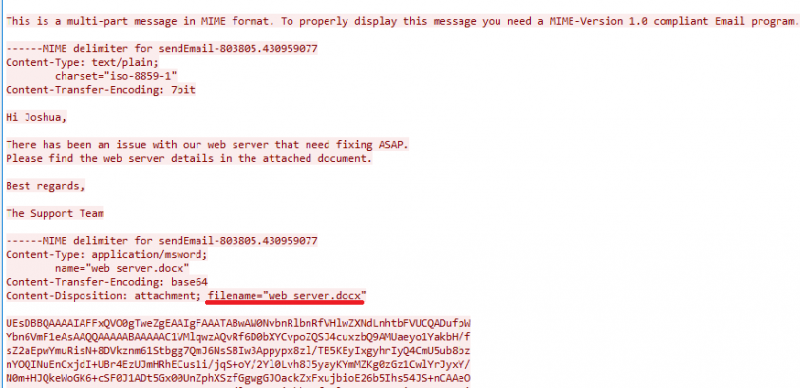

В 12:31:54 злоумышленник отправляет электронное сообщение на сервер SMTP (25-й порт сетевого ресурса 192.168.112.139). Начиная с пакета 2645, можно увидеть взаимодействие по протоколу SMTP (порт 25), полный список команд протокола приведен в блоге.

Построим TCP-поток и разберем команды протокола SMTP и заголовок сообщения, для этого нажмем правой кнопкой мыши надпись «Следовать» и выберем в контекстном меню пункт «Поток TCP». Номер TCP-потока с SMTP-взаимодействием — 1183.

SMTP-взаимодействие

Команда EHLO используется для представления клиента серверу SMTP. Имя клиента — kali, сервер возвращает статус 250, соединение установлено успешно.

Поле MAIL указывает отправителя сообщения: support@cyberdefenders., значение RPCT определяет получателя сообщения: joshua@cyberdefenders.. Далее идет команда DATA, которая используется для передачи информационной части сообщения. Рассмотрим заголовок сообщения. В заголовке Date указаны дата и время отправки письма: 12:31:54 1 октября 2021 года. В заголовке X-Mailer — программное обеспечение, с помощью которого злоумышленник отправил сообщение: sendMail версии 1.56.

Содержимое письма

- © Уроки форензики. Расследуем киберинцидент HawkEye - «Новости»

- © Уроки форензики. Реверсим шифровальщика - «Новости»

- © Уроки форензики. Расследуем киберинцидент по следам Log4Shell - «Новости»

- © Уроки форензики. Расследуем киберинцидент MrRobot - «Новости»

- © Уроки форензики. Расследуем взлом веб-сервера с Linux, Apache и Drupal - «Новости»

- © Уроки форензики. Расследуем заражение машины с Windows шпионским трояном - «Новости»

- © Уроки форензики. Расследуем киберинцидент CyberCorp Case 1 - «Новости»

- © Уроки форензики. Исследуем вредоносные документы Microsoft Office - «Новости»

- © Уроки форензики. Исследуем дампы и ищем следы взлома в системе - «Новости»

- © Опасный талисман. Изучаем вредонос Talisman на практике - «Новости»

|

|

|