Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Positive Technologies помогла устранить уязвимость в системе видеоконференций Yealink - «Новости»

Специалисты Positive Technologies рассказали об обнаружении критической уязвимости BDU:2024-00482 в системе видеоконференцсвязи Yealink Meeting Server.

Китайская компания Yealink — производитель и разработчик SIP-телефонов, систем видеоконференцсвязи и аксессуаров к ним. Занимает лидирующее место на глобальном рынке IP-телефонии и входит в топ-5 производителей решений для онлайн-конференций.

Эксперты команды Positive Technologies выяснили, что нарушитель, скомпрометировавший Yealink Meeting Server на внешнем периметре, мог развить свою атаку на внутреннюю сеть, если в ней отсутствует или недостаточно хорошо организована «демилитаризованная зона». Использовав эту ошибку, злоумышленник получал первоначальный доступ к корпоративному сегменту.

Уязвимость относится к типу OS Command Injection (CWE-78) и позволяет внедрять команды ОС. Эксплуатируя подобные баги, атакующие могут получить доступ к файлам паролей ОС, исходному коду приложения или полностью скомпрометировать веб-сервер.

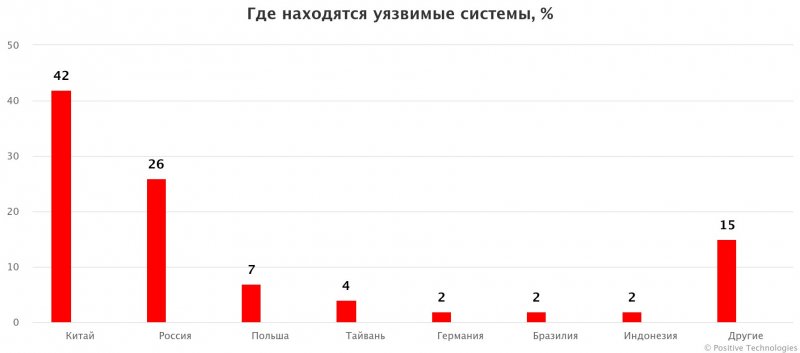

В середине января 2024 года исследователи обнаружили 131 уязвимую систему Yealink Meeting Server, позволяющую авторизованному атакующему проникнуть во внутреннюю сеть компании-жертвы. Большинство установок находятся в Китае (42%), России (26%), Польше (7%), Тайване (4%), Германии (2%), Бразилии (2%), Индонезии (2%).

Yealink зарегистрировала уязвимость под идентификатором YVD-2023-1257833.

Для устранения недостатка, получившего оценку 9,9 балла по шкале CVSS 3.0, необходимо обновить Yealink Meeting Server до версии 26.0.0.66.

- © HTB CrossfitTwo. Применяем на практике UNION SQL Injection, DNS rebinding и NPM Planting - «Новости»

- © «Лучшая видеокарта начального уровня»: вышли обзоры AMD Radeon RX 7600 XT - «Новости сети»

- © Эксперты Recorded Future признали российскую базу данных уязвимостей (БДУ) неполной и медленной - «Новости»

- © Positive Hack Days 12. Как хакеры наводнили парк Горького - «Новости»

- © "Умные дома" и SIP-телефония: что velcom запустил на "ТИБО-2018" - «Интернет и связь»

- © Кибербитва на PHDays: как за 30 часов взломать городскую инфраструктуру - «Новости»

- © Misfit Command: «умные» наручные часы с классическим обликом - «Новости сети»

- © Positive Technologies: в 100% случаев внутренний злоумышленник может захватить полный контроль над сетью - «Новости»

- © HTB Toby. Взламываем сервер через череду чужих бэкдоров - «Новости»

- © Подводим итоги первого дня PHDays 8 - «Новости»

|

|

|