Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

LottieFiles пострадал от атаки на цепочку поставок. В код Lotti-Player внедрили малварь - «Новости»

Популярный проект LottieFiles сообщил, что стал жертвой атаки на цепочку поставок. В результате код Lotti-Player оказался скомпрометирован, и злоумышленники смогли внедрить на многочисленные сайты малварь, которая воровала криптовалюту посетителей.

LottieFiles представляет собой SaaS-платформу для создания легких векторных анимаций, которые можно встраивать в приложения и сайты. Популярность проекта обусловлена тем, что он позволяет создавать качественные анимации с минимальным воздействием на производительность даже на маломощных устройствах, в мобильных и веб-приложениях.

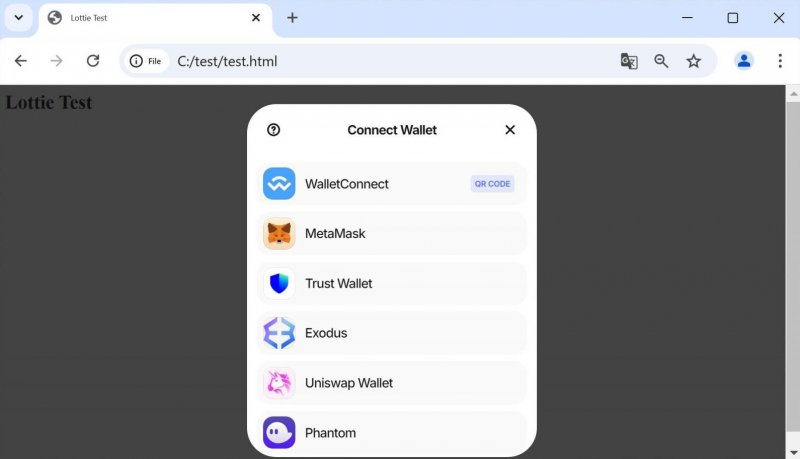

31 октября 2024 года люди, использующие Lottie-Player, начали массово жаловаться на странные инъекции кода и появившиеся на сайтах всплывающие окна. Как оказалось, Lottie Web Player (lottie-player) версий 2.0.5, 2.0.6 и 2.0.7 был изменен злоумышленниками и содержал вредоносный код, который внедрял на сайты малварь для кражи криптовалюты.

Такие вредоносы внедряются на сайты и показывают посетителям запросы на подключение криптовалютного кошелька. Если пользователь не замечает подвоха и действительно подключает свой кошелек, скрипт автоматически пытается украсть все доступные активы и NFT, отправив их своим операторам.

Пример всплывающего окна с предложением подключить кошелек

В настоящее время уже выпущен LottieFiles 2.0.8, основанный на чистой версии 2.0.4, и всем пользователям рекомендуется обновиться как можно скорее.

«Большое количество пользователей, использующих библиотеку через сторонние CDN без pinned-версии, автоматически получили вредоносную версию в качестве последнего релиза», — пишет технический директор LottieFiles Натту Аднан (Nattu Adnan).

Разработчики LottieFiles объясняют, что jаvascript-библиотека была скомпрометирована после того, как у одного из разработчиков похитили токен аутентификации, который в итоге был использован для загрузки вредоносных версий пакета npm.

Подчеркивается, что другие опенсорсные библиотеки, код, а также GitHub-репозитории и SaaS атака не затронула. Однако внутреннее расследование инцидента еще продолжается, и могут появиться новые подробности случившегося.

Как отмечает издание Bleeping Computer, если посетитель пострадавшего сайта нажимал на одну из кнопок для подключения криптокошелька, скрипт злоумышленников устанавливал WebSocket-соединение с сайтом castleservices01[.]com, который уже не раз использовался в криптовалютных фишинговых атаках.

Пока неизвестно, сколько людей пострадало от этой кампании, и сколько криптовалюты удалось украсть злоумышленникам. Но как минимум один пользователей уже заявил о потере более 700 000 долларов в биткоинах.

- © Примеры дизайнов кнопок на сайтах и в интерфейсах (с 2009 и до наших дней) - «Веб-дизайн»

- © Тенденции и тренды веб-дизайна сайтов 2017 - «Веб-дизайн»

- © «Это безумие»: для «идеальных» полётов в Microsoft Flight Simulator 2024 на ПК понадобится больше ОЗУ, чем места на диске - «Новости сети»

- © «Лучшая видеокарта начального уровня»: вышли обзоры AMD Radeon RX 7600 XT - «Новости сети»

- © BioWare показала 20 минут геймплея и 25 новых скриншотов Dragon Age: The Veilguard — фанаты напряглись - «Новости сети»

- © Где найти красивые дизайны мобильных интерфейсов (подборка сайтов) - «Веб-дизайн»

- © Лучшие дизайны музыкальных сайтов - «Веб-дизайн»

- © Uber, Microsoft, 500Startups, Tesla и Space X. В Дублине прошла IT-конференция Web Summit - «Интернет и связь»

- © HTB Forgot. Отравляем Web Cache для получения админки сайта - «Новости»

- © BlueStacks App Player – эмулятор Android для Windows-устройств - «Windows»

|

|

|