Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хакеры эксплуатируют уязвимости в брандмауэрах Zyxel и роутерах TP-Link - «Новости»

TP-Link

Агентство по кибербезопасности и защите инфраструктуры США (CISA) предупредило, что уязвимость в беспроводных маршрутизаторах TP-Link активно используется злоумышленниками.

Речь идет о старой проблеме CVE-2023-33538 (8,8 балла по шкале CVSS), связанной с инъекцией команд. Этот баг, теперь входящий в каталог известных эксплуатируемых уязвимостей (KEV), может привести к выполнению произвольных системных команд при обработке параметра ssid1 в специально составленном HTTP GET-запросе.

В настоящее время нет информации о том, как именно уязвимость применяется в атаках, каков их масштаб, и кто может стоять за эксплуатацией CVE-2023-33538.

Проблема затрагивает компонент /userRpm/WlanNetworkRpm в маршрутизаторах TP-Link TL-WR940N V2/V4, TL-WR841N V8/V10 и TL-WR740N V1/V2. В CISA отметили, что затронутые устройства, вероятно, уже достигли окончания срока службы и больше не получат обновлений. Поэтому владельцам рекомендуется отказаться от их использования.

Однако представители TP-Link сообщили, что компания предоставляет исправления для этой уязвимости с 2018 года через свою платформу технической поддержки. Поэтому клиентов призывают связаться с производителем для получения необходимых обновлений прошивки.

«Хотя эти модели были сняты с производства в 2017 году, TP-Link предоставляет исправления для этой уязвимости с 2018 года через свою платформу технической поддержки, — гласит сообщение компании. — TP-Link рекомендует клиентам, использующим эти модели, связаться со службой технической поддержки для получения исправленной прошивки, устраняющей уязвимость, или обновить свое устройство на одну из поддерживаемых моделей, чтобы обеспечить автоматическое получение обновлений и постоянную защиту».

Zyxel

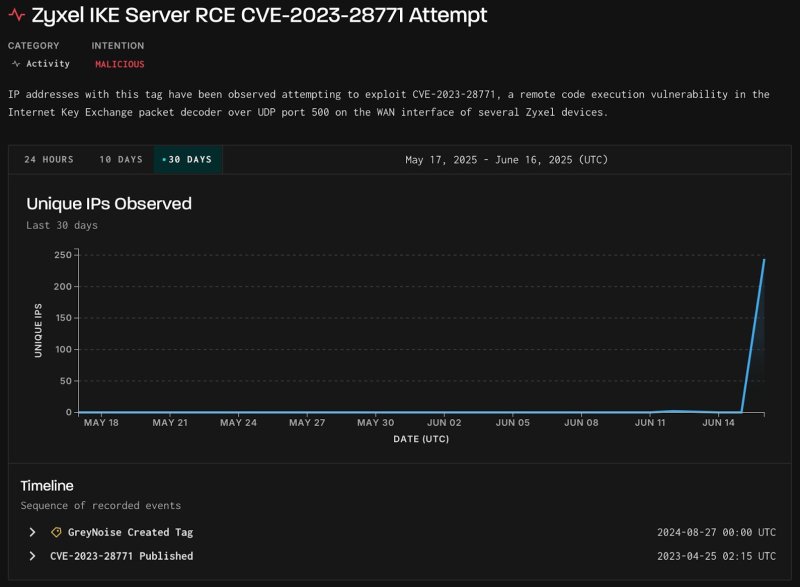

Также на этой неделе специалисты компании GreyNoise предупредили о попытках эксплуатации другой старой критической уязвимости, затрагивающей межсетевые экраны Zyxel (CVE-2023-28771, 9,8 балла по шкале CVSS).

Этот баг связан с некорректной обработкой сообщений об ошибках в некоторых версиях брандмауэров и позволяет неаутентифицированному злоумышленнику «удаленно выполнять команды, отправляя кастомные пакеты на уязвимое устройство».

Исправленная еще в 2023 году проблема затрагивала:

- ATP (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- USG FLEX (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- VPN (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- ZyWALL/USG (версии ZLD от V4.60 до V4.73, исправлено в ZLD V4.73 Patch 1).

Ранее уже сообщалось, что CVE-2023-28771 активно используют Mirai-ботнеты, но по данным GreyNoise, с 16 июня 2025 года атаки на эту проблему заметно усилились.

В течение короткого промежутка времени 244 уникальных IP-адреса пытались эксплуатировать CVE-2023-28771. Вредоносная активность была направлена на США, Великобританию, Испанию, Германию и Индию. Исследователи отмечают, что обнаруженные индикаторы вновь соответствовали атакам Mirai.

Пользователям рекомендуется обновить свои устройства Zyxel до последней версии и отслеживать любую аномальную активность.

- © [Обновлено] Папки в «Пуске», пауза для обновлений и другие изменения в Windows 10 Build 14997 - «Windows»

- © Чит своими руками. Смотрим сквозь стены и делаем автоприцеливание для 3D-шутера - «Новости»

- © Решения Zyxel Multy обеспечат повсеместное подключение к Wi-Fi - «Новости сети»

- © Мощный фаблет Huawei Honor V10 выйдет в нескольких версиях - «Новости сети»

- © IFA 2017: смарт-акустика JBL LINK 10, LINK 20 и LINK 300 с голосовым управлением через Google Assistant - «Новости сети»

- © Единственная в Беларуси Су-76 и бой с элитой СС: как отметили "День танкиста" на "Линии Сталина" | - «Интернет и связь»

- © В России поступил в продажу уличный LTE-маршрутизатор Zyxel LTE7460 - «Новости сети»

- © HTB PikaTwoo. Проходим одну из самых сложных машин c Hack The Box - «Новости»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © HTB Extension. Пентестим плагин для Gitea и сбегаем из Docker - «Новости»

|

|

|