Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хакеры взламывают транспортные компании с целью кражи грузов - «Новости»

Аналитики Proofpoint обнаружили масштабную кампанию, в рамках которой хакеры взламывают транспортные компании и логистических операторов, чтобы перехватывать реальные грузы и воровать физические товары. Атаки приводят к многомиллионным убыткам и серьезным сбоям в цепочках поставок.

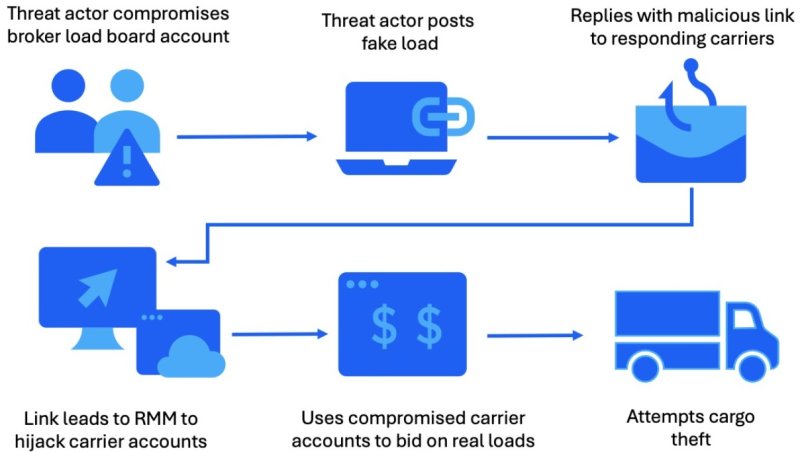

Такие атаки начинаются со взлома аккаунтов на брокерских досках грузов (load boards) — специализированных маркетплейсах, где компании размещают заявки на перевозку товаров. Получив доступ к учетной записи, хакеры публикуют фейковые объявления и ждут, пока перевозчики начнут интересоваться их предложением.

Когда потенциальная жертва выходит на связь, злоумышленники включают в свои ответные письма вредоносные ссылки. Если перейти по такой ссылки, на устройство жертвы будет загружен легальный софт для удаленного доступа, который обычно используется для администрирования систем (Fleetdeck, LogMeIn Resolve, N-able, PDQ Connect, ScreenConnect и SimpleHelp).

При этом хакеры готовы атаковать компании любых размеров, применяя оппортунистический подход — компрометируя любого перевозчика, который откликнется на фейковые объявления о перевозке груза.

Исследователи отмечают, что порой злоумышленники используют скомпрометированные почтовые аккаунты для внедрения вредоносных ссылок в существующие деловые переписки. Кроме того, злоумышленники проводят и прямые email-кампании против перевозчиков, брокеров и поставщиков логистических услуг.

За последние несколько месяцев исследователи зафиксировали почти два десятка подобных кампаний.

После получения первоначального доступа атакующие проводят разведку, а затем разворачивают в сети жертвы инструменты для сбора учетных данных (например, WebBrowserPassView), стараясь расширить полученный доступ и скомпрометировать дополнительные аккаунты внутри целевой среды.

Получив контроль над системами перевозчика, хакеры бронируют грузы от имени жертвы и координируют их транспортировку. Манипулируя системами планирования и диспетчеризации, они перенаправляют ценные грузы своим сообщникам. Украденные таким способом товары в итоге продаются онлайн или переправляются за границу.

Аналитики Proofpoint пишут, что кража грузов — это серьезная и глобальная проблема, ежегодные убытки от которой превышают 30 млрд долларов США. В основном за такой активностью стоят организованные преступные группы, и чаще всего кражи происходят в Бразилии, Чили, Германии, Индии, Мексике, Южной Африке и США.

«Proofpoint с высокой степенью уверенности полагает, что киберпреступники работают совместно организованными преступными группами. Такие преступления могут приводить к массовым сбоям в цепочках поставок и обходиться компаниям в миллионы. При этом злоумышленники похищают все — от энергетиков до электроники», — говорят исследователи.

Впервые такие атаки были зафиксированы в июне 2025 года, однако связанная с ними инфраструктура функционирует как минимум с января текущего года. Основываясь на действиях хакеров, эксперты предполагают, что они обладают глубокими знаниями софта, сервисов и внутренних процессов логистической отрасли.

Кроме того, недавно Proofpoint выявила отдельный, но возможно связанный с происходящим кластер активности, который действовал с 2024 года по март 2025 года. Атаки этого кластера были нацелены на организации, работающих в области наземного транспорта, и использовали инфостилеры DanaBot, Lumma Stealer, NetSupport и StealC.

«Независимо от конечного пейлоада, стилеры и инструменты RMM (remote monitoring and management) служат одной цели: удаленный доступ к системе для кражи информации. Однако использование RMM-инструментов позволяет злоумышленникам дольше оставаться незамеченными», — заключают эксперты.

- © Иконки гамбургер меню — примеры сайтов, дизайнов и CSS скриптов - «Веб-дизайн»

- © Мопс делает селфи: 12 аккаунтов животных в соцсетях - «Интернет и связь»

- © Платформа ZEISS VR ONE Connect сделает виртуальную реальность доступнее - «Новости сети»

- © «АвтоВАЗ» показал концепт LADA XCODE с поддержкой смарт-платформы Connect - «Новости сети»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © Seasonic Connect SSR-750FA: блок питания для ПК, который не даст запутаться в кабелях - «Новости сети»

- © Роутер и хаб для умного дома Samsung Connect Home доступен для предзаказа - «Новости сети»

- © Samsung Connect Tag: «умная» метка для Интернета вещей - «Новости сети»

- © Movado Connect 2.0: смарт-часы с датчиком ЧСС и программируемыми кнопками - «Новости сети»

- © Вместо роуминга: на каких операторов подключаться на популярных курортах - «Интернет и связь»

|

|

|