Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Chainalysis: в 2025 году хакеры украли 3,41 млрд долларов в криптовалюте - «Новости»

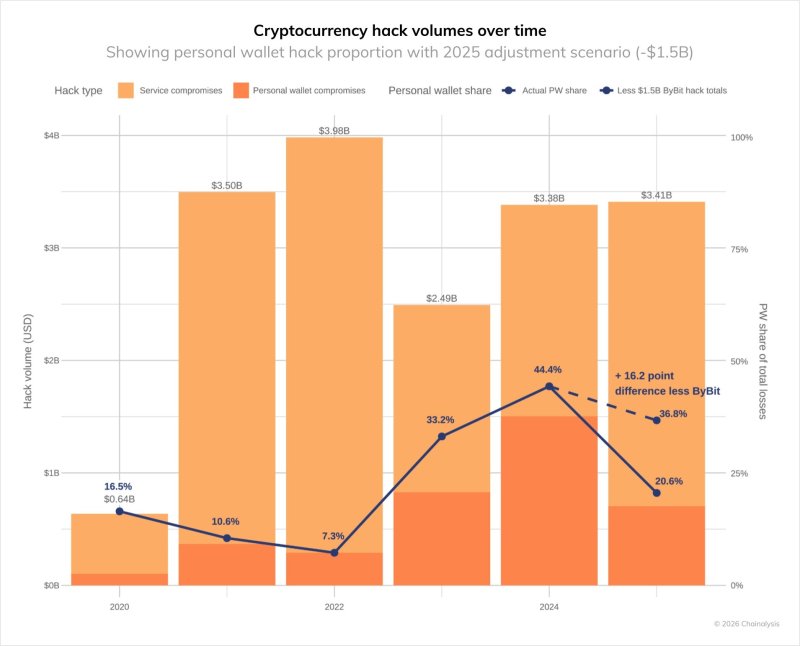

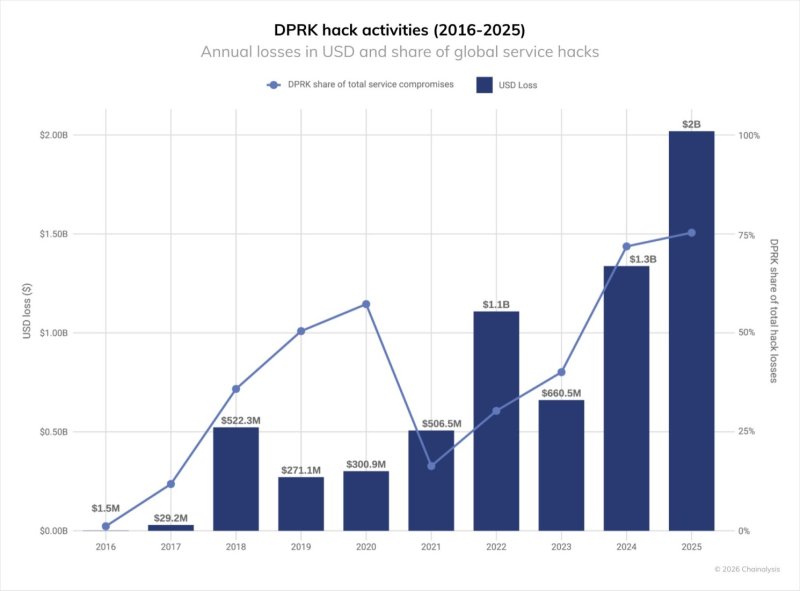

Ежегодный отчет блокчейн-аналитиков из компании Chainalysis показал, что за прошедший год злоумышленники похитили 3,41 млрд долларов в криптовалюте. При этом более 2,02 млрд было украдено северокорейскими хакерами, и почти 1,5 млрд пришлось на ограбление криптовалютной биржи Bybit.

Как сообщает Chainalysis, 2,02 млрд долларов — это лишь нижняя планка оценки, которая все равно на 51% превосходит результаты прошлого года, когда злоумышленникам из КНДР удалось похитить 1,3 млрд долларов. Также отмечается, что за последние пять лет северокорейские хакеры украли минимум 6,75 млрд долларов в криптовалюте.

Как уже было отмечено выше, больше половины украденных в этом году средств (почти 1,5 млрд долларов) — это результат февральского взлома и ограбления криптобиржи Bybit. Эту атаку связывают с хак-группой TraderTraitor (она же Jade Sleet и Slow Pisces), входящей в состав Lazarus. Этот инцидент по-прежнему является крупнейшим криптовалютным ограблением в истории.

В своем отчете эксперты пишут, что северокорейские хакеры пользуются несколькими тактиками. Первая и наиболее известная — это операция Dream Job. Злоумышленники выходят на связь с потенциальными жертвами через LinkedIn или WhatsApp, представляясь рекрутерами, и предлагают работу в крупных компаниях из сферы обороны, химической промышленности, аэрокосмики или технологий. Когда жертва попадется на удочку хакеров, под видом тестовых заданий ее вынуждают установить малварь вроде BURNBOOK, MISTPEN или BADCALL.

Цель этой кампании двойная: похитить конфиденциальные данные, а также «заработать» деньги в обход санкций.

Вторая тактика — внедрение в компании собственных ИТ-специалистов. Северокорейские разработчики устраиваются на работу в компании по всему миру, включая криптобиржи, используя поддельные документы и работая через подставные фирмы (вроде DredSoftLabs и Metamint Studio). Проникнув внутрь, они получают доступ к критически важным системам. Этот метод получил кодовое название Wagemole.

«Рост краж в 2025 году, вероятно, связан с расширением практики внедрения ИТ-работников на биржи, в криптокомпании и Web3-проекты, — говорится в отчете Chainalysis. — Это позволяет хакерам быстрее проникать в системы и получать привилегированный доступ перед масштабной кражей».

После хищения средств начинается процесс их отмывания. По данным исследователей, в основном хакеры из КНДР работают через китайские сервисы по переводу денег, а также используют кроссчейн-мосты, криптовалютные миксеры и специализированные площадки вроде Huione.

Как правило, украденная криптовалюта проходит три этапа отмывания, которые занимают примерно 45 дней.

- Этап 1: Первичное отмывание (0-5 дней) — средства оперативно дистанцируются от источника кражи через DeFi-протоколы и миксеры.

- Этап 2: Начальная интеграция (6-10 дней) — активы перемещаются на криптобиржи, второстепенные миксеры и кроссчейн-мосты вроде XMRt.

- Этап 3: Финальная интеграция (20-45 дней) — происходит окончательная конвертация в фиатные деньги или другие активы через сервисы обмена.

«Активное использование китайских сервисов по отмыванию денег и OTC-трейдеров указывает на то, что северокорейские группировки тесно интегрированы с преступными сетями в Азиатско-Тихоокеанском регионе», — отмечают в Chainalysis.

- © ФБР связало взлом Bybit с хак-группой Lazarus из КНДР - «Новости»

- © Вышли обзоры GeForce RTX 5070 Ti — аналог GeForce RTX 4080 Super с более мощным ИИ-генератором кадров - «Новости сети»

- © Хак-группа Lazarus атаковала криптовалютную биржу с помощью малвари для macOS - «Новости»

- © Lazarus эксплуатировала 0-day уязвимость в Chrome, используя фейковую DeFi-игру - «Новости»

- © За недавним взломом биржи Bithumb, возможно, стояла северокорейская хак-группа Lazarus - «Новости»

- © Искусственный интеллект, блокчейн, Big Data: что сегодня нужно знать бизнесу | - «Интернет и связь»

- © «Достойная производительность, не лучшая стоимость»: вышли обзоры Intel Arc B570 - «Новости сети»

- © ESET: хакерская группа Lazarus атакует страны Центральной Америки - «Новости»

- © Учёные измерили предел разрешения глаза и объяснили, есть ли смысл в 8K-телевизорах - «Новости сети»

- © Новые миссии, аномалии и оптимизация: GSC рассказала, как будет улучшать S.T.A.L.K.E.R. 2: Heart of Chornobyl за оставшиеся месяцы 2025 года - «Новости сети»

|

|

|