Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

Realme подробно рассказала о технологии зарядки 320 Вт, официальная информация о которой ожидалась уже несколько дней. Она получила название 320W SuperSonic Charge, и это самая быстрая технология

Шутер World War Z от Saber Interactive позволял крошить зомби вчетвером, а в новой игре студии — боевике Warhammer 40,000: Space Marine 2 — кооператив будет только на троих. Разработчик объяснил

После замедления работы YouTube, начавшегося 8 августа и продолжающегося по сей день, российские операторы связи зафиксировали рост общего объёма трафика на 5–10 %, а в сетях региональных операторов

Фэнтезийная ролевая игра Baldur’s Gate 3 продолжает коллекционировать награды даже спустя год после полноценного релиза. На этот раз в копилке проекта от Larian Studios оказалась престижная премия

Федеральная антимонопольная служба (ФАС) призвала крупные торговые сети, в том числе DNS, «Ситилинк» и «М.видео» в добровольном порядке ограничить цены и наценки на некоторые товары в категориях

Компания Google провела мероприятие Made by Google 2024, в рамках которого официально представила аппаратные и программные новинки. Среди прочего поисковый гигант анонсировал новые смартфоны Pixel

Разработчики блокчейна Ronin Network сообщили об инциденте, в ходе которого white-hat хакеры воспользовались уязвимостью в мосте Ronin, чтобы похитить 4000 ETH и 2 млн USDC на общую сумму 12 млн

Представители Роскомнадзора (РКН) сообщили, что ведомство ограничило доступ к защищенному мессенджеру Signal на территории РФ «в связи с нарушением требований российского законодательства». Ранее

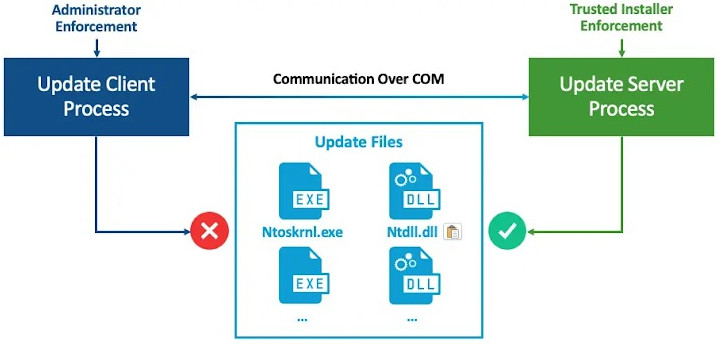

Специалист SafeBreach Алон Левиев (Alon Leviev) рассказал на конференции Black Hat 2024 о двух 0-day уязвимостях, которые могут использоваться в даунгрейд атаках. В результате полностью обновленные

Как сообщил в социальной сети X глава компании SpaceX Илон Маск (Elon Musk), ракетный комплекс для запуска корабля Starship в пятый тестовый полёт готов к миссии и ожидает разрешения регулятора.

Исследователи с факультета физики Оксфордского университета разработали революционный подход для повсеместного распространения солнечной энергетики. Они создали многослойное мультиспектральное

Некоторые российские пользователи YouTube накануне, 9 августа 2024 года, обратили внимание на плашку с уведомлениям на главной странице платформы, что её администрация делает «всё возможное» для

ИБ-специалисты Aqua Security обнаружили новую DDoS-кампанию, направленную на неправильно настроенные экземпляры Jupyter Notebook. Эта активность, получившая название Panamorfi, использует

Эксперты ГК «Солар» сообщают, что количество DDoS-атак на российские кредитно-финансовые организации в июле 2024 года выросло более чем в 10 раз. Если с января по июнь 2024 года банки сталкивались в

Эксперты Грацского технологического университета рассказали об атаке SLUBStick — новой технике эксплуатации ядра Linux, которая помогает сделать связанные с хипом уязвимости более опасными.

Взвешенного решения по возвращению на Землю «застрявшего» на МКС экипажа корабля Boeing Starliner всё ещё нет. Астронавты летели на станцию на неделю, а находятся там уже почти два месяца.

Глава компании SpaceX Илон Маск (Elon Musk) опубликовал в сети X (бывшая Twitter) изображение первого серийного экземпляра ракетного двигателя нового поколения — Raptor 3 (SN1). «Это произведение

Браузер Google Chrome с обновлением до последней версии начал предупреждать пользователей uBlock Origin о необходимости перейти на другие блокировщики рекламы в связи с грядущим отключением

Исследователи Proofpoint сообщают, что злоумышленники все чаще злоупотребляют функциональностью Cloudflare Tunnel в своих кампаниях по распространению малвари (обычно это трояны удаленного доступа,

В своем бюллетене Национальный координационный центр по компьютерным инцидентам (НКЦКИ) сообщает, что техническая поддержка браузера «Спутник» прекратилась еще в 2022 году, а теперь связанное с ним

У нас отличные новости: тираж второго бумажного спецвыпуска «Хакера», в котором собраны лучшие статьи за 2017–2019 годы, покинул типографию. Журналы, защищенные термоусадочной пленкой и упакованные в

Криптовалютная биржа Gemini предупредила, что пострадала от утечки данных, произошедшей у одного из ее партнеров. Известно, что утечка затронула неназванного ACH-провайдера (Automated Clearing

Компания Positive Technologies опубликовала исследование деятельности APT-группировок атакующих организации в странах Юго-Восточной Азии. Больше всего атак в регионе пришлось на Филиппины и Вьетнам,

В конце прошлой недели представители CrowdStrike сообщили, что 97% систем, затронутых неудачным обновлением, снова работают в штатном режиме. Также в компании выпустили отчет, в котором пояснили, как

Разработчики Docker выпустили обновление для устранения критической уязвимости в некоторых версиях Docker Engine. Уязвимость позволяет злоумышленникам обойти плагины авторизации (AuthZ) при

Ситуация вокруг замедления YouTube в России продолжает развиваться. Глава комитета Госдумы по информполитике Александр Хинштейн пояснил, что замедление сервиса связано «в первую очередь с действиями

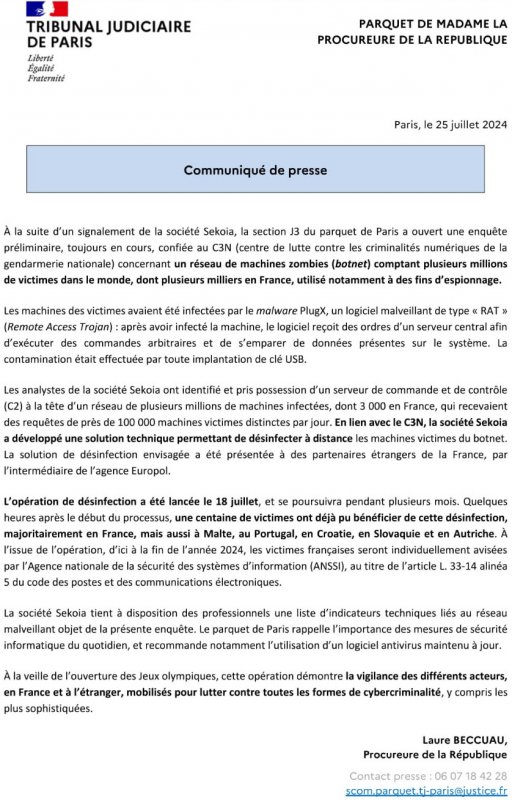

Французская полиция и Европол сообщили, что распространяют «решение для дезинфекции», которое автоматически удаляет малварь PlugX с зараженных устройств во Франции. Операция проводится

Специалисты компании Dragos рассказали о ICS-малвари FrostyGoop. По данным исследователей, этот вредонос использовался в январе 2024 года для атаки на компанию «Львовтеплоэнерго» и отключения

В сети опубликована полная база данных первой версии хакерского форума BreachForums. Дамп содержит информацию о пользователях, их личные сообщения, криптовалютные адреса и все сообщения, оставленные

Представители «Ростелеком» сообщили СМИ, что фиксируют ухудшение качества загрузки видео на YouTube, особенно в форматах высокого разрешения, а также отмечается рост жалоб пользователей на качество

В Сети появился первый обзор процессора Ryzen 9 9900X, который опубликовал итальянский YouTube-блогер SaddyTech. Официально этот чип, а также другие настольные процессоры Ryzen 9000-й серии на

Xiaomi провела в Китае мероприятие, в рамках которого широкой публике представили два флагманских смартфона с гибкими дисплеями. Речь идёт о смартфоне-книжке Mix Fold 4 и первом смартфоне-раскладушке

Сегодня компания Xiaomi представила широкой публике несколько новых смартфонов, включая складные Mix Fold 4 и Mix Flip. Вместе с этим вендор анонсировал Redmi K70 Extreme Edition, который, судя по

Компания Xiaomi вместе со складными смартфонами Mix Fold 4 и Mix Flip продемонстрировала на мероприятии в Китае прототип электрического спорткара SU7 Ultra, в котором впервые используется недавно

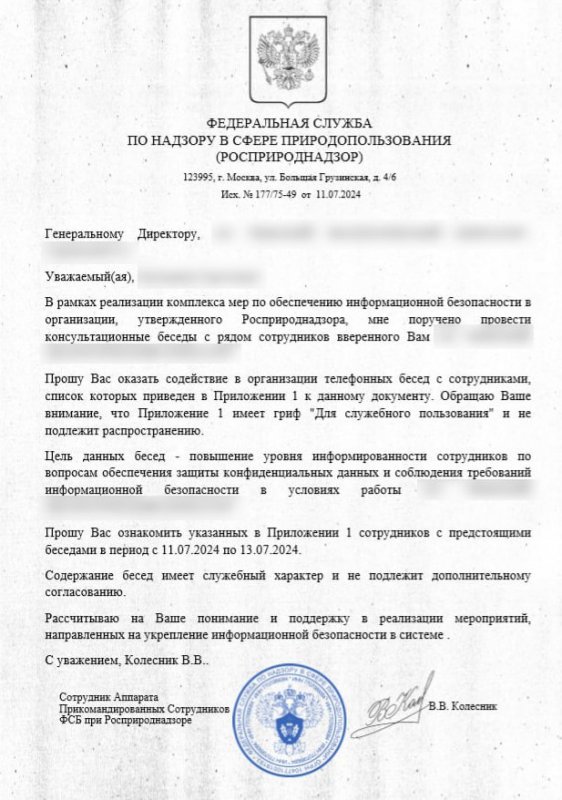

Специалисты ГК «Солар» обнаружили почтовую рассылку, которую хакеры рассылают от лица российских ведомств. Мошенники предупреждением о проведении «уроков ИБ» для сотрудников российских компаний, и

Исследователи заметили, что хак-группа FIN7 (она же Sangria Tempest, Carbon Spider и Carbanak) продает в даркнете собственный кастомный инструмент AvNeutralizer, который используется для обхода

Специалисты Human Security обнаружили «масштабную мошенническую операцию» Konfety, в которой задействованы сотни приложений из Google Play Store. Исследователи предупреждают, что злоумышленники нашли

Компания Microsoft обязала своих сотрудников в Китае использовать iPhone для аутентификации при входе в рабочие компьютеры, начиная с сентября текущего года. При этом устройства на базе Android будут

Представители Evolve Bank & Trust направили уведомления более чем 7,6 млн человек, предупреждая, что их личная информация была скомпрометирована в результате недавней атаки вымогательской

|