Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Обнаружен троян Mezzo, атакующий бухгалтерское ПО и интересующийся криптовалютой - «Новости»

Вредоносы, атакующие бухгалтерское ПО, это совсем не редкость. Достаточно вспомнить, что около года назад аналитики «Лаборатории Касперского» рассказывали о вредоносной кампании TwoBee, в ходе которой преступникам удалось похитить более 200 000 000 рублей, попросту редактируя текстовые файлы платежных поручений.

Теперь исследователи «Лаборатории Касперского» сообщают о новой похожей угрозе, получившей название Mezzo. В отличие от малвари TwoBee, которая подменяла реквизиты в файлах обмена между бухгалтерскими и банковскими системами, Mezzo пока просто отправляет собранную в зараженной системе информацию на сервер злоумышленников. Исследователи считают, что таким образом разработчики малвари могут готовиться к будущей кампании, а в данный момент находятся на этапе сбора информации о целях.

Пока количество жертв Mezzo исчисляется единицами, и большинство заражений было зафиксировано в России.

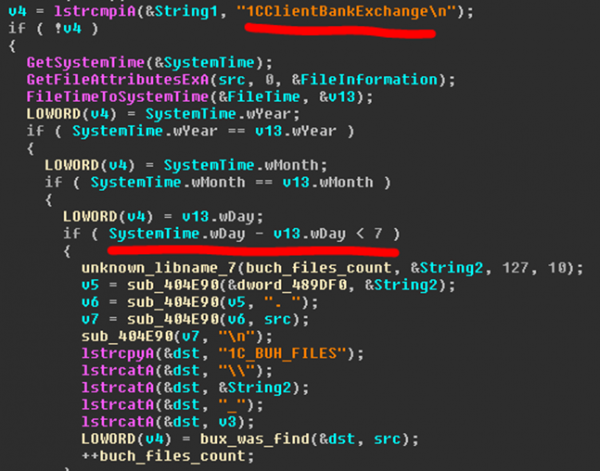

Исследователи пишут, что малварь с помощью сторонних программ-загрузчиков. Проникнув в систему, троян присваивает зараженной машине уникальный идентификатор, на основании которого на сервере злоумышленников создается папка для хранения всех файлов, найденных у жертвы. Вредоноса интересует «возраст» файлов (не старше недели) и наличии строчки 1CClientBankExchange в начале.

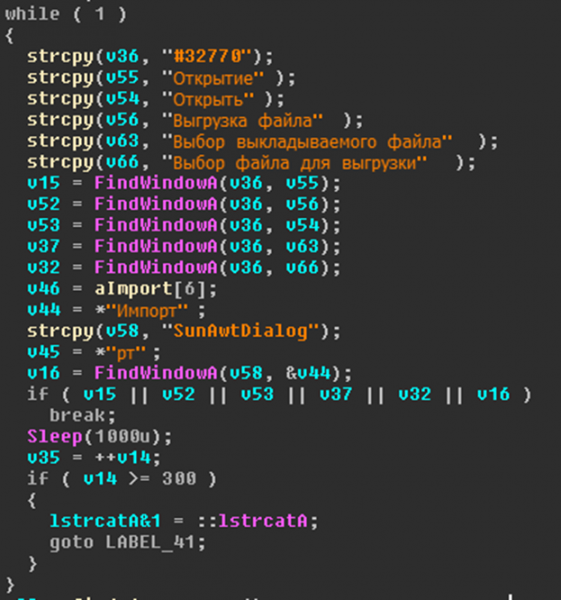

Как уже было сказано выше, основной интерес для Mezzo представляют текстовые файлы популярного бухгалтерского ПО, созданные менее двух минут назад. Функциональность трояна предполагает, что после обнаружения таких документов он ожидает, последует ли открытие диалогового окна для обмена информаций между бухгалтерской системой и банком. Если это произойдет, Mezzo может подменить реквизиты счета в файле непосредственно в момент передачи данных. В противном случае (если диалоговое окно не будет открыто через пять минут) Mezzo подменяет весь файл поддельным.

Ожидание диалогового окна

Также анализ кода Mezzo показал, что малварь может быть связана с другим известным трояном, который охотится за криптовалютами, CryptoShuffler. Исследователи обнаружили, что исходные коды Mezzo и вредоноса AlinaBot, который осуществлял загрузку CryptoShuffler в систему, практически идентичны. По всей видимости, за разработкой обеих угроз стоят одни и те же люди, а значит, их интересует не только бухгалтерское ПО, но и криптовалютные кошельки пользователей.

«Мы далеко не первый раз сталкиваемся с зловредами, атакующими бухгалтерское ПО. Так, с помощью обнаруженного нами около года назад аналогичного троянца TwoBee злоумышленникам удалось похитить более 200 миллионов рублей у российских организаций, – напоминает Сергей Юнаковский, антивирусный эксперт «Лаборатории Касперского». – Однако Mezzo отличается от своего “собрата”. С одной стороны, он использует более простой алгоритм поиска и проверки интересующих его файлов. Но при этом вполне вероятно, что одними лишь бухгалтерскими системами он не ограничивается. И это очень в духе современных вирусописателей, которые все чаще реализуют множество модулей и различных функций в рамках одного зловреда».

- © "Лаборатория Касперского" обнаружила вирус, атакующий StarOffice - «Интернет»

- © В Рунете стало на 65% меньше спама - «Интернет»

- © Эксперты обнаружили мощное шпионское ПО Skygofree, предназначенное для мобильных устройств - «Новости»

- © Вредоносы Hex, Hanako и Taylor, атакующие серверы MS SQL и MySQL, оказались делом рук одной группы - «Новости»

- © "Доктор Веб" обнаружил новую версию трояна-вымогателя - «Интернет»

- © Обнаружен самый продвинутый троян под Android - «Интернет и связь»

- © Еще больше малвари в Google Play: приложения воруют аккаунты «Вконтакте» и шпионят за пользователями - «Новости»

- © Многофункциональный Android-троян Loapi ворует, майнит и может повредить устройство физически - «Новости»

- © Установка майнинговой малвари на серверы Oracle WebLogic принесла преступникам более 220 000 долларов - «Новости»

- © Dridex распространяется через скомпрометированные FTP - «Новости»

|

|

|