Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Баги в iOS и macOS: QR-код может вести на вредоносный сайт, а пароли для APFS-томов хранятся в открытом виде - «Новости»

Независящие друг от друга исследователи практически одновременно обнаружили пару неприятных багов в iOS и macOS. Оказалось, что простой QR-код может привести пользователя на вредоносный сайт, а пароли для APFS-дисков хранятся в открытом виде.

iOS

Проблему в работе приложения Camera в iOS обнаружил исследователь Роман Мюллер (Roman Mueller). Баг затрагивает устройства iPhone, iPad и iPod touch, работающие под управлением iOS вплоть до новейших версий 11.x. Уязвимость связана с тем обстоятельством, что после выхода iOS 11 разработчики Apple назначили встроенное приложение Camera штатным средством для чтения QR-кодов. То есть отпала нужда загружать и устанавливать сторонние приложения-сканеры.

Специалист пишет, что парсер URL во встроенном сканере QR-кодов некорректно определяет имя хоста в URL, из-за чего атакующий может манипулировать адресом, отображающимся в уведомлении, заставив пользователя перейти на совсем другой сайт.

Для демонстрации работы бага Мюллер создал QR-код, который можно увидеть на иллюстрации выше. Код содержит ссылку https://xxx@facebook.com:443@infosec.rm-it.de/.

Есть отсканировать proof-of-concept Мюллера камерой устройства Apple, пользователь увидит в уведомлении запрос на открытие сайта facebook.com в браузере Safari. Однако на самом деле в браузере откроется сайт https://infosec.rm-it.de/.

Исследователь заявляет, что обнаружил проблему еще 23 декабря 2017 года, однако разработчики Apple до сих пор не устранили эту опасную особенность работы Camera.

macOS

Тем временем, известный специалист в области безопасности Mac, Сара Эдвардс (Sarah Edwards), сообщила о новой проблеме, связанной с работой файловой системы APFS (Apple File System).

Напомню, что файловая система APFS была представлена одновременно с релизом macOS High Sierra весной 2017 года. В этой версии ОС APFS используется по умолчанию для накопителей SSD, и разработчики Apple обещали, что за счет этого улучшится производительность, а также шифрование станет более надежным.

Эдвардс пишет, что баг распространяется на macOS High Sierra, начиная от версии 10.13.1 и заканчивая 10.13.3. Когда пользователь создает новый APFS-том для внешнего накопителя (USB-флешки, портативного жесткого диска и так далее) и выбирает пароль для его шифрования, Disk Utility.app сохраняет этот пароль в формате простого текста в общем системном логе. То же самое происходит и в том случае, если пользователь решает зашифровать уже существующий том APFS на внешнем накопителе.

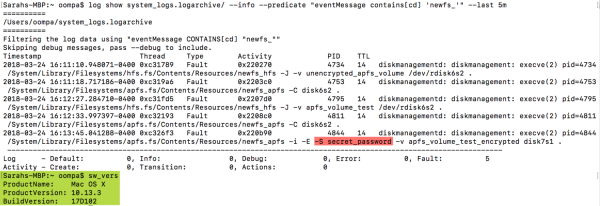

В итоге любой желающий может узнать пароли от зашифрованных томов пользователя при помощи команды в терминале: log stream —info —predicate ‘eventMessage contains «newfs_»‘.

Демонстрацию проблемы на видео можно увидеть ниже.

Стоит отметить, что это далеко не первая проблема, связанная с APFS. Так, в конце 2017 года в файловой системе Apple уже обнаруживали баг, который сводил к нулю всю надежность нового шифрования. Дело в том, что при определенных обстоятельствах пароли для APFS-томов открыто отображались в самом окне ввода пароля. Кроме того, в феврале 2018 года обнаружилось, что APFS некорректно взаимодействует с так называемыми разреженными образами дисков, из-за чего пользователи рискуют лишиться своих данных вовсе.

- © Операционная система macOS может «потерять» пользовательские данные из-за бага в APFS - «Новости»

- © В macOS обнаружен баг, позволяющий похищать данные посредством функции для создания скриншотов - «Новости»

- © Уязвимость позволяла внедрять вредоносный код в подписанные APK - «Новости»

- © Facebook заблокировал еще одно популярное приложение - «Интернет»

- © Один текстовый символ способен вывести из строя устройства на базе iOS и macOS - «Новости»

- © Специалист Google Project Zero опубликовал инструмент, который должен помочь джейлбрейкнуть iOS 11 - «Новости»

- © Apple официально признала уязвимость всех iPhone, iPad и Mac - «Интернет и связь»

- © Атака chaiOS выводит из строя приложение iMessage для macOS и iOS - «Новости»

- © DoS-уязвимость в WordPress позволяет «уронить» практически любой сайт, и патча для нее нет - «Новости»

- © Раскрыты подробности проблемы в macOS, позволявшей выполнить произвольный код через USB - «Новости»

|

|

|