Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хак-группа Orangeworm заражает рентгены и МРТ-сканеры, чтобы добраться до ценных данных - «Новости»

Исследователи Symantec опубликовали отчет о деятельности хакерской группы Orangeworm. Группировка действует как минимум с начала 2015 года и атакует в основном медицинские организации в США, Европе и Азии. По данным экспертов, злоумышленники заражают машины, контролирующие работу рентген-аппаратов и МРТ-сканеров, трояном Kwampirs, который обладает потенциалом червя.

Как уже было сказано выше, группа Orangeworm активна как минимум три года, и за это время хакеры атаковали медицинские организации (40% пострадавших), сектор ИТ (15%), различные производства (15%), логистические компании (8%) и сельскохозяйственный бизнес (8%). При этом аналитики Symantec полагают, что группировка не относится к так называемым «правительственным хакерам», но профессионально занимается кибершпионажем.

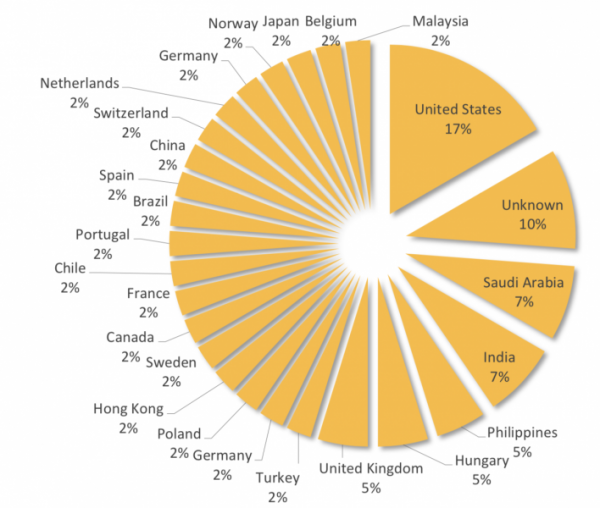

Распределение атак по странам

Глядя на перечень пострадавших, исследователи пришли к выводу, что медицинская отрасль – главная цель преступников, а многие логистические предприятия и ИТ-компании тоже были скомпрометированы в рамках масштабной атаки на цепочку поставок. Так, эти фирмы тоже занимались разработками и поставками решений для сферы здравоохранения. Эксперты предполагают, что итоговой целью злоумышленников могло быть хищение патентов медицинских организаций и их последующая перепродажа на черном рынке.

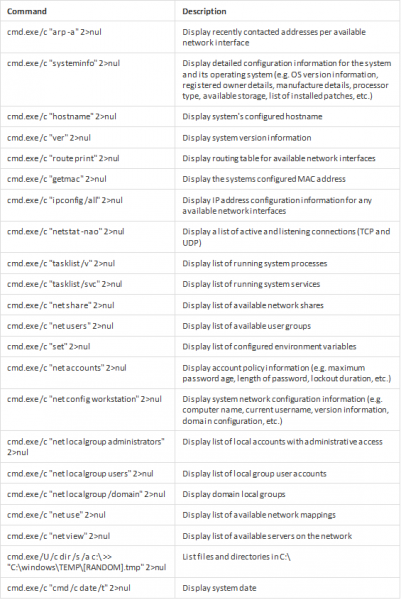

Проникнув в систему, малварь Kwampirs собирала базовые данные об устройстве и передавала на удаленный сервер. Также на зараженной машине открывался бэкдор, позволявший злоумышленникам получить доступ к конфиденциальным данным. Если скомпрометированную систему определяли как потенциально интересную, производилось хищение данных, а также «агрессивное копирование» малвари на любые доступные машины организации и сетевые ресурсы. Вероятно, именно этим агрессивным и похожим на червя поведением объясняется тот факт, что Kwampirs был найден на компьютерах, которые контролируют работу рентген-аппаратов и МРТ-сканеров.

Список доступных Kwampirs команд

Исследователи отмечают, что вредонос не слишком пытался действовать скрытно и практически не обновлялся с самого 2015 года. Впрочем, Kwampirs вставлял случайную последовательность символов в DLL полезной нагрузки, чтобы избежать обнаружения через хеш. Кроме того малварь создавала в системе собственную службу, чтобы закрепиться на зараженном устройстве и запускаться вместе с ОС.

Специалисты Symantec полагают, что атака была столь успешна и оставалась незамеченной несколько лет, в силу того, что в сфере здравоохранения очень много устаревших компьютеров и ПО. Скомпрометировать эти старые системы не составляет большого труда, более того, зачастую на них отсутствуют антивирусы и другие защитные решения, так что взлом тоже обнаруживают далеко не сразу.

- © Вредоносы Hex, Hanako и Taylor, атакующие серверы MS SQL и MySQL, оказались делом рук одной группы - «Новости»

- © Выявлена группировка хакеров, занимавшихся кибершпионажем в 31 стране мира - «Интернет»

- © MMS эксплоит для Windows mobile телефонов - «Интернет»

- © Email скоро вымрет - «Интернет»

- © Новый червь распространяется через уязвимость в ПО Symantec - «Интернет»

- © Хак-группа Turla распространяет бэкдор вместе с установщиком Flash Player - «Новости»

- © Вымогатель SamSam атаковал медицинские учреждения и не только - «Новости»

- © Более 2000 сайтов на WordPress заражены кейлоггером и браузерным майнером - «Новости»

- © Вредонос Triton создан для атак на объекты ключевой инфраструктуры - «Новости»

- © DDoS-атаки с использованием Memcached уже применяют вымогатели - «Новости»

|

|

|