Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

В даркнете доступ к системам безопасности аэропорта можно купить всего за 10 долларов - «Новости»

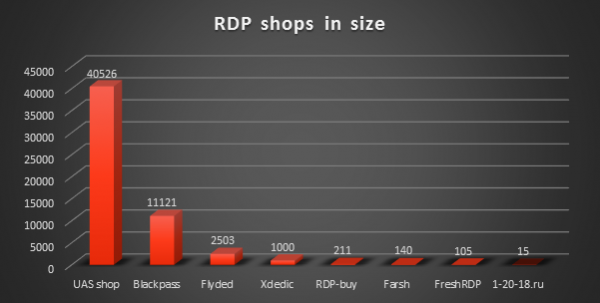

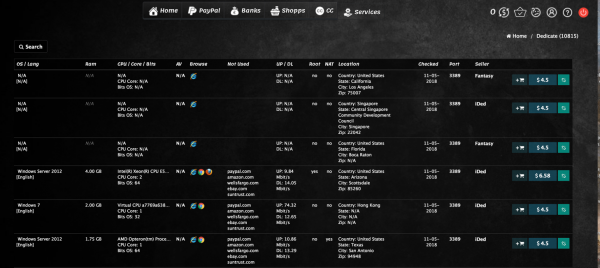

Специалисты McAfee провели исследование ассортимента так называемых «RDP-магазинов» в даркнете. На таких ресурсах торгуют доступом к различным скомпрометированным системам, на разных площадках можно найти от 15 до 40 000 разных предложений. Крупнейшими маркетплейсами такого рода являются Ultimate Anonymity Service (UAS Shop), Blackpass, Flyded и xDedic.

Сравнение размеров RDP-магазинов

В UAS Shop исследователи обнаружили, что доступ к системам безопасности крупного международного аэропорта в США можно приобрести всего за 10 долларов (нет, злоумышленники не забыли дописать пару нулей).

Данный «лот» предсказуемо заинтересовал специалистов. Но вместо покупки учетных данных у злоумышленников эксперты воспользовались Shodan и нашли упомянутую в объявлении скомпрометированную машину на Windows Server. Специалисты отмечают, что злоумышленники обычно действуют схожим образом: сканируют сеть в поисках систем, открытых для RDP-соединений, а затем подбирают учетные данные обычным брутфорсом, задействовав такие решения, как Hydra, NLBrute или RDP Forcer. Успешно подобрав логин и пароль, преступники выставляют их на продажу.

Попав на страницу логина через Windows RDP, специалисты обнаружили еще две учетных записи, которые ассоциировались с двумя компаниями, специализирующимися на безопасности аэропортов. Одна из них занимается автоматизацией и безопасностью зданий, другая — видеонаблюдением и сопряженной с этим аналитикой.

Исследователи пишут, что не исследовали всю глубину уровня доступа к этим аккаунтам, но отмечают, что компрометация таких систем может стать отличным фундаментом для злоумышленников, которые могут продолжить атаку и проникнуть дальше, используя такие инструменты, как Mimikatz.

Более того, изучив другие учетные записи, эксперты обнаружили домен, который, скорее всего, связан с автоматизированной транспортной системой аэропорта, системой транспортировки пассажиров, которая соединяет между собой терминалы.

- © Хакеры нанесли ущерба более чем на миллиард долларов - «Интернет»

- © В даркнете нашли базу данных, содержащую более 1 400 000 000 учетных данных - «Новости»

- © Задержаны хакеры, взломавшие 700 000 аккаунтов покупателей интернет-магазинов - «Новости»

- © Инструкции для военного дрона похитили из-за дефолтного пароля для FTP - «Новости»

- © В Internet Explorer экспертами Microsoft обнаружена «дыра» - «Интернет»

- © В даркнете обнаружили новое поколение фишинговых наборов - «Новости»

- © "Аль-Каеда" нанимает хакеров - «Интернет»

- © 0-day баг в Cleverence Mobile SMARTS Server используется для добычи криптовалюты - «Новости»

- © Смартфон можно взломать с помощью заменённого во время ремонта экрана - «Новости сети»

- © Кампания Zealot направлена на серверы под управлением Windows и Linux, чтобы майнить Monero - «Новости»

|

|

|