Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Специалист компании NewSky Security и известный эксперт в области IoT-безопасности Анкит Анубхав (Ankit Anubhav) поделился с журналистами Bleeping Computer информацией о новом ботнете. Хакер, известный под псевдонимом EliteLands, создает IoT-ботнет, получивший кодовое имя Death. В основу ботнета легли уязвимые и непропатченные устройства AVTech.

Анубхав рассказывает, что злоумышленник использует старый эксплоит, опубликованный еще в 2016 году. Этот инструмент используется для атак на 14 различных уязвимостей в устройствах AVTech, включая DVR, NVR, IP-камеры и так далее. Дело в том, что старые прошивки AVTech позволяют получить пароль от устройства в формате простого текста, и неавторизованный атакующий получает возможность добавлять устройству новых пользователей. Этот же эксплоит использует крупный ботнет Hide ‘N Seek.

По данным специалиста, EliteLands использует именно такую тактику, добавляя уязвимым устройствам новых пользователей, но в качестве паролей для этих аккаунтов использует шелл-команды. Дело в том, что старые девайсы AVTech также уязвимы перед инжектами команд, что позволяет выдать шелл-команду за пароль и добиться ее выполнения.

«Так, если я установлю в качестве пароля «reboot», система AVTech перезагрузится, — объясняет Анубхав. — Но ботнет Death, конечно, одной только перезагрузкой не ограничивается».

Эксперт говорит, что некоторое время злоумышленник экспериментировал с разными пейлоадами, которые можно подать системе в виде пароля, а затем принялся создавать полноценный ботнет. Так, в последнее время новые аккаунты не «живут» на устройствах дольше пяти минут, необходимых для выполнения пейлоада и заражения устройства.

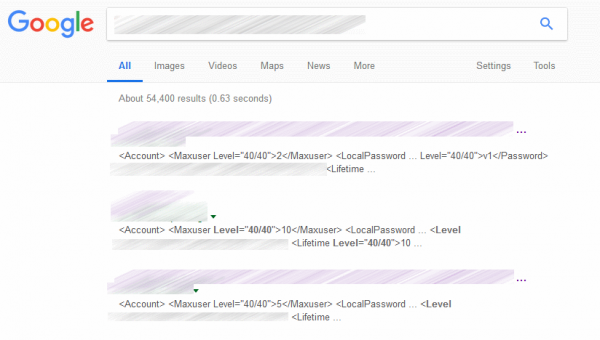

Один из пейлоадов EliteLands

Точный размер ботнта Death пока неизвестен, но для его создания EliteLands определенно не понадобилось прикладывать много усилий. Анубхав сообщает, что даже беглый поиск через IoT-поисковик выявил как минимум 1200 уязвимых устройств AVTech. Некоторые проблемные гаджеты можно обнаружить даже через Google, хотя в таком случае результаты поиска будут не слишком точны и будут содержать никак не связанные с проблемой URL.

Журналисты Bleeping Computer напоминают, что разработчики AVTech устранили уязвимости, которые используются для построения Death, еще в начале 2017 года. В июне текущего года, в связи с активности вышеупомянутого Hide ‘N Seek, специалисты AVTech еще раз предупреждали пользователей о возможных рисках и советовали сменить пароли (однако не упоминали о необходимости установки патчей).

Фото: jodroboxes

- © Ботнет Hide ‘N Seek атакует «умные» дома - «Новости»

- © Разработчик малвари собрал ботнет из 18 000 уязвимых роутеров за один день - «Новости»

- © Из-за старого бага тысячи преобразователей Serial-to-Ethernet раскрывают пароли от Telnet - «Новости»

- © Ботнет Hide ‘N Seek эволюционировал из IoT-угрозы в кроссплатформенную - «Новости»

- © Операторы ботнетов тоже используют учетные данные по умолчанию и комбинации root/root - «Новости»

- © Обнаружены сразу два новых IoT-ботнета: Masuta и Hide ‘N Seek - «Новости»

- © Малварь Hide ‘N Seek «выживает» на IoT-устройствах даже после перезагрузки - «Новости»

- © IoT-ботнет DoubleDoor обходит защитные решения с помощью комбинации двух эксплоитов - «Новости»

- © IoT-поисковик ZoomEye раскрывает учетные данные десятков тысяч устройств Dahua - «Новости»

- © Неизвестные изменили hostname для десятков тысяч роутеров MikroTik и Ubiquiti - «Новости»

|

|

|