Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Шпионаж из-за Великой стены. Как действуют команды китайских хакеров - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Содержание статьи

В Китае для кибершпионажа, помимо регулярных структур на базе подразделений НОАК и Министерства госбезопасности, используются и вольнонаемные команды хакеров. Им поручают самую грязную работу, чтобы в случае разоблачения репутационный ущерб правительству был минимален. В этой статье мы разберем их инструменты и методы.

Вся информация в этой статье предоставлена в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный данными материалами.

APT10

Хакерская группа APT10 (aka Menupass, aka Red Apollo, aka Stone Panda, aka CVNX) регулярно попадает на радары аналитиков с 2009 года. Она ориентирована в первую очередь на строительные, инженерные, аэрокосмические и телекоммуникационные компании, а также правительственные организации в США, Европе и Японии. Выбор этих отраслей соответствует целям национальной безопасности Китая. По данным FireEye, за счет кибершпионажа APT10 китайское правительство получило доступ к военным разработкам, агентурным данным и другой ценной информации. Эта же группа ответственна за кражу сведений, составляющих коммерческую тайну и обеспечивающих конкурентное преимущество китайских корпораций (особенно в сфере телекома) на международном рынке.

Долгое время считалось, что после серии атак группа APT10 ушла со сцены, однако в 2016 году она снова привлекла внимание специалистов по информационной безопасности. В 2016–2017 годах APT10 провела массированные фишинговые кампании, затронувшие все шесть континентов (да, она задела даже полярные станции Антарктиды).

Операция «Облачный бункер»

Современные тенденции оптимизации бизнеса создают новые векторы атак. К примеру, сейчас крайне популярны ИТ-услуги на аутсорсинге и облачные сервисы. APT10 и другие хакерские группы начинают использовать их в качестве отправной точки для проникновения на компьютеры жертв.

Стратегия APT10 включает в себя не только классический spear phishing, но и проведение атак через поставщиков услуг. В основном APT10 использует для этого утилиту удаленного администрирования PlugX. Она интересна тем, что устанавливает связь со своим C&C, используя зараженные серверы провайдеров ИТ-сервисов. PlugX закрепляется в системе, тестирует подключение и в случае успеха настраивает прокси через серверы доверенных поставщиков услуг, маскируясь под Corel Tools и другие популярные утилиты.

sc create CorWrTool binPath=""C:WindowsvssvixDiskMountServer.exe"" start=auto displayname="Corel Writing Tools Utility" type=own

sc description CorWrTool "Corel Graphics Corporation Applications."

ping -a [target]

psexec.exe <orghost> d.exe

net view /domain:[domain]

proxyconnect - "port": 3389, "server": "[IP]"

Таким способом удается избежать срабатывания IDS и блокировки файрволом, поскольку трафик к облачному серверу провайдера выглядит для них безобидно.

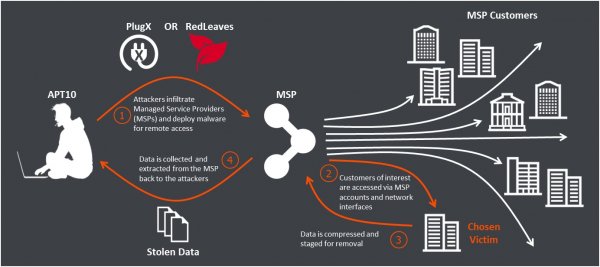

Использование ИТ-инфраструктуры управляемых услуг (Managed services providers, MSP) в качестве плацдарма для проведения APT стало особенно популярной схемой за последние два года. Специалисты подразделения Applied Intelligence компании BAE Systems расследуют их совместно с аудиторами PricewaterhouseCoopers. Упрощенная схема выглядит так.

APT10 и атака через MSP. Изображение: BAE/PwC

По данным BAE, за 2016–2017 годы арсенал APT10 существенно расширился. В нем появились троян Scorpion и бэкдор SNUGRIDE — два компонента, необходимые для ускорения первого этапа атаки и превращения ее в таргетированную.

Троян «Скорпион» впервые был замечен в 2016 году во время массированной атаки на японские организации. Он проводит профилирование жертвы, собирая имя компьютера, идентификаторы запущенных процессов, путь к переменной %TEMP% и версию Internet Explorer. Затем передает закодированную системную информацию на один из жестко прописанных адресов сервера управления (C&C), используя строку User-Agent. Также он может загружать и запускать на исполнение дополнительные вредоносные модули, подготавливая следующий шаг атаки.

Основная задача бэкдора SNUGRIDE — дропнуть обратный шелл для обхода NAT и файрволов. В случае успеха он связывается с командным сервером по HTTP, но все запросы отсылает зашифрованными AES. Ключ статический и хранится локально, поэтому единственная цель шифрования — сбить с толку IDS и прочие системы анализа трафика.

После выбора целей управляли зараженными компьютерами через другие бэкдоры — RedLeaves и QuasarRAT. Оба компонента были созданы APT10 на основе открытых проектов. Первый — доработанная напильником версия Trochilus, а последний — также модифицированная в APT10 «крыса», доступная с открытым исходным кодом на GitHub. Конфигурационный файл RedLeaves «зашифрован» — XOR с ключом 0x53. Обмен с командным сервером у него тоже «шифруется» — по RC4 с ключом 88888888. Обычно RedLeaves загружается через зараженную .DLL, пользуясь тем, что при запуске любой программы поиск нужных ей динамических библиотек начинается в том же каталоге. Он просто подменяет собой ieproxy.dll в каталоге IE или какую-то другую DLL’ку из набора стандартных.

В зависимости от наличия на зараженном компьютере других компонентов APT10 RedLeaves дополняет или заменяет их функциональность. Он также может собрать первичную информацию о жертве, установить обратный шелл, найти, переслать или удалить определенные файлы, сделать и отправить скриншоты, скачать и запустить другие зловреды по команде C&C.

Интересно, что для выполнения атаки через поставщиков услуг не использовались какие-то продвинутые методики. Все ограничивалось примитивным, но действенным набором старых трюков — подсунуть сотрудникам облачного провайдера файлы с двойным расширением (.doc.exe) или прислать ярлыки на зараженные файлы под видом документов в архиве.

Здесь наблюдается парадоксальная ситуация: чем больше компании инвестируют в ИБ, тем халатнее становятся их сотрудники. Они полагаются на дорогие средства защиты, считая, что продвинутые программно-аппаратные комплексы как-то сами собой, полностью автоматически отразят все атаки. Однако, как говорил Марк Раш из Computer Sciences: «Не существует устройства, которое запретит людям вести себя по-идиотски».

После совместных действий BAE, PwC и FireEye активность APT10 существенно снизилась. Однако аналитики сходятся во мнении, что это лишь очередное затишье перед бурей.

APT12

Предположительно APT12 (aka IXESHE, aka DynCalc, aka Calc Team, aka DNSCALC, aka Numbered Panda) — это группа фрилансеров, нанятая НОАК для проведения отдельных операций. Также действует с 2009 года и обычно рассылает фишинговые письма с настоящих почтовых аккаунтов после их взлома. Преимущественно атакует СМИ и технологические компании в Японии и на Тайване.

- © Компания Facebook открыла исходные коды библиотеки Fizz, облегчающей работу с TLS 1.3 - «Новости»

- © Хак-группа DarkHydrus использует опенсорсные инструменты для фишинговых атак - «Новости»

- © Северокорейская хак-группа Darkhotel эксплуатировала 0-day в VBScript - «Новости»

- © Apple удалила тысячи приложений из китайского App Store - «Новости»

- © Подросток из Австралии похитил 90 Гб данных у компании Apple - «Новости»

- © Смартфоны Samsung Galaxy S7 оказались уязвимы перед проблемой Meltdown - «Новости»

- © Пропуск в луковую страну. Поднимаем Wi-Fi с проксированием трафика клиентских устройств через Tor - «Новости»

- © На GitHub был опубликован украденный исходный код инструмента DexGuard - «Новости»

- © CCleaner уличили в неотключаемой слежке за пользователями - «Новости»

- © GitHub предупредит пользователей, если их пароли скомпрометированы - «Новости»

|

|

|