Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Бэкдор группировки Turla получал инструкции через файлы PDF - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Специалисты ESET изучили бэкдор кибершпионской группы Turla, который использовался для кражи конфиденциальных данных госучреждений в странах Европы. Хакеры управляли своей малварью через Microsoft Outlook, отправляя команды в файлах PDF.

Исследователи отмечают, что новейшие версии бэкдора нацелены на Microsoft Outlook, однако старые варианты также позволяли работать с почтовым клиентом The Bat!, популярным в Восточной Европе.

По данным СМИ, вредонос был обнаружен на нескольких компьютерах Федерального министерства иностранных дел Германии. Судя по всему, атака началась в 2016 году. Для этого участники Turla скомпрометировали Федеральную высшую школу государственного управления (Hochschule des Bundes) и перемещались в ее сети, пока не проникли в МИД в марте 2017 года. Далее, на протяжении 2017 года, Outlook-бэкдор обеспечивал злоумышленникам доступ к данным, включая почту сотрудников.

На основе анализа и данных телеметрии исследователи установили, что данный бэкдор распространялся как минимум с 2013 года. Однако в случае с Turla, нельзя ориентироваться на временные метки компиляции, так как обычно хакеры подделывают. Тем не менее, эксперты ESET полагают, что первые версии были скомпилированы раньше 2013 года, поскольку версия этого года была уже довольно продвинутой. После этого была обнаружена версия, больше похожую на базовую, компиляция которой была датирована 2009 годом. Но оределить точную дату релиза пока не представляется возможным.

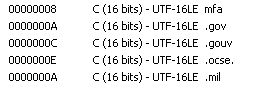

Цели обнаруженной кампании были типичны для группы Turla. Эксперты определили несколько европейских госструктур и оборонных компаний, скомпрометированных этим бэкдором. Вероятно, злоумышленники используют его для обеспечения персистентности в сетях ограниченного доступа, где хорошо настроенные фаерволы или другие средства сетевой безопасности эффективно блокируют традиционные коммуникации с управляющими серверами через НТТР(S). На рисунке ниже перечислены строки кода бэкдора, в которых упоминаются некоторые правительственные домены верхнего уровня. mfa – домен МИД, .gouv – субдомен французского правительства (.gouv.fr), ocse – Организации по безопасности и сотрудничеству в Европе.

В последних версиях бэкдор представляет собой автономную DLL. Для управления своим бэкдором операторы Turla использовали электронные письма, содержащие вложения из специальных PDF-файлов. Такие файлы могут передавать на зараженный компьютер целый ряд команд: выслать данные, загрузить в систему дополнительные файлы, выполнить другие программы и запросы.

Кроме того, каждый раз, когда жертва получает или отправляет письмо, бэкдор сохраняет данные о нем, включая адреса отправителя и получателя, тему и название вложения. Эта информация регулярно пересылается операторам Turla в PDF-документах. Также бэкдор дублирует своим операторам все исходящие письма жертвы. Почта уходит одновременно с отправкой настоящих писем, поэтому подозрительный трафик за пределами рабочего дня пользователя отсутствует.

Бэкдор проверяет каждое входящее письмо на наличие PDF-файла с командами. Фактически, малварь выполнит команды любого, кто сможет закодировать их в PDF-документе. В свою очередь, операторы Turla могут восстановить контроль, отправив бэкдору соответствующий запрос с любого адреса электронной почты.

Чтобы скрыть свою активность, бэкдор блокирует уведомления о входящих письмах от операторов. Отправленная хакерам почта также не отображается в почтовом ящике. Тем не менее, в момент поступления письма с командами жертва может видеть индикатор непрочтенного входящего сообщения в течение нескольких секунд.

Данная малварь не первой использовала реальный почтовый ящик жертвы для получения команд и кражи данных. Однако это первый изученный бэкдор, использующий стандартный интерфейс программирования приложений электронной почты – MAPI. Это существенная доработка в сравнении с прежними версиями бэкдора. По мнению специалистов ESET, Turla – единственная группировка, которая в настоящее время использует подобные инструменты.

- © ESET: группа Turla меняет тактику - «Новости»

- © Хак-группа Turla распространяет бэкдор вместе с установщиком Flash Player - «Новости»

- © В процессорах VIA C3 нашли бэкдор - «Новости»

- © Хакерская группа Fancy Bear обновила свой бэкдор Xagent - «Новости»

- © За первые 6 часов работы Outlook.com посетил миллион пользователей - «Интернет»

- © ESET: Россия вошла тройку лидеров по количеству угроз для Android - «Новости»

- © Украденным у D-Link сертификатом подписывали шпионскую малварь - «Новости»

- © Microsoft устранила около 60 уязвимостей в своих продуктах, включая две проблемы нулевого дня - «Новости»

- © Индийский Cosmos Bank взломали, похищено более 13 000 000 долларов - «Новости»

|

|

|