Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Эксперты компании ESET обнаружили новые инструменты в арсенале хакерской группы Turla. Теперь преступники используют для заражения целевых устройств Metasploit – легитимную платформу для тестирования на проникновение.

Turla – известная кибершпионская группа, действующая не менее десяти лет. Первое упоминание Turla датировано 2008 годом и связано с взломом Министерства обороны США. Кроме того, ИБ-специалисты обнаруживали следы Turla в атаках 20-летней давности. Впоследствии с группой связывали многочисленные инциденты информационной безопасности – атаки на органы государственного управления и стратегические отрасли, включая оборонную промышленность.

В январе 2018 года ESET опубликовала первый отчет о новой киберкампании Turla. Хакеры распространяли Mosquito, бэкдор собственной разработки, с помощью поддельного установщика Adobe Flash Player. Потенциальные жертвы группы – сотрудники консульств и посольств стран Восточной Европы.

Данная кампания продолжается до сих пор, однако злоумышленники сменили тактику, чтобы избежать обнаружения. С марта 2018 года хакеры Turla отказались от собственных инструментов на первом этапе атаки и используют вместо них платформу с открытым исходным кодом Metasploit. Это не первый случай, когда Turla отказывается от собственных инструментов. Ранее эксперты уже фиксировали использование утилит для извлечения учетных данных (Mimikatz). Но примечательно, что Turla впервые использует Metasploit как бэкдор первого этапа атаки вместо своих разработок, таких как Skipper.

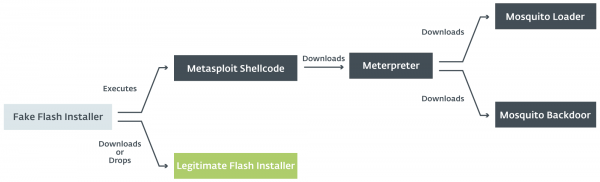

Фальшивый установщик Adobe Flash Player выполняет на целевом устройстве шеллкод Metasploit, после чего сбрасывает или загружает с Google Drive легитимный установщик Flash. Затем шеллкод загружает Meterpreter – типичную полезную нагрузку Metasploit, позволяющую злоумышленнику управлять скомпрометированной системой. Наконец, на рабочую станцию загружается Mosquito, собственный бэкдор атакующих. Продолжительность такой атаки составляет порядка тридцати минут.

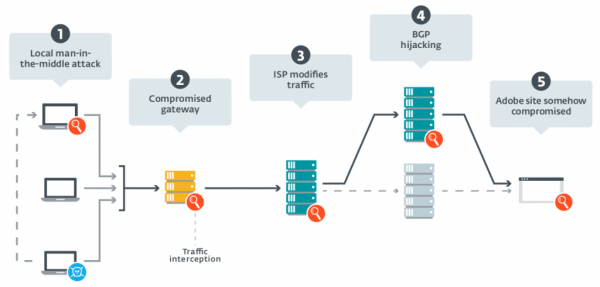

Компрометация осуществляется, когда пользователь загружает установщик Flash с get.adobe.com через HTTP. Трафик перехватывается между конечным устройством и серверами Adobe, что позволяет операторам Turla заменить легитимный файл троянизированной версией. На рисунке ниже показаны точки, в которых теоретически можно перехватить трафик. Пятый сценарий – компрометация Adoe/Akamai – исключен. Атакующие лишь использовали бренд Adobe лишь для обмана пользователей.

Эксперты ESET не установили точку перехвата трафика, но обнаружили новый исполняемый файл, имитирующий легитимный установщик Flash, под названием flashplayer28_xa_install.exe. Таким образом, первоначальный способ компрометации все еще используется.

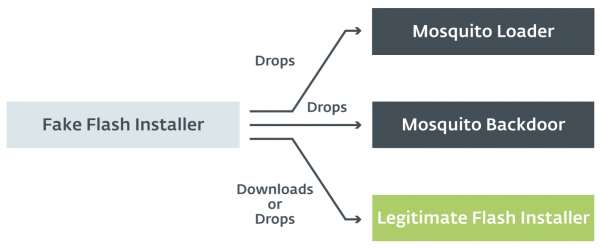

Ранее цепь компрометации включала поддельный установщик Flash, сбрасывающий загрузчик и главный бэкдор.

В последнее время исследователи наблюдают, что изменился способ сброса последнего бэкдора. Во вредоносной кампании по-прежнему задействован фейковый установщик Flash, но вместо прямого сброса двух вредоносных DLL, он выполняет шеллкод Metasploit и сбрасывает или загружает с Google Drive легитимный установщик. Затем шеллкод загружает Meterpreter – типичную полезную нагрузку Metasploit, – открывая злоумышленнику доступ к скомпрометированной системе. Наконец, на рабочую станцию устанавливается бэкдор Mosquito. Новая схема показана на рисунке ниже.

В связи с использованием Metasploit аналитики полагают, что оператор управляет процессом вручную. Продолжительность атаки сравнительно небольшая, последний бэкдор сбрасывается в течение тридцати минут после начала попытки компрометации.

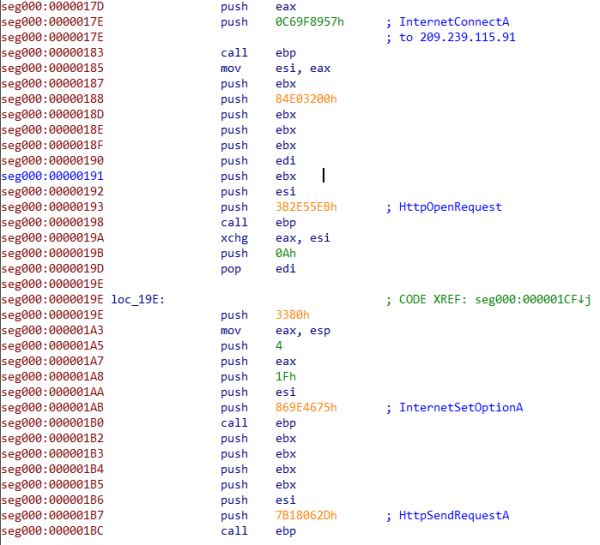

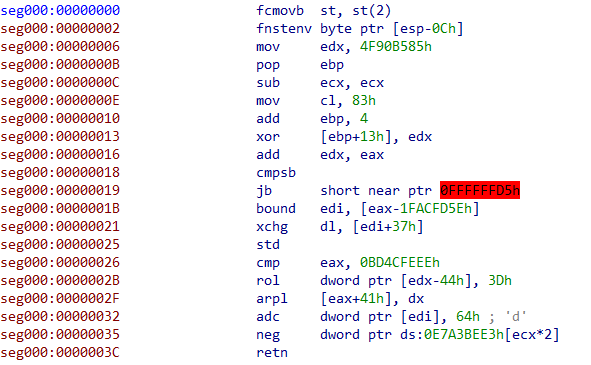

Используемый шеллкод типичен для Metasploit. Он защищен с помощью кодера shikata_ga_nai с семью итерациями. На скриншотах ниже показана зашифрованная и расшифрованная полезная нагрузка.

После расшифровки шеллкод связывается с управляющим сервером по адресу 209.239.115[.]91/6OHEJ, управляющим загрузкой дополнительного шеллкода. По данным телеметрии ESET, на следующем этапе загружается Meterpreter. Этот IP-адрес соответствует домену psychology-blog.ezua[.]com, который использовался в кампании Mosquito с октября 2017 года.

Далее поддельный установщик Flash загружает легитимный инсталлер Adobe с a Google Drive URL и выполняет его, чтобы пользователь ничего не заподозрил.

Дополнительные инструменты

В дополнение к новому фейковому установщику и Meterpreter эксперты заметили, что Turla использует дополнительные инструменты:

- Кастомный исполняемый файл, который содержит только шеллкод Metasploit. Используется для поддержания доступа к сессии Meterpreter. Сохраняется в

C:UsersAppDataRoamingMicrosoftWindowsStart MenuProgramsStartupmsupdateconf.exe

, что обеспечивает персистентность. - Другой кастомный исполняемый файл для выполнения скриптов PowerShell.

- Jscript-бэкдор Mosquito, использующий в качестве C&C-сервера Google Apps Script.

- Повышение привилегий с помощью модуля Metasploit ext_server_priv.x86.dll.

- © Хак-группа Turla распространяет бэкдор вместе с установщиком Flash Player - «Новости»

- © ESET: хакерская группа Lazarus атакует страны Центральной Америки - «Новости»

- © Хакерская группа Fancy Bear обновила свой бэкдор Xagent - «Новости»

- © ESET предупредила о продолжении кибершпионской операции, к которой причастен интернет-провайдер - «Новости»

- © ESET: через Download.com распространялась малварь для кражи Bitcoin - «Новости»

- © Эксперты ESET рассказали о новом шпионском ПО Hacking Team - «Новости»

- © ESET: «Полицейские» вымогатели остаются главной угрозой для Android - «Новости»

- © Новую 0-day уязвимость в Adobe Flash используют хакеры, но патча пока нет - «Новости»

- © Adobe предупредила о распространении в сети поддельного Flash Player - «Интернет»

|

|

|