Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Старая проблема Misfortune Cookie представляет опасность для медицинского оборудования - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Обнаруженная четыре года тому назад проблема Misfortune Cookie по-прежнему представляет угрозу. Так, аналитики компании CyberMDX выяснили, что уязвимость до сих пор опасна для медицинского оборудования.

Напомню, что в 2014 году уязвимость обнаружили специалисты Check Point. Баг получил идентификатор CVE-2014-9222 и название Misfortune Cookie. Проблема присутствует во встроенном веб-сервере RomPager производства компании Allegro Software, который включен в прошивки многих маршрутизаторов.

Тогда сканирование показало, что это самый популярный встроенный веб-сервер в интернете, а уязвимость присутствует в нем с 2002 года. Из-за неправильной обработки HTTP-cookie во встроенном веб-сервере злоумышленник может перехватить управление устройством с административными привилегиями. Для этого понадобится лишь отправить на IP-адрес маршрутизатора специально сконструированный файл cookie, который изменит состояние памяти и повлияет на состояние приложения и самого устройства, гласит отчет Check Point. В результате, атакующий перехватывает текущую сессию с административными правами.

И хотя производители RomPage, компания Allegro Software, устранили баг задолго до обнаружения, в 2005 году (в прошивке 4.34), патчи и исправленная версия программы поступили далеко не всем производителям, не говоря уже о ранее выпущенных устройствах. Дело в том, что обновленная версия стоила бы производителям чипсетов покупки новой лицензии, и в итоге те продолжили использовать уязвимые варианты RomPage.

Теперь, четыре года спустя, компания CyberMDX, занимающаяся проблемами безопасности медицинских учреждений, сообщает, что те же уязвимые версии RomPager (от 4.01 до 4.34) присутствуют на различных устройствах Capsule Datacatptor Terminal Server (DTS). Такое оборудования является частью медицинских информационных систем, и именно через эти «шлюзы» производится подключение инфузионных и анастезионных насосов, аппаратов искусственного дыхания и так далее. Проблема фигурирует под тем же идентификатором CVE-2014-9222, а специалисты ICS-CERT уже подготовили соответствующий бюллетень безопасности.

Capsule Technologies, являющаяся дочерней компанией Qualcomm Life, уже выпускала патчи для этой уязвимости, но только для DTS версии Single Board. Устранить баг в The Dual Board, Capsule Digi Connect ES и Capsule Digi Connect ES не позволили некие технические ограничения. В качестве альтернативной меры безопасности администраторам оборудования рекомендовали отключить встроенный сервер, который требуется лишь на этапе установки, для конфигурирования аппаратуры.

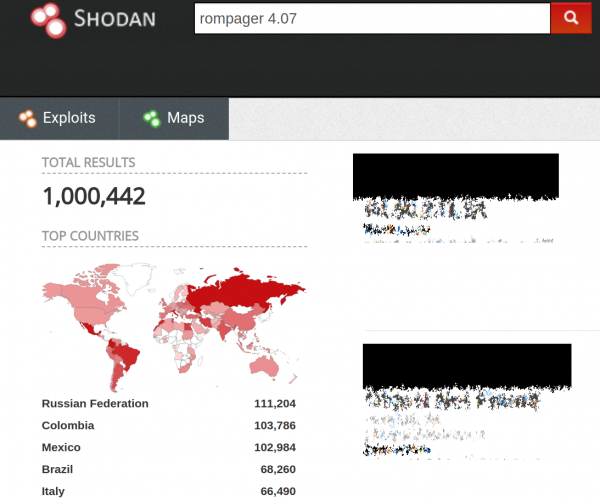

Проблема усложняется тем, что эксплоиты для Misfortune Cookie свободно доступны в сети, и даже в Metasploit имеется соответственный модуль. Беглый поиск через Shodan показывает, что хотя за прошедшие годы количество устройств, использующих уязвимые версии RomPager, сократилось, в интернете по-прежнему можно обнаружить около миллиона таких девайсов. Для сравнения, в 2014 году их было более 12 млн.

- © В составе Ghostscript нашли RCE-уязвимость, патча для которой нет - «Новости»

- © DoS-уязвимость в TCP-стеке Linux позволят удаленно спровоцировать отказ в обслуживании - «Новости»

- © В Apache Struts 2 нашли критический RCE-баг - «Новости»

- © IE и Firefox: новые уязвимости - «Интернет»

- © На серверах Facebook можно было удаленно запустить произвольный код - «Новости»

- © Критическая уязвимость исправлена в Packagist - «Новости»

- © Из-за уязвимости в составе Symfony в опасности оказались сайты на Drupal - «Новости»

- © Смартфоны Samsung Galaxy S7 оказались уязвимы перед проблемой Meltdown - «Новости»

- © Microsoft предупреждает о новых уязвимостях в Windows - «Интернет»

- © Уязвимость HTTP Response Splitting в vBulletin - «Интернет»

|

|

|