Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Проверка кибербезопасности Минобороны США выявила серьезные проблемы - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

После аудита, проведенного в Министерстве обороны США, Управление государственной подотчетности опубликовало отчет, в котором остро поднимаются вопросы кибербезопасности, на которые само министерство предпочитает закрывать глаза. Проверку провели в преддверии принятия бюджета на развитие вооружений.

Проверка выявила, что критические уязвимости были практически в каждом средстве вооружения, которое министерство испытывало с 2012 по 2017 годы. Специалисты, проводившие проверку, воспользовались не самыми сложными техниками, но их было достаточно, чтобы взять под контроль системы вооружений, и не быть обнаруженными. Частично виноваты в этом такие примитивные проблемы, как, например плохое управление паролями и нешифрованные коммуникации. Но хуже всего, по мнению экспертов, несерьезное отношение должностных лиц, ответственных за кибербезопасность.

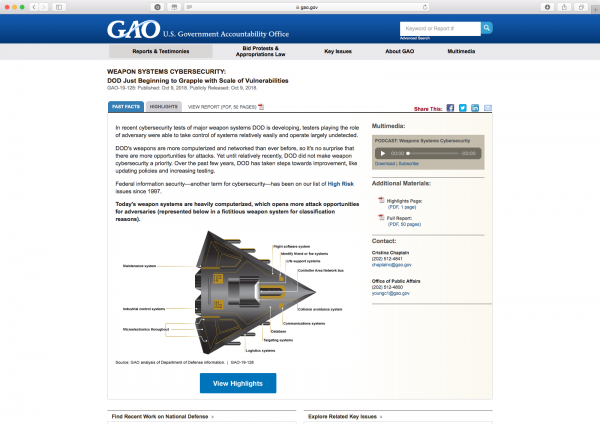

В отчете под подзаголовком «Министерство обороны только начинает осознавать катастрофический масштаб уязвимостей» говорится о том, что министерство спроектировало и выпустило целое поколение систем вооружения совершенно без учета требований кибербезопасности.

Отчет GAO

В отчете описывается случай, когда один из пентестеров угадал админский пароль на систему вооружения за девять секунд! Некоторые системы использовали коммерческий и опенсорсный софт с дефолтным паролем. Другому вайтхету удалось положить систему, просто запустив ее сканирование.

Иногда исследователям удавалось получить полный контроль над оружием. «Команде из двух человек удалось получить начальный доступ к системе вооружения всего за один час, а за один день они получили полный контроль над конкретной системой», — говорится в отчете. При этом Министерству безопасности не удавалось обнаружить проникновение в систему, хотя те намеренно вели себя «шумно». Причем в некоторых случаях автоматические системы безопасности все-таки заметили проникновение, но люди, ответственные за мониторинг этих систем, не поняли, что автоматика сообщает им о вторжении.

Министерство обороны тем временем не спешит бить тревогу. Аудит выполнял один из отделов самого Министерства, а Управление государственной подотчетности только проводило аудит результатов, полученных командами от министерства. Сотрудники Министерства верят, что на самом деле все системы находятся в безопасности и называют проверки нереалистичными, ведь злоумышленникам в реальном мире будет труднее получить доступ, чем красной команде. Но Агентсво национальной безопасности США поясняет, что во время внутренних проверок на пентестеров накладываются строгие ограничения по времени, чтобы лучше симулировать трудности, с которыми столкнутся реальные злоумышленники.

Между тем, найденные уязвимости вовсе не были притянуты за уши, а проверка не была слишком строгой. И, поскольку команды пентестеров сильно ограничены во времени, они ищут самые простые и быстрые пути проникновения, даже не пытаясь найти все доступные уязвимости, которые мог бы эксплуатировать сторонний злоумышленник. Так что даже по самым мягким оценкам проблемы с защитой Министерства обороны достигают серьезных масштабов.

Поскольку это открытый отчет о закрытом ведомстве, в нем мало конкретики. Также составители отчета предупреждают, что уязвимости, о которых идет речь, актуальны на момент составления текста, а позднее могут быть закрыты. Однако с момента предыдущей процедуры оценки рисков в Министерстве, на двадцать найденных багов приходится только один закрытый. И это, несмотря на успешно действующую программу багбаунти.

- © В прошивках многих Android-смартфонов обнаружены уязвимости - «Новости»

- © Более двух миллиардов устройств все еще уязвимы перед проблемой BlueBorne - «Новости»

- © Разработчики Adobe выпустили экстренное исправление для Photoshop CC - «Новости»

- © «Код ИБ» пройдет в Иркутске, Владивостоке и Екатеринбурге - «Новости»

- © Microsoft устранила около 60 уязвимостей в своих продуктах, включая две проблемы нулевого дня - «Новости»

- © Эксперты Trend Micro раскрыли детали неисправленной 0-day уязвимости в Microsoft JET - «Новости»

- © Баг в антивирусе Webroot SecureAnywhere для macOS позволял выполнить вредоносный код на уровне ядра - «Новости»

- © IoT-ботнеты Mirai и Gafgyt эксплуатируют баги в Apache Struts и SonicWall - «Новости»

- © В Apache Struts 2 нашли критический RCE-баг - «Новости»

- © Из-за эпидемии неизвестного шифровальщика пострадали 1400 канадских ресторанов - «Новости»

|

|

|