Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Уроки форензики. Ищем неизвестный вредонос и восстанавливаем данные из памяти - «Новости»

BlackEnergy с ресурса CyberDefenders. Мы научимся извлекать основные артефакты из образа оперативной памяти Windows и восстановим процесс атаки.

Согласно сценарию, крупная корпорация подверглась кибератаке, которая привела к краже конфиденциальных данных. Атака была проведена с использованием ранее не встречавшейся разновидности вредоноса BlackEnergy v2. Группа реагирования на инциденты сделала дамп памяти скомпрометированного компьютера для дальнейшего изучения. Наша задача провести расследование и разобраться, что все‑таки произошло.

По результатам решения кейса необходимо ответить на ряд вопросов, но я покажу только сам процесс решения. Ты сможешь повторить весь процесс самостоятельно с целью обучения и закрепления материала.

Для начала загрузим файл архива с артефактами и приступим к его исследованию.

Для анализа памяти воспользуемся утилитой Volatility Framework 2.6.1 — этот инструмент написан на Python версии 2 и предназначен для извлечения артефактов из образцов энергозависимой памяти.

Используемые плагины Volatility2 для извлечения данных

imageinfo — плагин для определения операционной системы, пакета обновлений и аппаратной архитектуры исследуемого образа.

pstree — плагин для просмотра списка процессов в виде дерева.

handles — плагин для просмотра открытых дескрипторов к файлам, разделам реестра, мьютексам, именованным каналам, событиям в процессах. Также можно отобразить дексрипторы для конкретного процесса или отфильтровав их по конкретному типу объекта.

consoles — плагин для поиска команд, которые злоумышленники ввели вcmd.. Основным преимуществом этого плагина является то, что он не только выводит команды, введенные злоумышленниками, но и собирает весь экранный буфер (ввод и вывод).exe

memdump — плагин для извлечения всех резидентных страниц памяти в процессе.

filescan — плагин для поиска объектовFILE_OBJECTв памяти с помощью сканирования тегов пула. Данный плагин найдет все открытые файлы.

dumpfiles — плагин для извлечения кешированных файлов из образа памяти.

printkey — плагин для поиска значений в указанном разделе реестра Windows.

userassist — плагин для получения информации из ключа реестра UserAssist.

mftparser — этот плагин сканирует записи главной таблицы файлов (MFT) в памяти и выводит информацию о временных метках файлов.

malfind — плагин для поиска скрытого или внедренного кода в память процессов.

timeliner — плагин для создания временной шкалы событий операционной системы из различных артефактов памяти.

ldrmodules — плагин для поиска несвязанных библиотек.

Исследование образа памяти

Прежде чем анализировать артефакты в оперативной памяти, получим профиль операционной системы, а также первичную информацию о компьютере. Для этого используется следующая команда:

python2.7 vol.py -fCYBERDEF-567078-20230213-171333.raw imageinfo

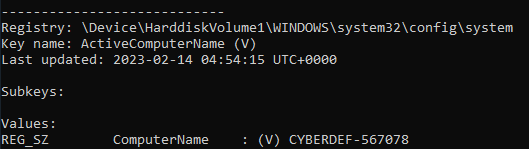

Профиль для Volatility2 исследуемой машины — WinXPSP2x86. Получим первичную информацию о системе, имя компьютера и сетевой адрес. Для этого воспользуемся плагином Printkey, с помощью которого выведем данные из ключей реестра.

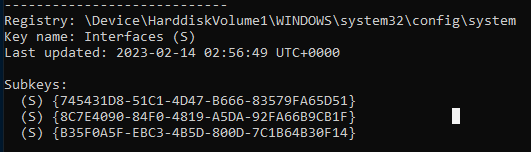

Имя компьютера исследуемой системы — CYBERDEF-567078. Получим сетевой адрес, для этого необходимо определить идентификаторы сетевых интерфейсов.

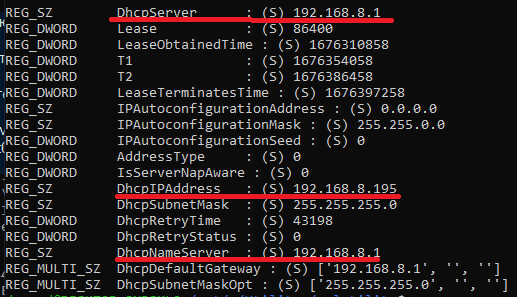

Теперь проверим каждый сетевой интерфейс и получим сетевые настройки машины.

Сетевой адрес исследуемой машины 192. выдан динамически DHCP-сервером 192..

Приступим к поиску вредоносной активности. Начнем с анализа процессов, для этого воспользуемся плагинами pstree и pslist. Вывод работы плагинов сохраним в файлы для удобства дальнейшего исследования.

python2.7 vol.py -fc79-BE/CYBERDEF-567078-20230213-171333.raw --profile=WinXPSP2x86 pslist >pslist.txt

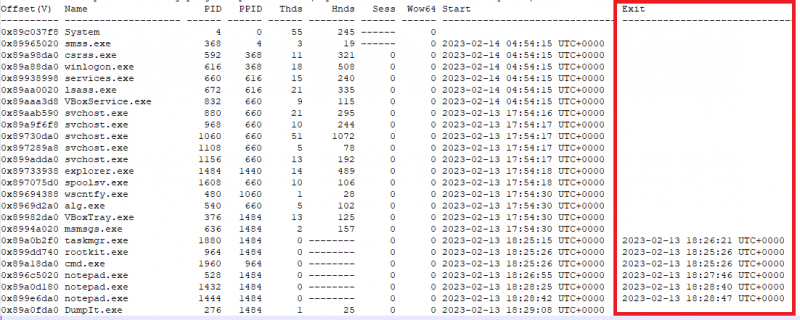

Анализируя вывод плагина pslist, можно заметить, что на момент снятия образа памяти в системе работало 19 процессов. В столбце Exit указано время завершения процессов, 6 процессов завершили свою работу.

Проанализируем процессы с помощью плагина pstree.

python2.7 vol.py -fc79-BE/CYBERDEF-567078-20230213-171333.raw --profile=WinXPSP2x86 pstree >pstree.txt

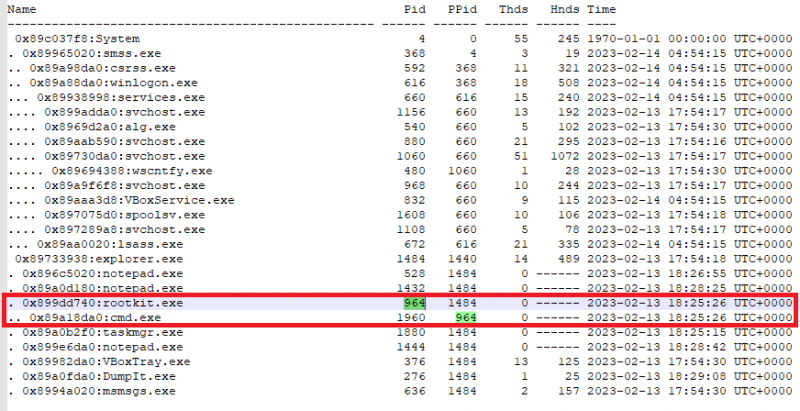

Анализируя дерево процессов, можно заметить процесс с интересным именем rootkit. (идентификатор 964), а также процесс cmd. (идентификатор 1960), который является дочерним.

Теперь следует получить дамп данных процессов и поискать в них интересные строки, для этого можно воспользоваться плагином memdump. В нашем случае поиск не дает результатов. Попробуем выгрузить исполняемый файл вредоносной программы из кеша.

Получим список файлов в памяти, для этого воспользуемся плагином filescan, сохраним вывод файл filescan. для дальнейшего поиска файлов.

python2.7 vol.py -fc79-BE/CYBERDEF-567078-20230213-171333.raw --profile=WinXPSP2x86 filescan >c79-BE/filescan.txt

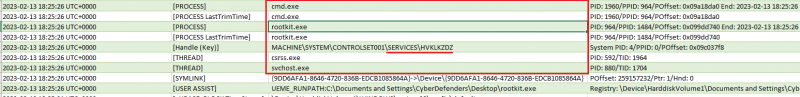

Поиск исполняемого файла rootkit. в списке файлов не дал результатов. Попробуем построить временную шкалу событий операционной системы и восстановим действия пользователя. Для этого воспользуемся плагином timeliner, вывод работы плагина сохраним в файл timeline..

python2.7 vol.py -fc79-BE/CYBERDEF-567078-20230213-171333.raw --profile=WinXPSP2x86 timeliner >c79-BE/timeline.txt

Для удобства анализа загрузим файл событий в Excel. Откроем программу MS Office Excel, перейдем во вкладку «Данные → Из текстового файла» и выберем файл timeline.. Далее отсортируем данные по дате и приступим к анализу.

Временная шкала событий

- © Уроки форензики. Расследуем киберинцидент HawkEye - «Новости»

- © Уроки форензики. Расследуем киберинцидент по следам Log4Shell - «Новости»

- © Уроки форензики. Ищем улики в сетевом трафике - «Новости»

- © Уроки форензики. Расследуем киберинцидент MrRobot - «Новости»

- © Уроки форензики. Реверсим шифровальщика - «Новости»

- © Уроки форензики. Расследуем киберинцидент CyberCorp Case 1 - «Новости»

- © Уроки форензики. Расследуем заражение машины с Windows шпионским трояном - «Новости»

- © Уроки форензики. Исследуем дампы и ищем следы взлома в системе - «Новости»

- © Уроки форензики. Расследуем взлом веб-сервера с Linux, Apache и Drupal - «Новости»

- © Опасный талисман. Изучаем вредонос Talisman на практике - «Новости»

|

|

|