Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

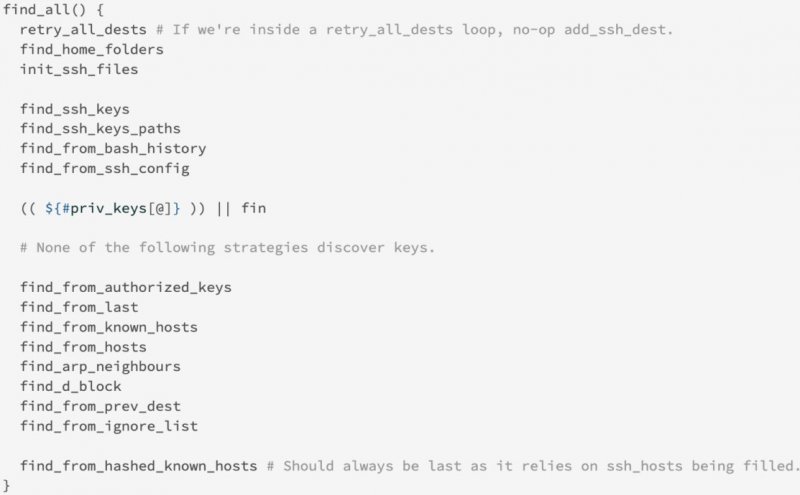

Аналитики компании Sysdig, специализирующейся на облачной безопасности, предупредили о появлении опенсорсного инструмента SSH-Snake, который используется для незаметного поиска приватных ключей и бокового перемещения по инфраструктуре жертвы.

Исследователи описывают SSH-Snake как «самомодифицирующегося червя», который использует учетные данные SSH, обнаруженные в скомпрометированной системе, чтобы начать распространяться по сети. Также отмечается, что он отличается от обычных SSH-червей тем, что избегает паттернов, типичных для скриптовых атак, и выводит обычное боковое перемещение по сети на новый уровень, поскольку более тщательно подходит к поиску приватных ключей.

Например, SSH-Snake использует следующие прямые и косвенные методы для обнаружения приватных ключей в зараженных системах:

- поиск в общих каталогах и файлах, где обычно хранятся SSH-ключи и учетные данные, включая каталоги .ssh, файлы конфигурации и так далее;

- изучение файлов shell history (например, .bash_history, .zsh_history) для поиска команд (ssh, scp и rsync), которые могли использовать или ссылаться на приватные ключи SSH;

- использование функции find_from_bash_history для анализа истории bash в поисках команд, связанных с операциями SSH, SCP и Rsync, что позволяет обнаружить прямые ссылки на приватные ключи, их местоположение и связанные с ними учетные данные;

- изучение системных журналов и сетевого кеша (таблиц ARP) для выявления потенциальных целей и сбора информации, которая может косвенно привести к обнаружению приватных ключей и мест, их использования.

SSH-Snake появился на GitHub в начале января 2024 года, и его разработчик писал, что это «мощный инструмент» для автоматического network traversal c использованием приватных ключей SSH, обнаруженных в системах. При этом SSH-Snake создает полную карту сети и ее зависимостей, помогая определить, как сеть может быть скомпрометирована с использованием SSH и приватных ключей SSH, начиная с конкретного хоста.

«Он полностью самовоспроизводящийся и саморазмножающийся, а также совершенно бесфайловый», — гласит описание проекта на GitHub.

При этом создатель SSH-Snake, Джошуа Роджерс (Joshua Rogers), подчеркивает, что его инструмент предназначен для законных владельцев систем и выявления слабых мест в их инфраструктуре, пока этого не сделали злоумышленники.

«Принято считать, что кибертерроризм происходит внезапно и требует исключительно реактивного подхода к безопасности, — говорит Роджерс. — По моему опыту, вместо этого системы должны разрабатываться и обслуживаться с применением комплексных мер безопасности. Если бы системы разрабатывались и обслуживались людьми в здравом уме, а владельцы систем и компании действительно заботились о безопасности, последствия от выполнения подобного скрипта были бы сведены к минимуму, как если бы действия SSH-Snake выполнялись злоумышленником вручную».

В Sysdig сообщают, что одной из наиболее интересных особенностей SSH-Snake является его способность модифицировать себя и уменьшать размер при первом запуске. Для этого червь удаляет из своего кода комментарии, ненужные функции и пробельные символы.

При этом аналитики пишут, что червь уже используется злоумышленниками. В частности, исследователи обнаружили управляющий сервер, используемый операторами SSH-Snake для хранения собранной им информации, включая учетные данные и IP-адреса жертв. Судя по всему, хакеры эксплуатировали известные уязвимости в Apache ActiveMQ и Atlassian Confluence для получения первоначального доступа к сетям жертв, а затем развертывали червя для продолжения атаки.

По данным специалистов, в общей сложности опенсорсный инструмент уже использовался в атаках против примерно 100 жертв.

- © Обои для Windows 10 стандартные: где хранятся и как скачать - «Windows»

- © Операция «Предзагрузка». Создаем userland-руткиты в Linux с помощью LD_PRELOAD - «Новости»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © Примеры хлебных крошек для сайта - «Веб-дизайн»

- © Зимние дизайны сайтов для вдохновения - «Веб-дизайн»

- © Сетевая война страшнее ядерного оружия - «Интернет и связь»

- © Примеры WooCommerce дизайнов для интернет-магазина - «Веб-дизайн»

- © Как отключить защитный фильтр SmartScreen в системах Windows 8.1 и 10 - «Windows»

- © Эффективные методы сплит-скрин дизайна - «Веб-дизайн»

- © "Лучше Гугла": девять необычных и полезных поисковиков - «Интернет и связь»

|

|

|