Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Эксперты нашли сеть вредоносных сайтов с картинками для кражи Telegram-аккаунтов - «Новости»

Специалисты центра мониторинга внешних цифровых угроз Solar AURA из ГК «Солар» обнаружили крупную сеть, состоящую более чем из 300 сайтов с изображениями и мемами, созданную для кражи аккаунтов в Telegram. На картинку с такого сайта можно было легко «наткнуться» в поисковой выдаче, а дальнейший переход по ней был чреват потерей аккаунта.

По данным исследователей, сеть появилась в декабре 2023 года и состоит из однотипных сайтов с сотнями тысяч изображений и описаний к ним. Изображения здесь объединены по тематикам. Так, удалось обнаружить сайты, посвященные аниме, фанфикам, мемам, корейским сериалам, порнографии и даже пицце.

Ресурс, посвященный пицце

Отмечается, что мошенники уделяют значительное внимание вопросам поисковой оптимизации. То есть вероятность наткнуться на один из таких вредоносных сайтов весьма высока, особенно, если поиск осуществляется непосредственно по изображениям.

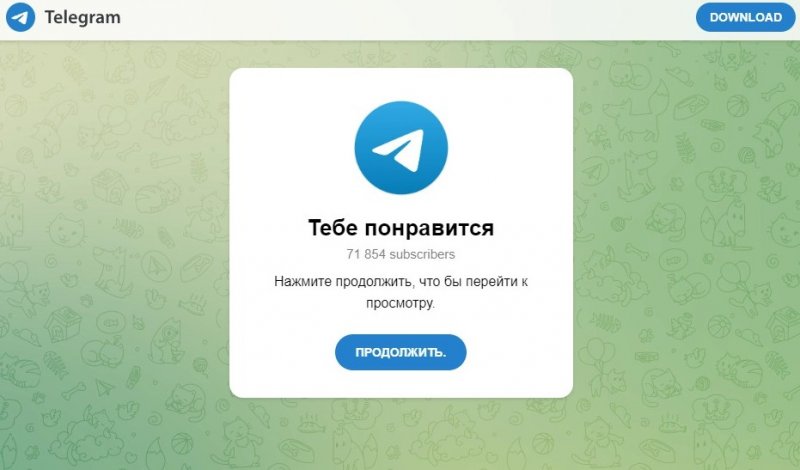

Если пользователь кликнет по ссылке или изображению, чтобы увидеть первоисточник, вместо сайта с картинкой он будет переадресован на один из фишинговых ресурсов, имитирующих страницу Telegram-канала. Большая часть таких фишинговых сайтов использует название «Тебе понравится».

Если жертва попытается присоединиться к сообществу, она попадет на страницу с QR-кодом или формой для входа в Telegram. Если ввести на фейковом ресурсе данные для входа в Telegram-аккаунт, эта информация будет автоматически передана злоумышленникам.

При этом защититься от «угона» аккаунта не поможет даже двухфакторная аутентификация (2ФА): если пользователь сам введет полученный код 2ФА на фишинговом сайте, злоумышленники получат доступ к его профилю на своем устройстве и смогут завершить сессию настоящего владельца учетной записи.

Экспорты отмечают, что интересная особенность этой схемы заключается в том, что мошенники используют домены, которые по тематике не имеют привязки к распространяемым изображениям, друг к другу или самому мессенджеру.

Кроме того, фишинговые сайты, созданные для «угона» Telegram-аккаунтов, используют различные методы сокрытия вредоносного содержимого. Например, в автоматическом режиме проверяют, откуда осуществляется переход по ссылке. Если пользователь перешел не со страницы поисковой системы, то вместо фишингового сайта ему будет показано изображение, которое он искал. Таким образом злоумышленники затрудняют блокировку своих ресурсов: если пользователь решит пожаловаться на такой сайт и перешлет кому-то ссылку, вредоносный контент попросту не откроется.

По итогам проведенного исследования исследователи направили все обнаруженные фейковые ресурсы на блокировку.

«В 2023 году мошенники для кражи Telegram-аккаунтов выводили пользователя на фишинговый сайт довольно примитивными методами социальной инженерии, предлагая в рассылках проголосовать за детский рисунок, подписать петицию, получить социальную выплату или бесплатный доступ к Premium-аккаунту. Новая же схема направлена на любого пользователя, который захочет скачать картинку в интернете, а значит – охватывает значительную долю аудитории Рунета. На сегодняшний день это самая массовая и изощренная кампания, направленная на взлом Telegram-аккаунтов. Мы призываем всех быть максимально осторожными и проверять каждую ссылку, по которой переходит пользователь», – комментирует Александр Вураско, руководитель сервиса мониторинга внешних цифровых угроз Solar AURA ГК «Солар».

- © Дизайны японских сайтов аниме и видео игр - «Дизайны сайтов»

- © Чит своими руками. Смотрим сквозь стены и делаем автоприцеливание для 3D-шутера - «Новости»

- © Примеры хлебных крошек для сайта - «Веб-дизайн»

- © Стартовали гонки автомобилей на солнечной энергии World Solar Challenge 2017 - «Новости сети»

- © Зонд Parker Solar Probe отправился к Солнцу - «Новости сети»

- © HTB Extension. Пентестим плагин для Gitea и сбегаем из Docker - «Новости»

- © CES 2018: садовая «колонка-фонарь» Tiki Sounds и «динамик-камень» Solar Stone Multi - «Новости сети»

- © HTB PikaTwoo. Проходим одну из самых сложных машин c Hack The Box - «Новости»

- © Мопс делает селфи: 12 аккаунтов животных в соцсетях - «Интернет и связь»

- © Самолёт Solar Impulse 2 на солнечных батареях завершил перелёт до Калифорнии - «Новости сети»

|

|

|