Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хакеры рассылают SMS через уязвимые промышленные маршрутизаторы Milesight - «Новости»

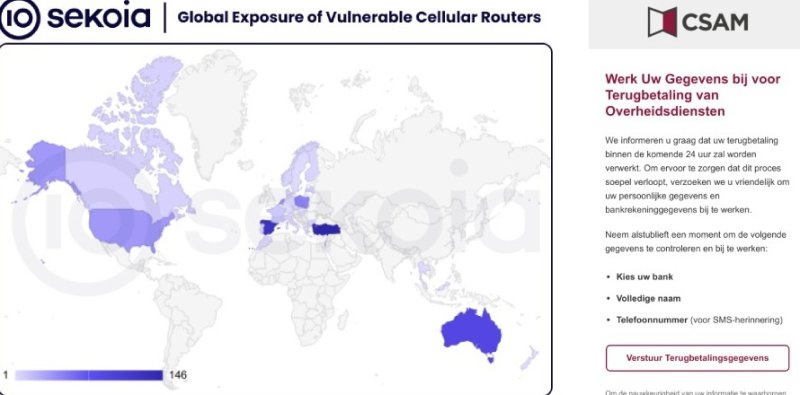

Мошенники эксплуатируют незащищенные промышленные маршрутизаторы Milesight для рассылки фишинговых SMS-сообщений. Специалисты Sekoia обнаружили, что такие кампании продолжаются с 2023 года.

Маршрутизаторы китайской компании Milesight IoT Co., Ltd. представляют собой IoT-устройства, использующие сотовые сети для подключения светофоров, счетчиков электроэнергии и других удаленных промышленных устройств к центральным узлам. Они оснащаются SIM-картами, работающими с сотовыми сетями 3G/4G/5G, и могут управляться с помощью текстовых сообщений, Python-скриптов, а также через веб-интерфейсы.

Исследователи Sekoia сообщают, что анализ «подозрительных сетевых следов», выявленных ханипотами компании, привел к их обнаружению сотового маршрутизатора, используемого для рассылки SMS-сообщений с фишинговыми URL-адресами.

В ходе дальнейшего расследования специалисты обнаружили более 18 000 таких устройств, доступных через интернет. По меньшей мере 572 из них предоставляют всем желающим свободный доступ к своим программным интерфейсам. Также отмечается, что подавляющее большинство обнаруженных маршрутизаторов работают с прошивками, которые устарели более чем на три года и содержат известные уязвимости.

Специалисты рассказывают, что направили запросы к неаутентифицированным API, которые вернули содержимое входящих и исходящих SMS-сообщений маршрутизаторов. Среди этих сообщений удалось выявить несколько вредоносных кампаний, длящихся с октября 2023 года и связанных с фишингом.

Мошеннические сообщения отправлялись на номера телефонов в разных странах, но сильнее других пострадали Швеция, Бельгия и Италия. Получателей SMS просили войти в различные аккаунты, часто связанные с госуслугами, якобы чтобы «подтвердить личность». Ссылки в сообщениях вели на фишинговые сайты, которые собирали учетные данные жертв.

Фишинговые сайты использовали jаvascript, который блокировал загрузку вредоносного содержимого, если страница открывалась не на мобильном устройстве. На одном сайте с помощью jаvascript был отключен правый клик и инструменты отладки в браузере. Предполагается, что это было сделано для усложнения анализа и реверс-инжиниринга.

Также аналитики заметили, что некоторые сайты фиксировали действия посетителей через Telegram-бота GroozaBot. Известно, что бот управляется оператором под ником Gro_oza, который владеет арабским и французским языками.

«В этом случае кампании проводились через эксплуатацию уязвимых сотовых маршрутизаторов — относительно примитивный, но эффективный канал доставки, — пишут исследователи. — Такие устройства особенно привлекательны для атакующих, так как позволяют рассылать SMS децентрализованно в разных странах, усложняя как обнаружение, так и блокировку».

Эксперты подчеркивают, что атаки через маршрутизаторы Milesight демонстрируют, что масштабные фишинговые операции можно проводить даже при помощи простой и доступной инфраструктуры. Учитывая стратегическую ценность такого оборудования, весьма вероятно, что подобные устройства эксплуатируются в других кампаниях.

Пока неясно, каким образом злоумышленники взламывают устройства Milesight. Одна из версий — эксплуатация уязвимости CVE-2023-43261, исправленной в 2023 году с релизом прошивки версии 35.3.0.7. Так, подавляющее большинство обнаруженных устройств работали на прошивках 32-й версии или более ранних.

Однако, по словам исследователей, эта версия не согласуется с рядом фактов, выявленных в ходе расследования. В частности, некоторые скомпрометированные устройства работали под управлением прошивок, которые неуязвимы перед проблемой CVE-2023-43261.

- © Python с абсолютного нуля. Работаем с ОС, изучаем регулярные выражения и функции - «Новости»

- © Иконки гамбургер меню — примеры сайтов, дизайнов и CSS скриптов - «Веб-дизайн»

- © Малварь на просвет. Используем Python для динамического анализа вредоносного кода - «Новости»

- © Крадущийся питон. Создаем простейший троян на Python - «Новости»

- © Разведка змеем. Собираем информацию о системе с помощью Python - «Новости»

- © HTB Encoding. Эксплуатируем Git-репозиторий - «Новости»

- © Итоги конференции Apple: новые модели iPhone и не только - мобильные/сотовые телефоны, отзывы, сравнение, обзоры, характеристики на Hi-News.ru - «Новости сети»

- © HTB Health. Эксплуатируем SSRF от первоначального доступа до захвата хоста - «Новости»

- © HTB Response. Бьемся над самой сложной машиной с Hack The Box - «Новости»

- © Чит своими руками. Смотрим сквозь стены и делаем автоприцеливание для 3D-шутера - «Новости»

|

|

|