Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

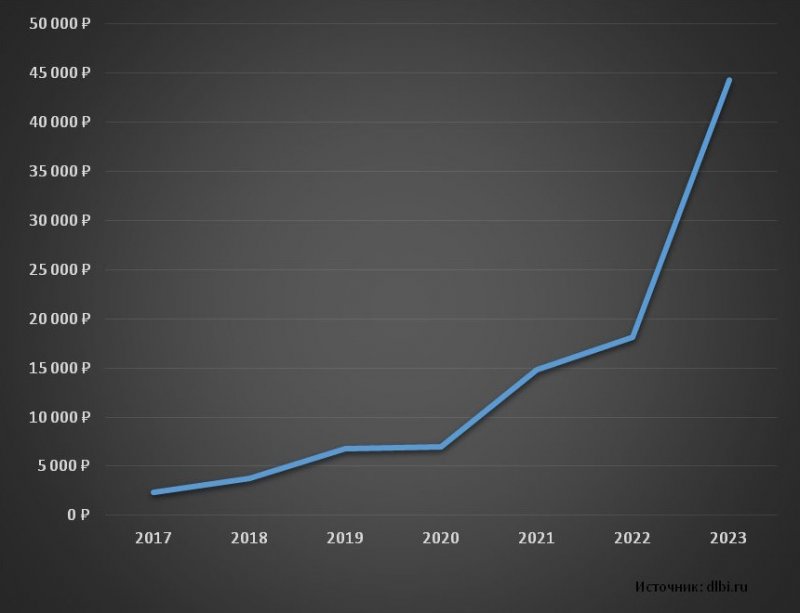

Специалисты Data Leakage & Breach Intelligence (DLBI) опубликовали ежегодный отчет, посвященный черному рынку «пробива» данных российских физлиц. По их информации, стоимость незаконного

Эксперты SentinelLabs обнаружили новую деструктивную малварь AcidPour, которая уничтожает данные и нацелена на IoT и сетевые устройств на базе Linux x86. Исследователи полагают, что AcidPour

Руководство основанной Биллом Гейтсом (Bill Gates) компании TerraPower сообщило, что перспективную АЭС на расплаве солей натрия начнут строить в июне даже в том случае, если разрешение от регулятора

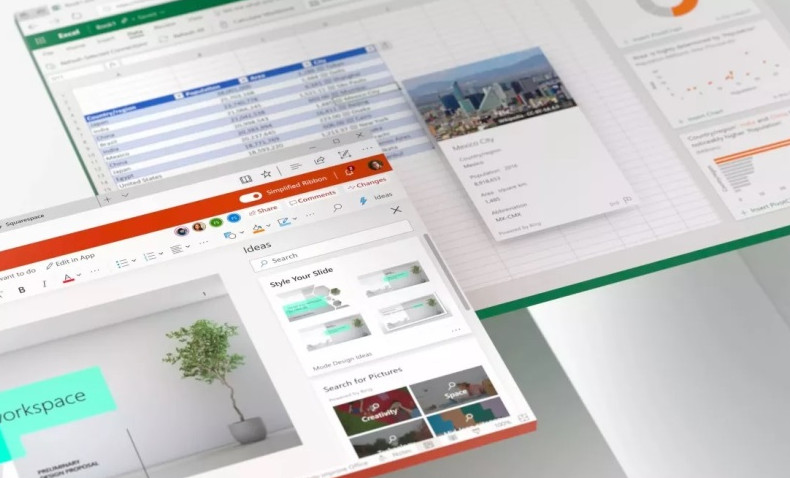

Компания Microsoft готовится к запуску новой версии своего офисного пакета приложений Office, который не требует подписки и может работать без подключения к интернету. Речь идёт об Office 2024,

Глава Nvidia Дженсен Хуанг (Jensen Huang) традиционно появляется на публике в чёрных кожаных мотоциклетных куртках. Он никогда не рассказывал, почему выбрал этот теперь уже ставший неотъемлемой

«Аквариус» и Nemifist будут совместно выпускать высокопроизводительные ПК для геймеров и корпоративных пользователей, сообщил «Коммерсант». Сборка компьютеров с использованием технологий Nemifist

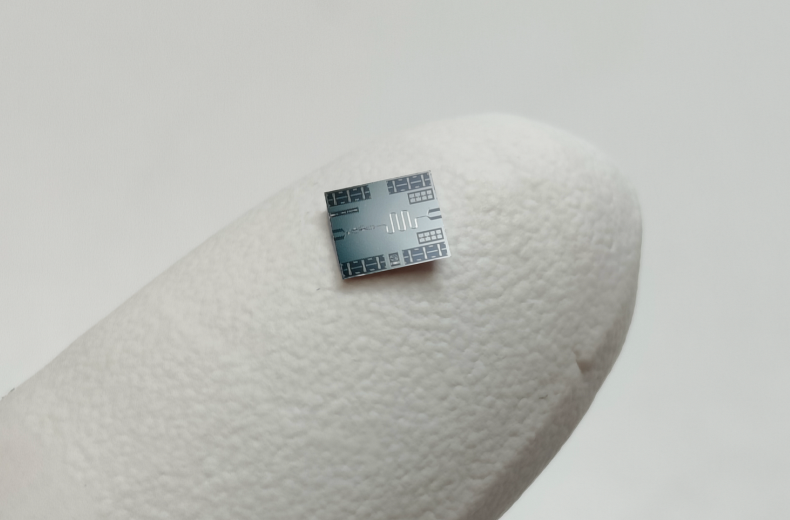

МГТУ им. Н.Э. Баумана и ФГУП «ВНИИА им. Н.Л. Духова», работающие над созданием технологий квантовых компьютеров с 2016 года, заявили о запуске первого в России контрактного производства

Российская студия 1C Game Studios («Калибр», «Бессмертный. Сказки Старой Руси») ответила на новые вопросы игроков о своём приключенческом экшене от третьего лица «Война Миров: Сибирь» про вторжение

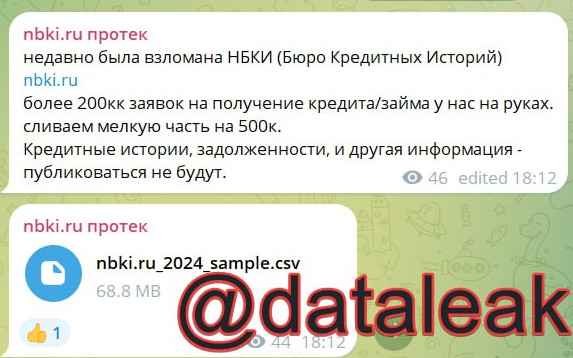

На этой неделе в Telegram-каналах появилась информация о взломе Национального бюро кредитных историй (НБКИ). Хакеры утверждали, что похитили у организации более 200 млн строк данных. Представители

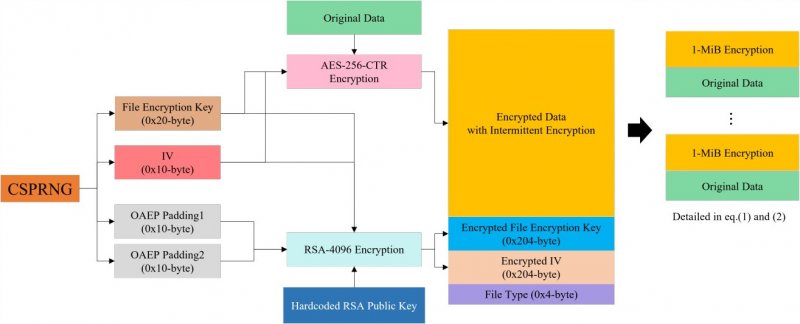

Исследователи обнаружили новый вариант вымогателя STOP (он же StopCrypt и STOP Djvu), который использует многоступенчатый механизм выполнения для обхода защитных средств. STOP является одним из

Группа исследователей разработала новую side-channel атаку GhostRace, позволяющую спровоцировать утечку данных на современных процессорах. Проблема затрагивает не только процессоры Intel, AMD, ARM и

В рамках мартовского вторника обновлений Microsoft выпустила более 60 патчей (плюс четыре уязвимости Microsoft Edge, исправленные 7 марта). Восемнадцать из исправленных уязвимостей позволяли удаленно

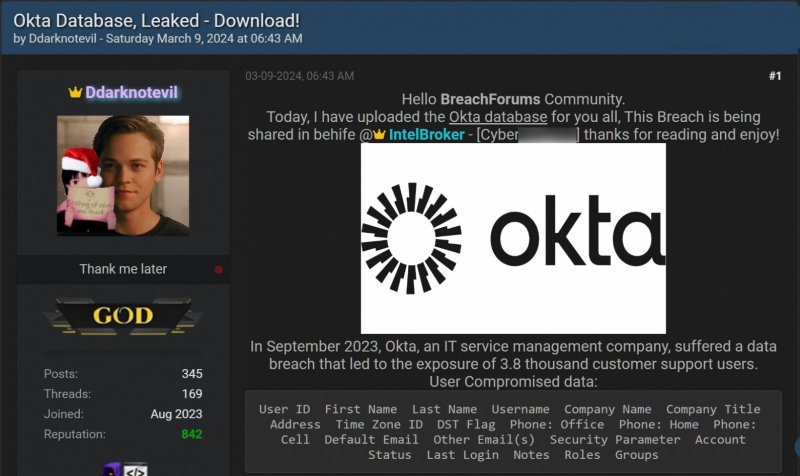

На хакерском форуме выставили на продажу дамп, якобы содержащий данные, похищенные у компании Okta во время атаки в октябре 2023 года. В компании заявили, что эти данные ей не принадлежат. Напомним,

Исследователи обнаружили, что последняя версия банковского трояна PixPirate для Android использует новый метод, позволяющий малвари скрываться на устройствах пользователей и оставаться активной,

Разработчики компании AnyCubic выпустили новую прошивку для принтеров Kobra 2, исправив уязвимость нулевого дня. В прошлом месяце с помощью этого бага были взломаны устройства по всему миру, и

ИБ-эксперты Талал Хай Бакри (Talal Haj Bakry) и Томми Мыск (Tommy Mysk) показали простую фишинговую атаку с использованием Flipper Zero, в результате которой можно скомпрометировать учетную запись

Министерство юстиции США обнародовало обвинительное заключение против 38-летнего Линвея (Леона) Динга, бывшего инженера-программиста Google, который подозревается в краже коммерческих ИИ-секретов

Полиция Дюссельдорфа сообщила о ликвидации Crimemarket, крупной немецкоязычной платформы для торговли запрещенными веществами, которой пользовались более 180 000 человек. Также сообщается об аресте

Исследователи Avast рассказали, что северокорейская группировка Lazarus использовала уязвимость повышения привилегий в Windows как 0-day. Этот баг был исправлен в феврале 2024 года, лишь через

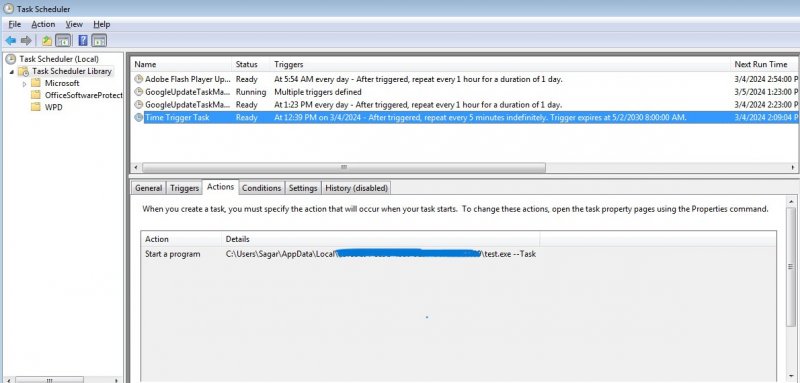

Эксперты компании BI.ZONE обнаружили новую хак-группу Fluffy Wolf, которая не менее 140 раз пыталась атаковать российские компании. По словам исследователей, основная цель группировки – кража учетных

Американская компания Cencora, занимающаяся распространением фармацевтических препаратов, сообщила, что пострадала от атаки хакеров. Злоумышленники похитили данные из корпоративных ИТ-систем.

Вчера было 29 февраля, и високосный год в очередной раз стал сюрпризом для многих разработчиков, вызвав множество проблем в самых разных областях. Например, в Новой Зеландии перестали работать

Группа американских астрономов доказала, что архивные документы обсерваторий — это золотая жила. В данных наблюдений за ядром эллиптической галактики B2 0402+379 телескопом Gemini North на Гавайях

Накануне стало известно, что в NASA решили свернуть проект по заправке спутников на орбите, стоимость которого перевалила за $2 млрд. Поводом для разрыва контракта стала аудиторская проверка

Пользователям, которые ещё не импортировали свои данные из учётных записей Oculus в Meta[ur_=#mark-extr]✴[/ur_], следует поторопиться сделать это. Дело в том, что 29 марта Meta[ur_=#mark-extr]✴[/ur_]

В популярной CMS обнаружили и исправили сразу пять уязвимостей, которые могли использоваться для выполнения произвольного кода на уязвимых сайтах. В настоящее время разработчики уже устранили все

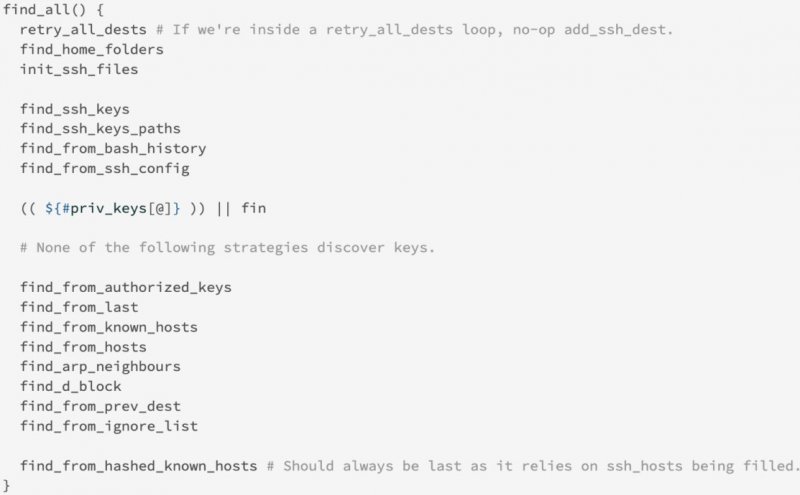

Аналитики компании Sysdig, специализирующейся на облачной безопасности, предупредили о появлении опенсорсного инструмента SSH-Snake, который используется для незаметного поиска приватных ключей и

Федеральная торговая комиссия США (FTC) обвинила компанию Avast в нарушении прав миллионов потребителей. Речь идет о незаконном сборе пользовательских данных с помощью расширений для браузеров и

Компания VMware призвала администраторов удалить устаревший аутентификационный плагин VMware Enhanced Authentication Plug-in (EAP). Дело в том, что EAP в доменных средах Windows подвержен атакам типа

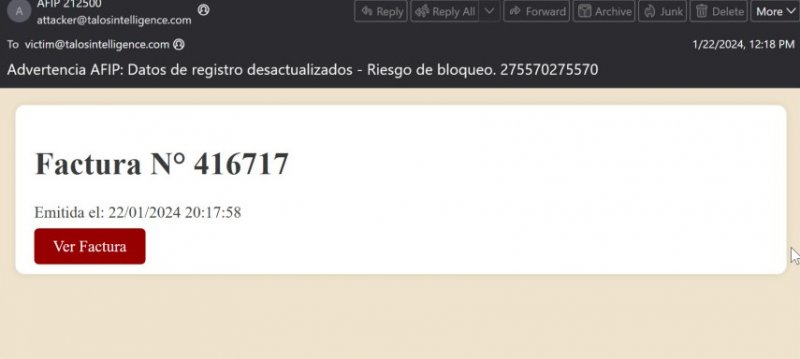

Специалисты Cisco Talos обнаружили, что с сентября 2023 года хакеры злоупотребляют сервисом Google Cloud Run для массового распространения банковских троянов Astaroth, Mekotio и Ousaban. По словам

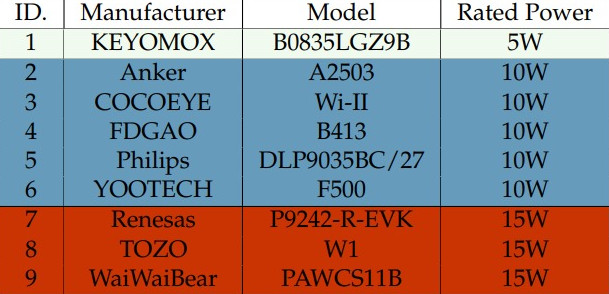

Группа исследователей из Университета Флориды и компании CertiK продемонстрировала набор атак VoltSchemer, нацеленных на беспроводные зарядные устройства. Эти атаки позволяют манипулировать

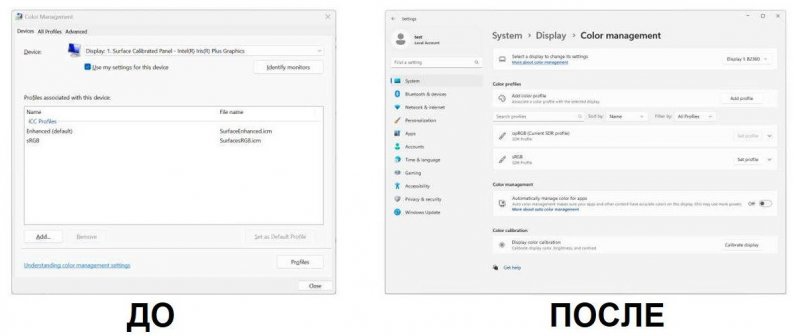

В Windows 11 будет внесено обновление, которое существенно повлияет на опыт использования компьютера как геймерами, так и профессионалами. Интерфейс панели "Управление цветом" будет

ФБР сообщило о ликвидации ботнета Moobot, состоявшегося из сотен SOHO-маршрутизаторов. Американские власти связывают этот ботнет с группировкой APT28 и заявляют, что он использовался для

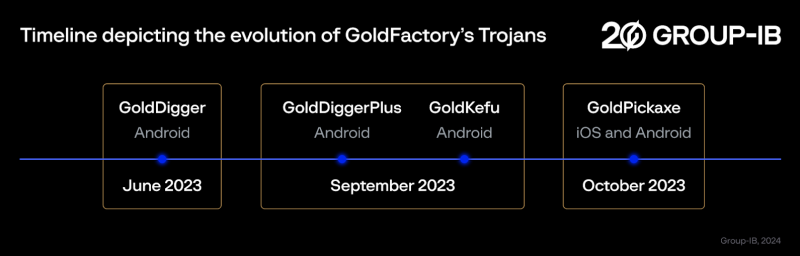

Новый троян для iOS и Android, получивший название GoldPickaxe, использует социальную инженерию, вынуждая жертв сканировать свои лица и документы, удостоверяющие личность. Исследователи Group-IB

Разработчики Zoom выпустили исправления для семи уязвимостей в своих десктопных и мобильных приложениях, включая критическую ошибку в Windows-клиенте. Критическая ошибка, получившая идентификатор

Немецкая компания Varta AG заявляет, что подвергалась кибератаке, из-за которой пришлось отключить часть ИТ-систем, что в итоге привело к остановке производства на заводах. Varta — производитель

Разработчики браузера DuckDuckGo представили новую функцию Sync & Backup, защищенную сквозным шифрованием. Это должно позволить пользователям безопасно синхронизировать закладки, пароли и

Южнокорейские исследователи обнаружили уязвимость в шифровальщике Rhysida, что позволило им создать бесплатный дешифратор для восстановления файлов в Windows. Другие специалисты считают, что

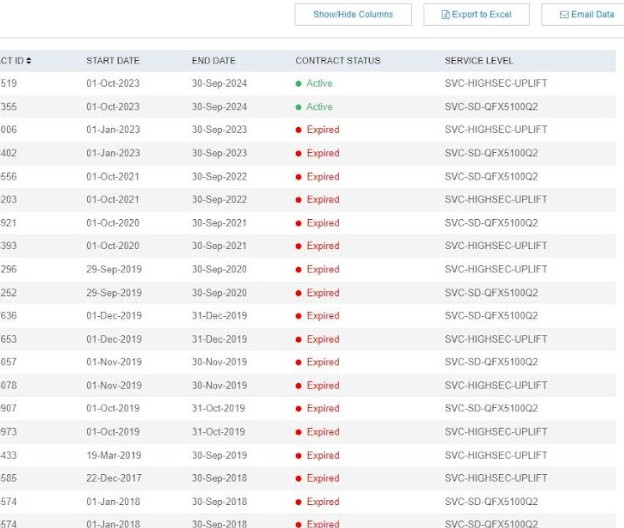

17-летний исследователь обнаружил, что через портал поддержки для клиентов Juniper можно найти информацию об устройствах и контрактах на поддержку для множества клиентов. Судя по всему, утечка данных

Как сообщает издание Politico, Европейский союз стоит перед серьёзнейшим выбором: хочет ли он быть «зелёным» или стратегически успешным в перспективе? Ибо одновременно и то и другое у ЕС не выйдет.

|