Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Мобильные приложения для SCADA-систем кишат уязвимостями - «Новости»

Специалисты компаний IOActive и Embedi проверили безопасность приложений для SCADA-систем (Supervisory Control And Data Acquisition — диспетчерское управление и сбор данных). Рассмотрев случайно отобранные решения 34 разных производителей, представленные в Google Play, эксперты пришли к выводу, что уязвимости содержат практически все изученные приложения. Причем, как оказалось, многие обнаруженные бреши могут напрямую влиять на безопасность производственных процессов и привести к компрометации всей инфраструктуры предприятия.

«Обнаруженные нами уязвимости шокируют и свидетельствуют о том, что данные мобильные приложения создавались и используются вообще без оглядки на безопасность, — пишут специалисты IOActive. — Если пользователь смартфона установит любое вредоносное приложение на свое устройство, оно сможет атаковать такие уязвимые приложения, которые используются для работы с софтверной и аппаратной частью автоматизированных систем управления технологическими процессами».

Суммарно специалистам удалось обнаружить в приложениях 147 различных уязвимостей. Предыдущее исследование этой области, проведенное в 2015 году, помогло выявить 50 проблем в 20 приложениях. То есть исследователи делают вывод, что ситуация в данном секторе становится только хуже, а среднее количество уязвимостей на одно приложение возросло до отметки 1,6.

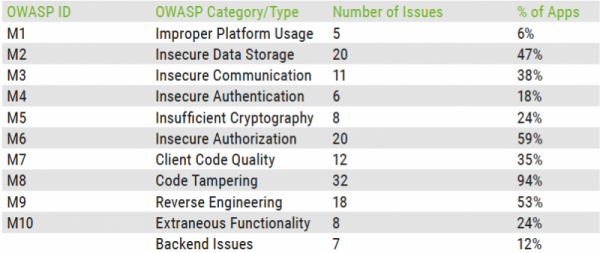

Для тестов специалисты использовали различные техники, включая реверс-инжиниринг и фаззинг. В итоге пятерка самых распространенных проблем выглядит следующим образом:

- 94% приложений уязвимы перед code tampering;

- 59% приложений имеют проблемы с безопасностью авторизации;

- 53% приложений не имеют надежной обфускации и не устоят перед реверс инжинирингом;

- 47% приложений хранят данные небезопасными способами;

- 38% приложений плохо защищают свои коммуникации.

В своем отчете специалисты призвали разработчиков таких приложений помнить о том, что их продукты фактически являются «ключом» к критическим ICS-системам, а значит, безопасность должна стоять во главе угла.

Всех производителей уже уведомили об обнаруженных уязвимостях, и специалисты IOActive и Embedi помогли вендорам подготовить патчи.

- © High-Tech Bridge: более 90% криптовалютных приложений для Android содержат как минимум три уязвимости - «Новости»

- © SQL-инъекция и межсайтовый скриптинг в PHP-Fusion - «Интернет»

- © Эксперты Solar Security проверили безопасность мобильных кошельков для криптовалют - «Новости»

- © Мобильный банкер BankBot снова сумел проникнуть в Google Play - «Новости»

- © Google Play очистили от десятков вредоносных приложений-фонариков - «Новости»

- © Facebook, Apple и Twitter обвиняют в воровстве личных данных через мобильные приложения - «Интернет»

- © Google заставит разработчиков приложений предупреждать пользователей о сборе данных - «Новости»

- © Исследование показало, что приложения для Android нашпигованы всевозможными «маячками» - «Новости»

- © SQL-инъекция в WebspotBlogging - «Интернет»

- © Мобильные приложения ряда крупных банков уязвимы перед MitM-атаками - «Новости»

|

|

|