Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хакер заработал миллионы, атакуя пользователей Steam - «Новости»

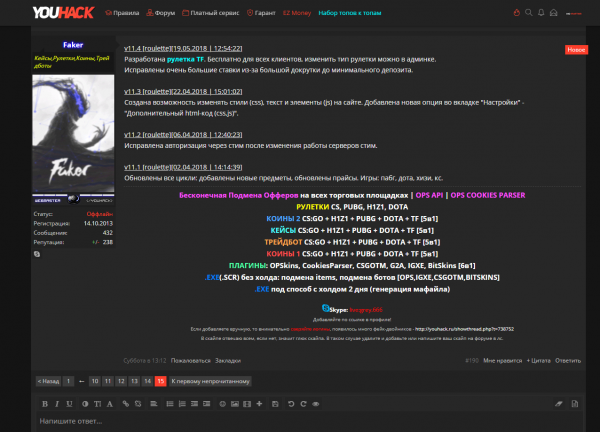

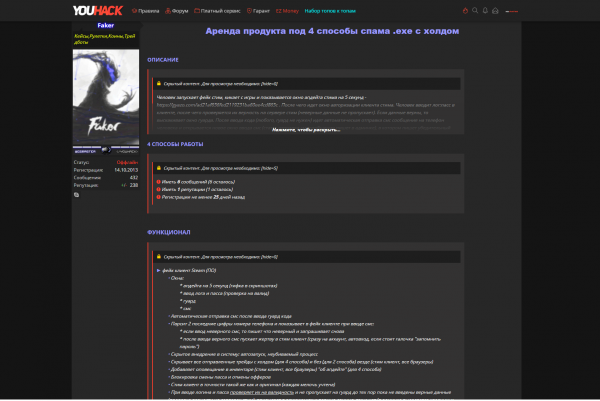

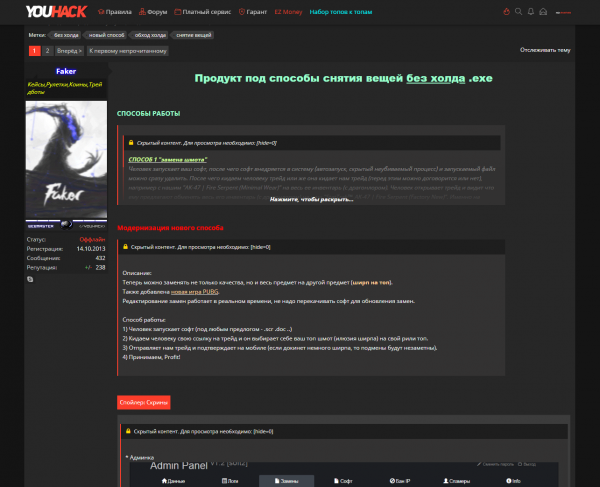

Аналитики «Доктор Веб» рассказали о вирусописателе, скрывающемся под псевдонимом Faker. Он распространяет «по подписке» (MaaS, Malware As a Service) различную малварь для атак на пользователей платформы Steam.

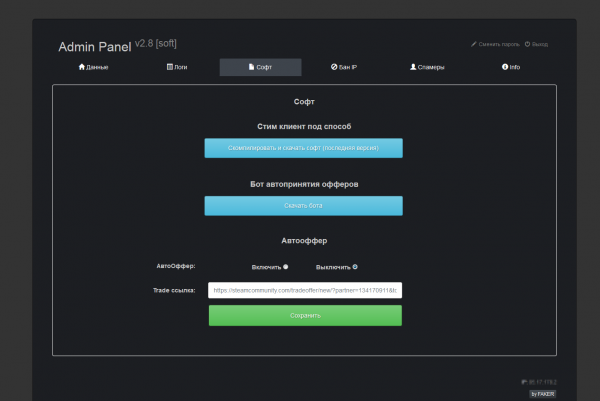

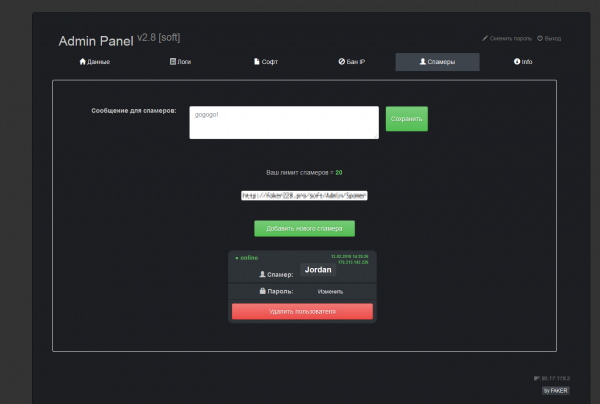

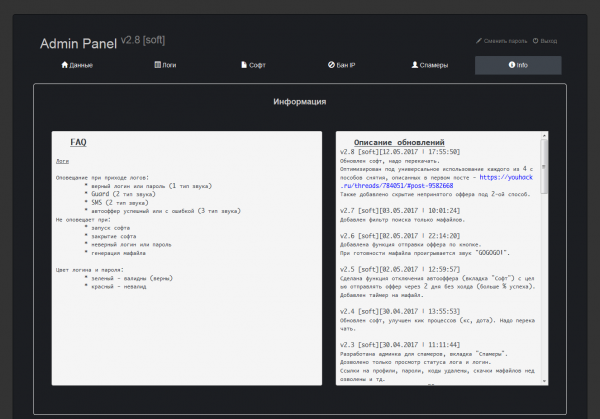

От клиентов вирусописателя, желающих зарабатывать на распространении малвари, не требуется ничего, кроме денег и, в некоторых случаях, домена: Faker предоставляет им саму малварь, доступ к административной панели и техническую поддержку.

По подсчетам аналитиков «Доктор Веб», этот «бизнес» уже принес своему создателю миллионы, а сколько на этом заработали его клиенты, остается только догадываться – с учетом того, что потраченные деньги на оплату месяца использования этой криминальной услуги могут окупиться за сутки.

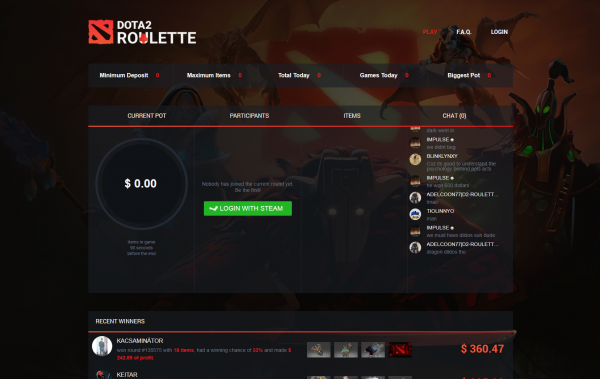

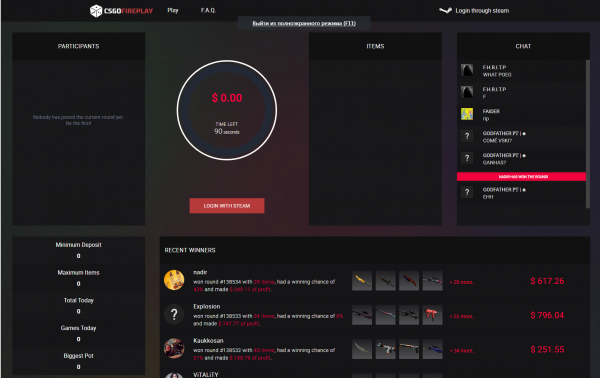

Рулетки

Один из способов заработка злоумышленника — это так называемые «рулетки». Так сетевые игроки называют своеобразные аукционы, на которые сразу несколько участников выставляют различные игровые предметы. Вероятность выигрыша зависит от размера сделанной участником ставки, а победитель забирает все участвующие в розыгрыше лоты. Мошенничество заключается в том, что против реального игрока выступают специальные программы-боты, которые гарантированно выигрывают ставку. Иногда потенциальной жертве предлагают стать администратором такой игры и даже позволяют несколько раз выиграть, прежде чем она выставит на очередной кон какой-либо дорогой игровой предмет, который тут же будет проигран и перейдет в собственность преступников.

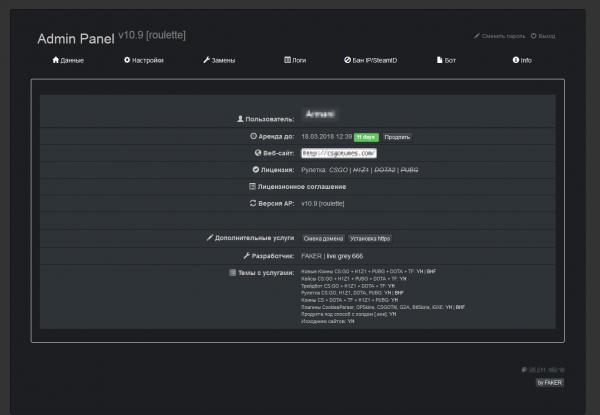

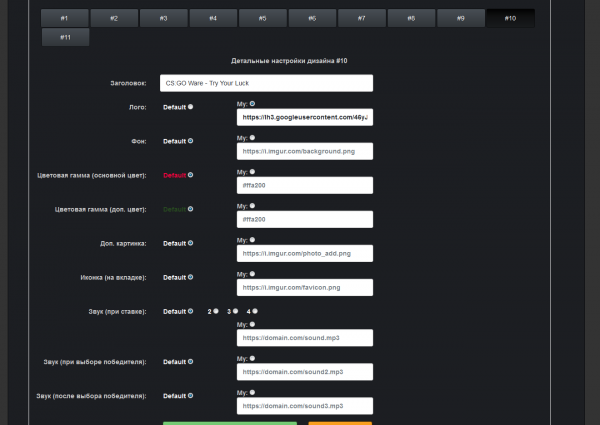

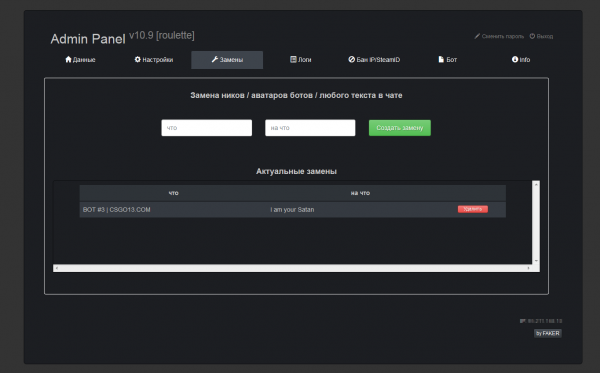

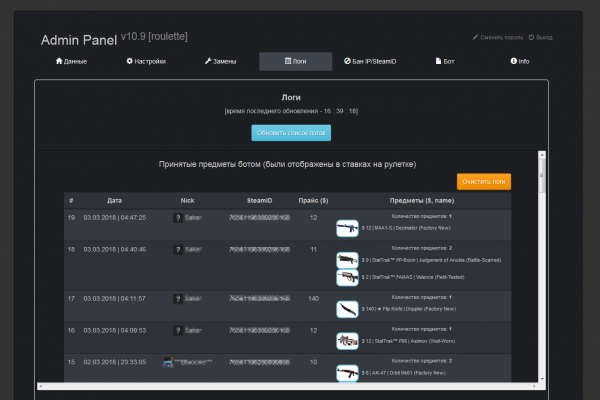

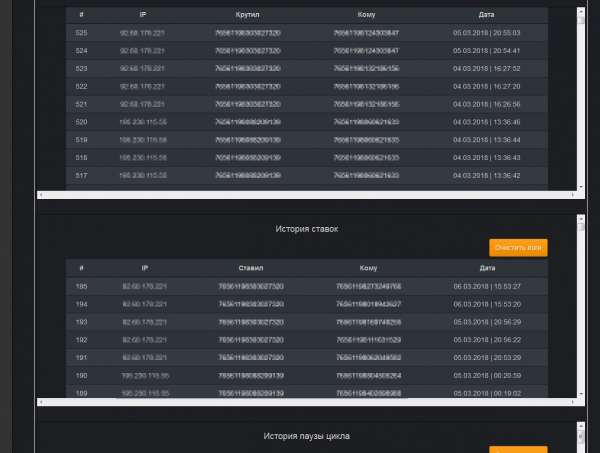

Административная панель рулеток позволяет гибко настраивать внешний вид сайта, на котором производятся розыгрыши, его содержимое, менять имена и текст в организованном на сайте чате, управлять ставками, просматривать список принятых у других игроков предметов.

Trojan.PWS.Steam.13604

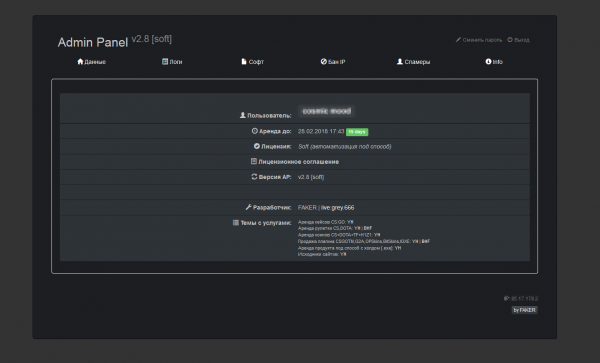

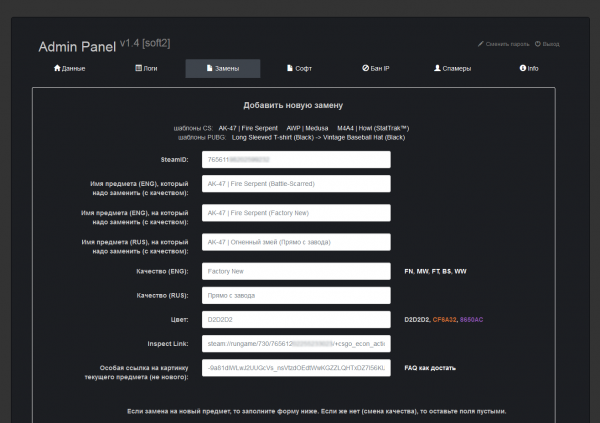

Однако Faker занимается не только рулетками. Помимо этого он предоставляет в аренду другим преступникам созданные им вредоносные программы. Одна из них получила индентификатор Trojan.PWS.Steam.13604 и предназначена для хищения учетных данных пользователей Steam. На условиях ежемесячной абонентской платы Faker предоставляет своим клиентам собранный специально для них вредоносный файл, а также доступ к панели управления малварью.

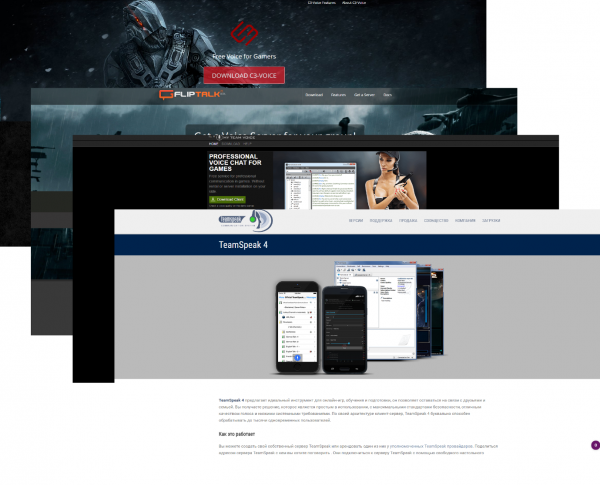

Распространяется данный троян несколькими путями. В частности, используются методы социальной инженерии: пользователю Steam приходит сообщение о том, что нескольким участникам сообщества в команду требуется новый игрок. После одного совместного матча для удобства дальнейшего взаимодействия потенциальной жертве предлагают скачать и установить программу-клиент для голосового общения. Злоумышленники отправляют жертве ссылку на поддельный сайт этого приложения. По ссылке под видом программы загружается малварь.

Если потенциальная жертва уже использует TeamSpeak, тогда ей присылают адрес сервера, к которому подключается команда игроков для совместного общения. После подключения к этому серверу на экране жертвы отображается окно с предложением обновить какой-либо из компонентов приложения TeamSpeak или драйвер аудиоподсистемы. Под видом этого обновления на компьютер опять же загружается вредоносная программа.

При запуске Trojan.PWS.Steam.13604 выгружает процесс приложения Steam (если этот процесс – не его собственный), а затем определяет путь к каталогу Steam, язык приложения и имя пользователя. Обнаружив один из служебных файлов Steam, троян извлекает из него пары, состоящие из идентификаторов steamid64 и имен учетных записей. Затем он отсылает на управляющий сервер всю собранную на зараженном компьютере информацию, в том числе версию операционной системы, имя пользователя и машины, язык ОС, путь к приложению Steam, языковую версию этого приложения и так далее

Выполнив указанные действия, вредонос удаляет оригинальный файл приложения Steam и копирует себя на его место. Чтобы лишить пользователя возможности обновить клиент Steam или получить техническую помощь, он также изменяет содержимое файла hosts, блокируя доступ к сайтам steampowered.com, support.steampowered.com, store.steampowered.com, help.steampowered.com, forums.steampowered.com, virustotal.com и некоторым другим.

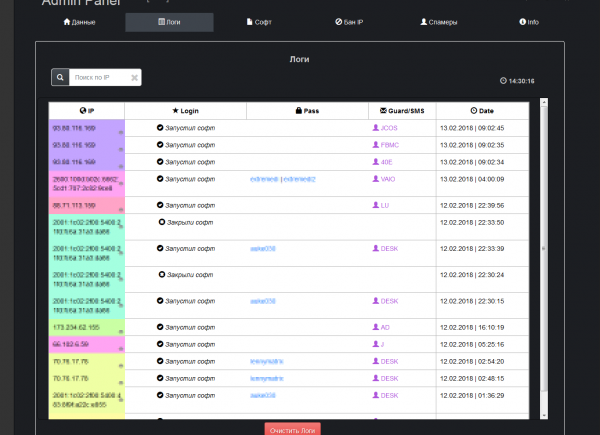

После этого Trojan.PWS.Steam.13604 выводит на экран поддельное окно авторизации Steam. Если жертва вводит в него свои учетные данные, троян пытается авторизоваться с их помощью в сервисе Steam. Если эта попытка увенчалась успехом и на компьютере был включен Steam Guard (система двухфакторной аутентификации для защиты учетной записи пользователя), малварь выводит на экран поддельное окно для ввода кода авторизации. Вся эта информация так же пересылается на сервер злоумышленников.

Исследователи пишут, что для всех своих клиентов Faker использует один и тот же управляющий сервер. Из полученных данных на нем формируется файл, который в дальнейшем злоумышленники используют для доступа к учетной записи жертвы в сервисе Steam. Интерфейс панели администрирования Trojan.PWS.Steam.13604 показан на иллюстрациях ниже.

Trojan.PWS.Steam.15278

Но вышеописанная малварь – не единственное вредоносное решение, которое Faker сдает в аренду. Помимо этого, специалисты «Доктор Веб» обнаружили Trojan.PWS.Steam.15278. Этот вредонос распространяется аналогичным способом и ориентирован на хищение предметов из игрового инвентаря у пользователей платформы Steam. Похищенные виртуальные предметы злоумышленники могут впоследствии перепродать другим игрокам.

Данная малварь использует в своей работе приложение Fiddler — бесплатную утилиту для анализа трафика при передаче данных по протоколу HTTP, работающую по принципу прокси-сервера. Fiddler устанавливает в систему корневой сертификат, благодаря чему троян получает возможность прослушивать зашифрованный HTTPS-трафик. Таким образом он перехватывает ответы сервера и подменяет в них данные.

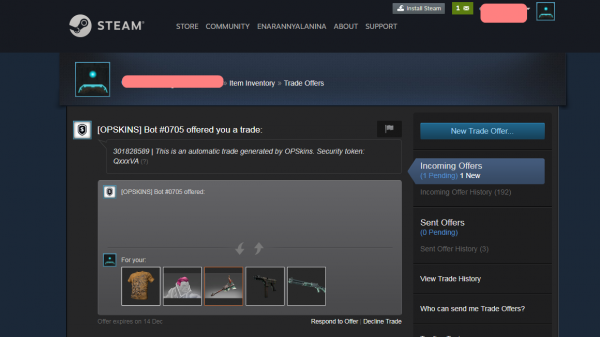

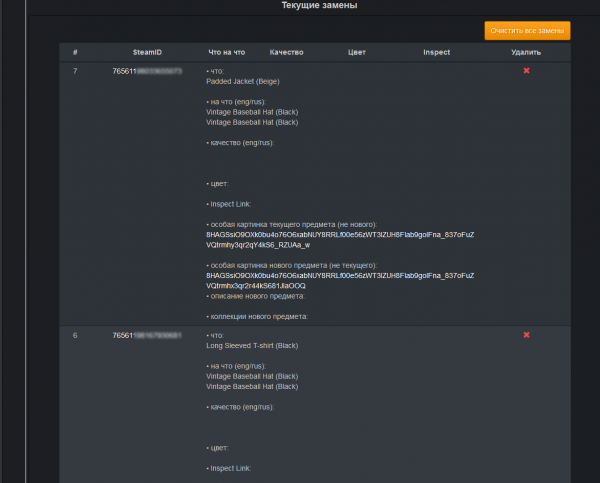

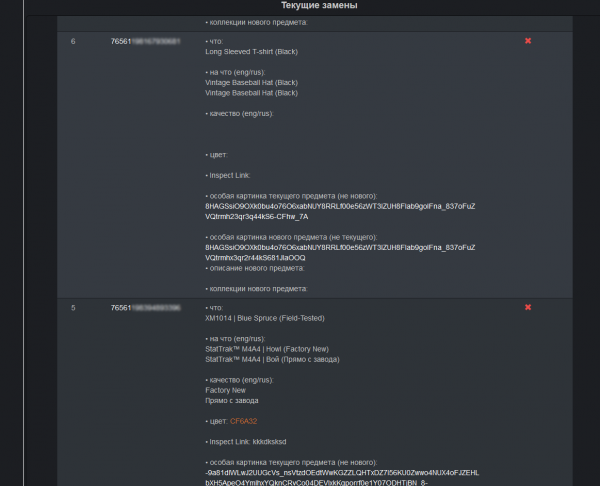

Если пользователь зараженной машины обменивается с другими игроками предметами из инвентаря на специально предназначенных для этого площадках, таких как opskins.com, igxe.cn, bitskins.com, g2a.com, csgo.tm, market.csgo.com, market.dota2.net и tf2.tm, в момент совершения сделки троян подменяет получателя игрового предмета.

Подмена это следующим образом. После того как жертва выставит на продажу или обмен предметы из своего игрового инвентаря, вредонос подключается к ее аккаунту и с определенным временным интервалом проверяет поступающие предложения. Если пользователь зараженного компьютера получает запрос на совершение сделки, троянец отменяет этот запрос, определяет имя пользователя, его аватар, а также текст сообщения из оригинального запроса и высылает жертве в точности такой же запрос, но уже от имени принадлежащей злоумышленникам учетной записи. Физически подмена осуществляется с использованием веб-инжектов: малварь встраивает в страницы полученный с управляющего сервера вредоносный код. Исследователи отмечают, что Faker является автором и других троянов, работающих по аналогичному принципу и реализованных в виде расширения для браузера Google Chrome.

При обмене через официальный сайт steamcommunity.com, малварь позволяет злоумышленникам подменять отображение игровых предметов у пользователя. Троян модифицирует содержимое веб-страниц сервиса steamcommunity.com таким образом, чтобы потенциальная жертва видела предложение об обмене очень дорогого и редкого игрового предмета. Если пользователь одобрит эту сделку, вместо ожидаемого предмета он получит какой-либо тривиальный и дешевый предмет.

Оспорить подобный несправедливый обмен впоследствии практически невозможно, поскольку с точки зрения сервера пользователь сам и добровольно совершил эту сделку. Например, на странице сервиса steamcommunity.com пользователь зараженного компьютера увидит, будто другой участник сервиса предлагает ему к обмену игровой предмет «PLAYERUNKNOWN’s Bandana» стоимостью $265.31. На самом же деле по завершении сделки он получит «Combat Pants (White)» — цена этого предмета составляет лишь $0.03.

Панель управления Trojan.PWS.Steam.15278 в целом схожа с административной панелью Trojan.PWS.Steam.13604, однако в обновленной версии есть дополнительный раздел, позволяющий управлять заменами игровых предметов при осуществлении сделок обмена. Злоумышленник может сам настраивать изображения и описания игровых предметов, которые будут показаны жертве вместо реальных. Полученные обманным путем игровые предметы киберпреступники впоследствии могут продать за реальные деньги на сетевых торговых площадках.

Специалисты «Доктор Веб» сообщают, что уже передали компании Valve Corporation всю информацию о скомпрометированных учетных записях пользователей, а также об аккаунтах, которые использовались в описанных выше мошеннических схемах.

- © Троянец шифрует файлы и вымогает деньги у пользователей - «Интернет»

- © Почта Yahoo обзавелась новыми доменами - «Интернет»

- © Троян Linux.ProxyM теперь используется для взлома сайтов - «Новости»

- © Разработчики Valve исправили баг, существовавший в клиенте Steam 10 лет - «Новости»

- © Малварь в Google Play маскируется под популярные легитимные приложения - «Новости»

- © «Доктор Веб» сообщила о трояне, атакующем клиентов Сбербанка, но в банке считают, что малварь неопасна - «Новости»

- © Доктор Веб изучил вирусную обстановку в мае - «Интернет»

- © Сегодня стартовала крупнейшая распродажа игр для Windows 10 и Xbox - «Windows»

- © 0-day баг в Cleverence Mobile SMARTS Server используется для добычи криптовалюты - «Новости»

- © Найден новый троян Trojan.Hosts.75 - «Интернет»

|

|

|