Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Около 75% свободно доступных серверов Redis скомпрометированы - «Новости»

Эксперты компании Imperva, недавно обнаружившие вредоносную майнинговую кампанию RedisWannaMine, опубликовали новую грустную статистику. Проблема в том, что плохо защищенных и неверно настроенных серверов Redis в сети насчитывается достаточно много, и большую их часть уже прибрали к рукам злоумышленники. Так, по данным экспертов, 75% публично доступных серверов Redis уже скомпрометированы.

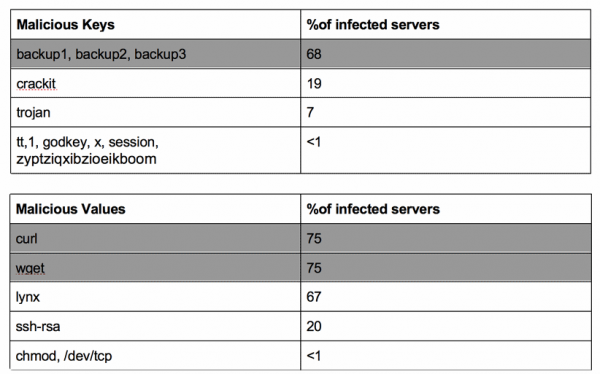

Собирая данные со своих серверов-ловушек, которые были запущены еще минувшей весной, во время изучения RedisWannaMine, исследователи обнаружили несколько стандартных схем, по которым в основном действуют злоумышленники. Так, чаще всего атакующие оставляют на скомпрометированном сервере Redis свои ключи SSH, чтобы иметь возможность вернуться к взломанной системе позже. Затем специалисты заметили, что ключи и значения часто повторяются и полностью совпадают, что указывало на активность ботнета, которым управляют одни и те же люди.

Собрав на своих honeypot-серверах образцы ключей SSH, исследователи решили просканировать интернет и поискать другие серверы Redis, которые доступны публично и тоже содержат такие же ключи. Результат проверки неприятно удивил экспертов.

Согласно Shodan, в настоящее время в сети можно обнаружить порядка 72 000 серверов Redis. Аналитики Imperva подсчитали, что около 10 000 из них отвечают на попытки сканирования без ошибок и позволяют проверить наличие ключей. Выяснилось, что SSH-ключи злоумышленников установлены на 75% этих серверов, и речь определенно идет о крупном ботнете.

Выше можно увидеть иллюстрацию со списком вредоносных ключей. Один из них (crackit) известен ИБ-специалистам уже несколько лет. Так, эксперты Risk Based Security обнаруживали его на 6338 серверах Redis еще в 2016 году. В том же году специалисты Duo Lab нашли этот ключ более чем на 13 000 серверах Redis, — эти системы были взломаны и содержали фальшивое вымогательское сообщение с требованием заплатить 2 биткоина.

К сожалению, все эти проблемы возникают в силу того, что владельцы серверов Redis часто настраивают их неправильно. В документации Redis ясно сказано, что решение в первую очередь предназначается для закрытых сетей и не должно «смотреть» в интернет. При этом «из коробки» Redis не защищен по умолчанию, аутентификация отключена, а включить ее забывают очень часто.

«Проще говоря, Redis вообще не должен быть публично доступен, так как он не имеет аутентификации по умолчанию и хранит все данные в формате обычного текста», — резюмируют аналитики Imperva.

- © Майнеры атакуют серверы Windows, Apache Solr и Redis, используя эксплоит АНБ - «Новости»

- © Неверно настроенные приложения Django «сливают» пароли, ключи API и другие закрытые данные - «Новости»

- © Украденные данные можно найти через Google - «Интернет»

- © Мощнейшая атака на корневые DNS сервера - «Интернет»

- © Фотографии Скарлетт Йоханссон используются для атак на PostgreSQL и распространения майнера - «Новости»

- © Неизвестные сканируют сеть в поисках неправильно настроенных нодов EOS - «Новости»

- © Заражение серверов Jenkins скрытым майнером принесло злоумышленникам более 3 млн долларов - «Новости»

- © Более 65 000 роутеров проксируют трафик ботнетов и преступных групп - «Новости»

- © Эксперты посчитали «дырки» в Интернет - «Интернет»

- © Кампания Zealot направлена на серверы под управлением Windows и Linux, чтобы майнить Monero - «Новости»

|

|

|