Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Операторы вымогателя SamSam «заработали» почти 6 млн долларов за три года - «Новости»

Аналитики компании Sophos опубликовали детальный отчет (PDF), посвященный деятельности вымогателя SamSam, и подсчитали доходы операторов шифровальщика. Для проведения этого масштабного исследования специалисты проанализировали атаки, пообщались с пострадавшими, собрали данные из открытых и закрытых источников, а также объединили усилия с фирмой Neutrino, которая занимается блокчейн-мониторингом, чтобы отследить Bitcoin-кошельки злоумышленников и движение средств на них.

Напомню, что SamSam хорошо известен благодаря целому ряду громких инцидентов, и он практически не атакует простых пользователей, не распространяется через спам или посредством наборов эксплоитов. Вместо этого злоумышленники концентрируются на различных организациях и предприятиях, и не распыляют усилий, работая с одной жертвой за раз. Не редко преступники используют уязвимые и плохо настроенные серверы JBoss и RDP-атаки для проникновения в сеть компаний, проводят тщательную разведку и подготовку и лишь после этого вручную инициируют заражение SamSam (чаще всего, дождавшись выходных или ночи).

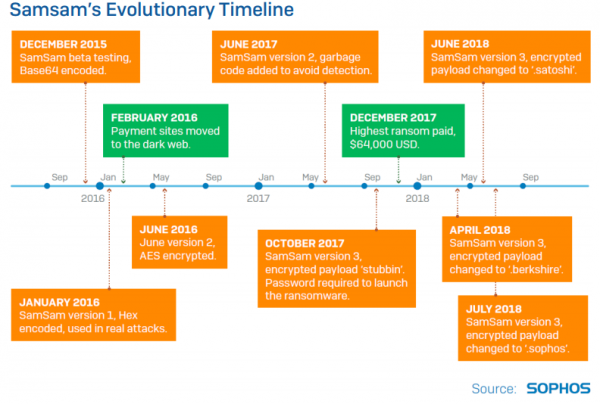

Так, только в первом квартале 2018 года шифровальщик атаковал городские власти американского города Атланта, сразу ряд медицинских учреждений в США, неназванное предприятие, специализирующееся на АСУ ТП и так далее. На схеме ниже отражена эволюция версий шифровальщика с 2015 года до наших дней.

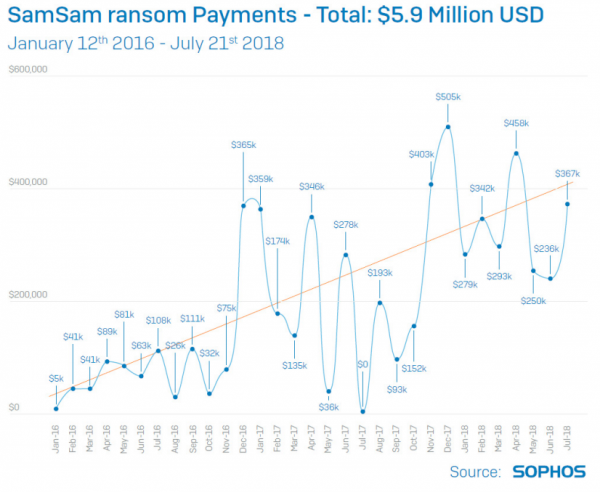

Специалисты выявили 157 Bitcoin-кошельков, имеющих отношение к кампаниями SamSam, но на 88 из них никогда не поступали средства. В общей сложности на кошельках злоумышленников было обнаружено 5,9 млн долларов США, хотя ранее «доходы» группировки оценивались лишь в 850 000 долларов США. По словам исследователей, в среднем, SamSam заражает одну жертву каждый день, и каждая четвертая жертва платит злоумышленникам выкуп.

После получения выкупов, операторы малвари почти всегда сразу переводят полученные средства на другие кошельки. Самой крупной единовременной выплатой, которую получали злоумышленники от одного пострадавшего, оказалось перечисление 64 000 долларов, тогда как обычно шифровальщики «просят» от 200 до 1000 долларов. В среднем SamSam приносит своим операторам около 300 000 долларов в месяц.

Отслеживание Bitcoin-кошельков злоумышленников помогло обнаружить 233 жертв вымогателей, которые заплатили преступникам выкуп. Лишь 86 из них согласились предать этот факт огласке и сотрудничать со специалистами. Как выяснилось, половина пострадавших фирм занимались частным бизнесом, еще около четверти являлись медицинскими учреждениями, 13% пострадавших оказались госучреждениями и еще 11% — это институты и компании, работающие в сфере образования.

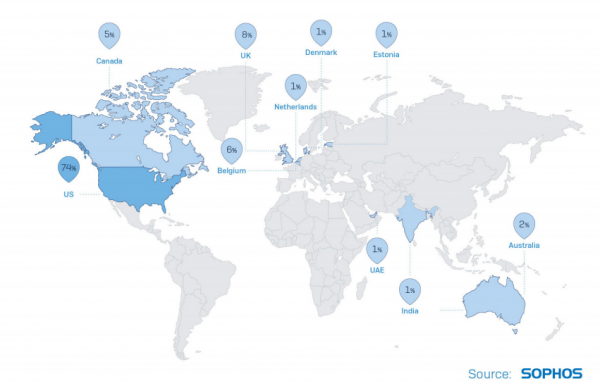

С их помощью исследователи подсчитали, что 3/4 пострадавших, оплативших выкуп, находились на территории США. Кроме того, жертвы вымогателей базировались в Бельгии, Канаде, Великобритании и других странах.

В отчете исследователи отмечают, что новые версии SamSam становится все лучше защищены от анализа. Так, совсем недавно сообщалось о новой версии SamSam, чьи исходники оказались защищены паролем. Вместе с этим аналитики обращают внимание и на тот факт, что операторы шифровальщика переместили свои «платежные» сайты в даркнет и все сильнее обфусцируют код малвари. Почему так происходит, догадаться нетрудно. За последние годы от атак SamSam пострадало так много компаний и организаций по всему миру, что теперь авторов шифровальщика ищут правоохранительные органы многих стран.

Однако эксперты Sophos полагают, что за SamSam стоит вовсе не хакерская группа. Отчет гласит, что лингвистический анализ и ряд других поведенческих особенностей указывают на тот факт, что за созданием SamSam стоит хакер-одиночка, для которого английский язык не является родным, а вовсе не коллектив злоумышленников.

- © Новая версия вымогателя SamSam защищена паролем - «Новости»

- © Вымогатель SamSam атаковал медицинские учреждения и не только - «Новости»

- © Власти Атланты потратили 2,6 млн долларов на устранение последствий атаки шифровальщика - «Новости»

- © Американская больница пострадала от атаки шифровальщика и выплатила 55 000 долларов вымогателям - «Новости»

- © Шифровальщик Scarabey продолжает дело Scarab и атакует российских пользователей - «Новости»

- © Власти Атланты атаковал шифровальщик SamSam, некоторые городские сервисы приостановили работу - «Новости»

- © Шифровальщик GandCrab требует выкуп в криптовалюте DASH и распространяется посредством наборов эксплоитов - «Новости»

- © Пользователи Facebook снова под атакой - «Интернет»

- © Наборы эксплоитов уже используют свежие баги во Flash и Internet Explorer - «Новости»

- © Майнеры атакуют серверы Windows, Apache Solr и Redis, используя эксплоит АНБ - «Новости»

|

|

|