Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

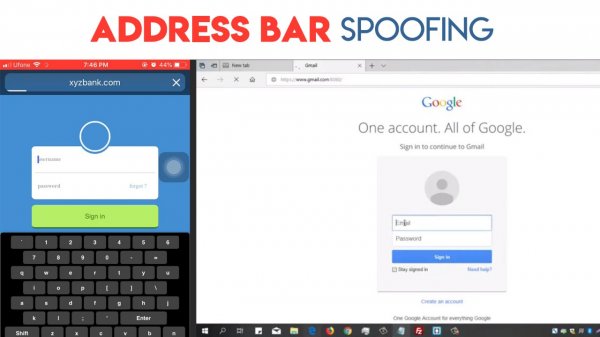

Браузеры Edge и Safari уязвимы перед подделкой данных в строке адреса - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Независимый ИБ-эксперт Рафай Балоч (Rafay Baloch) обнаружил, что браузеры Edge и Safari уязвимы перед проблемой подделки данных в строке адреса. И если инженеры Microsoft прислушались к предупреждению специалиста и устранили брешь еще в августе текущего года, присвоив ей идентификатор CVE-2018-8383, то для Safari проблема по-прежнему актуальна. Балоч пишет, что уведомил Apple о баге 2 июня 2018 года. Так как положенные 90 дней истекли больше недели назад, эксперт решил опубликовать информацию о проблеме.

В своем блоге специалист объясняет, что проблема связана с возникновением состояния гонки (race condition) и, в сущности, потенциальному злоумышленнику нужно лишь заманить жертву на специально созданную страницу. После этого в браузере начнется загрузка якобы легитимного ресурса, атакующему нужно дождаться появления легитимного URL в строке адреса, а затем «на лету» модифицировать код страницы на вредоносный, при этом не изменяя URL. Теоретически это позволяет создавать фальшивые страницы логина и другие формы, что позволит похитить учетные данные пользователей, которые будут уверены, что работают с легитимным сайтом.

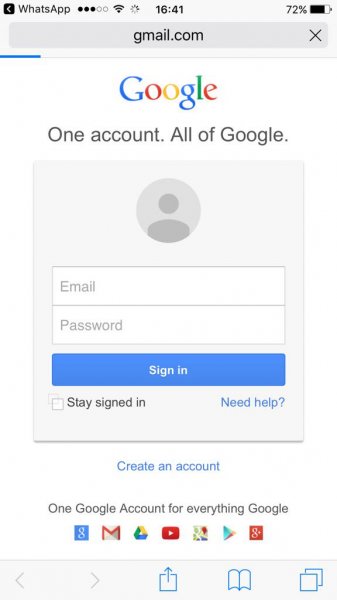

Так, журналисты Bleeping Computer протестировали предложенную специалистом proof-of-concept страницу на iOS. Как видно на иллюстрации ниже, PoC работает отлично: сайт, который выглядит как gmail[.]com, на самом деле является sh3ifu[.]com.

В блоге исследователь также опубликовал видеодемонстрации атак на оба браузера, эти ролики можно увидеть ниже.

- © Эксперты Google опубликовали данные о неисправленной уязвимости в браузере Microsoft Edge - «Новости»

- © Исследователь нашел неправильно настроенную установку MongoDB, принадлежащую компании ABBYY - «Новости»

- © Атака VORACLE позволяет восстановить данные, переданные посредством HTTP через VPN-подключение - «Новости»

- © Смартфоны Samsung Galaxy S7 оказались уязвимы перед проблемой Meltdown - «Новости»

- © Ошибка в Chrome позволяла извлекать данные с сайтов с помощью тегов HTML audio и video - «Новости»

- © Информацию о 0-day уязвимости в Windows опубликовали через Twitter - «Новости»

- © Баг Wavethrough заставляет некоторые браузеры раскрывать пользовательские данные с других сайтов - «Новости»

- © На серверах Facebook можно было удаленно запустить произвольный код - «Новости»

- © Проблема PHP представляет опасность для сайтов на WordPress и не только - «Новости»

- © В Skype обнаружена уязвимость, позволяющая получить SYSTEM-привилегии, но патча еще нет - «Новости»

|

|

|