Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Проблема в Apache представляет угрозу для виртуального хостинга - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

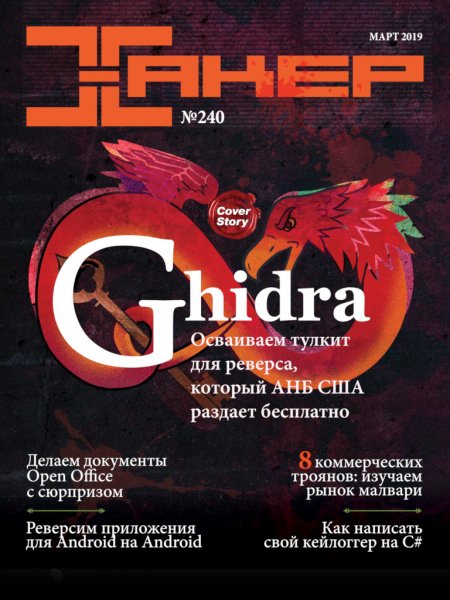

Xakep #240. Ghidra

- Содержание выпуска

- Подписка на «Хакер»

Разработчики Apache Software Foundation исправили серьезную уязвимость в Apache. При определенных условиях пользовательские скрипты могут использоваться для исполнения кода с root-правами и захвата контроля над сервером.

Уязвимость получила идентификатор CVE-2019-0211 и затрагивает Apache для Unix-систем, от версии 2.4.17 до 2.4.38. Исправление было представлено с релизом версии 2.4.39.

Разработчики объясняют, что менее привилегированные дочерние процессы Apache (например, скрипты CGI) могут исполнять вредоносный код с привилегиями родительского процесса. Так как на Unix-системах Apache httpd работает с root-привилегиями, атакующий, сумевший поместить вредоносный скрипт на сервер, сможет воспользоваться проблемой CVE-2019-0211 и установить контроль над всей машиной, на которой работает уязвимый Apache.

Конечно, проблема является локальной, так как для размещения вредоносного скрипта все же нужно иметь к серверу хоть какой-то доступ. Однако специалисты предупреждают, что баг может представлять серьезную угрозу для виртуальных хостингов: для атаки на их инфраструктуру злоумышленник может попросту зарегистрировать легитимную учетную запись (либо скомпрометировать уже существующий аккаунт). Использовав CGI-скрипт, атакующий не только захватит контроль над сервером, но и сможет получить полный доступ к информации других клиентов, которые делят с ним уязвимую машину. Злоумышленник сможет просматривать, удалять и загружать любые файлы или БД.

Однако нельзя сказать, что проблема совсем неопасна для установок Apache, несвязанных с совместным хостингом. Дело в том, что нельзя забывать и о том, что эксплуатация этого бага позволяет злоумышленнику сразу получить root-права, тогда как обычно в результате компрометации Apache атакующий получает контроль лишь над обычным аккаунтом с низкими привилегиями.

- © В Apache Struts 2 нашли критический RCE-баг - «Новости»

- © Вышел веб-сервер Apache 2.2.9: исправлено две уязвимости - «Интернет»

- © Проблема Zip Slip представляет опасность для Apache Hadoop YARN - «Новости»

- © Apache Foundation обратилась к Sun с открытым письмом. - «Интернет»

- © Найдена RCE-уязвимость в составе LibreOffice и OpenOffice - «Новости»

- © Пространство для эксплуатации. Как работает новая RCE-уязвимость в Apache Struts 2 - «Новости»

- © Свежая уязвимость в Apache Struts 2 уже находится под атакой - «Новости»

- © Баг в Apache Struts 2 применяется для внедрения скрытых майнеров - «Новости»

- © Apache Tomcat 6.0 объявлен стабильным - «Интернет»

- © IoT-ботнеты Mirai и Gafgyt эксплуатируют баги в Apache Struts и SonicWall - «Новости»

|

|

|