Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Уроки форензики. Извлекаем артефакты из дампа памяти сервера - «Новости»

BSidesJeddah-Part2 с ресурса CyberDefenders, которое мы сегодня разберем.

Наша задача — выявить причины взлома веб‑сервиса, развернутого на Oracle WebLogic Server, и научиться извлекать основные артефакты из образа оперативной памяти Windows.

По сценарию устройство мониторинга сетевой безопасности зафиксировало подозрительный трафик, исходящий от одного из веб‑серверов организации. Мы должны проанализировать образ памяти сервера и восстановить картину взлома информационного ресурса.

Используемые утилиты

Volatility Framework 2.6.1 — инструмент, реализованный на Python версии 2 и предназначенный для извлечения артефактов из образцов энергозависимой памяти.

Volatility 3 — обновленный инструмент для извлечения артефактов, разработанный на Python 3.

Загрузим файл архива с артефактами, извлечем из него файл memory. (SHA256:5b3b1e1c92ddb1c128eca0fa8c917c16c275ad4c95b19915a288a745f9960f39) и приступим к исследованию.

Исследование образа памяти

При работе с этим образом мы будем пользоваться фреймворком Volatility версий 2 и 3. Их основное различие описано в документации. Удобство работы с третьей версией заключается в том, что она не использует профили операционной системы, а умеет определять их на лету, с помощью таблиц символов Windows. Но большинство плагинов разработано для второй версии.

Получим профиль операционной системы для работы с утилитой Volatility 2.

python2.7 vol.py -fc63-bsidesjeddah-mem/memory.mem imageinfo

Профиль операционной системы — Win2016x64_14393.

Прежде чем мы приступим к анализу артефактов, необходимо понять, с какой системой мы работаем. Для этого получим версию операционной системы, имя компьютера, а также сетевой адрес. Пробежимся по ключам реестра с использованием плагина printkey.

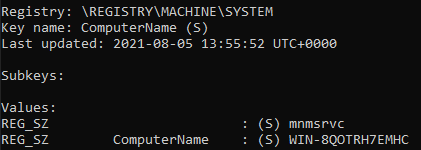

Имя компьютера

Имя компьютера — WIN-8QOTRH7EMHC.

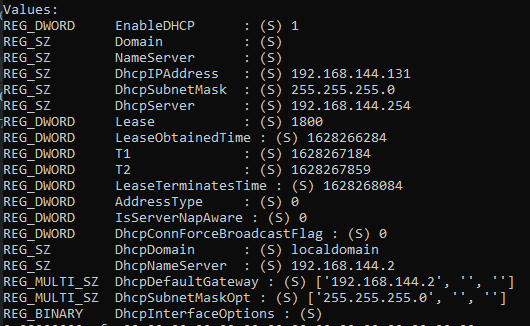

Список интерфейсов

Мы получили список идентификаторов сетевых интерфейсов. Проверим каждый из них.

Сетевой адрес системы

Сетевой адрес компьютера — 192., IP-адрес выдается DHCP-сервером 192..

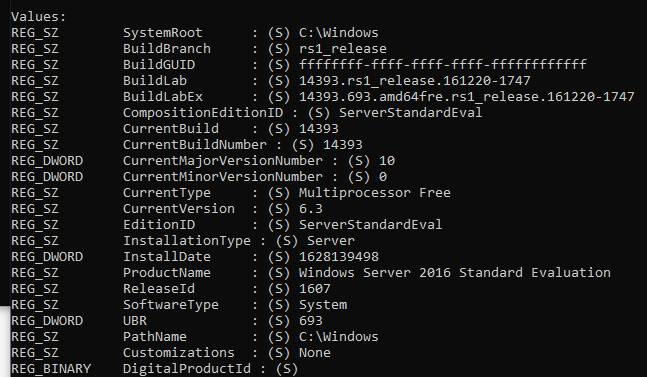

Теперь получим информацию о версии операционной системы.

Версия операционной системы

Версия операционной системы — Windows Server 2016 Standard Evaluation.

Получим время, которое было зафиксировано в момент снятия образа оперативной памяти. Для этого воспользуемся плагином windows. утилиты Volatility 3.

python3 vol.py -fc63-bsidesjeddah-mem/memory.mem windows.info

Системное время — 2021-08-06 .

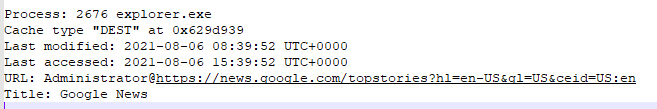

Далее попытаемся восстановить действия пользователя в системе. Проанализируем историю браузера, в данном случае Internet Explorer. Для этого воспользуемся плагином iehistory.

python2.7 vol.py -fc63-bsidesjeddah-mem/memory.mem --profile=Win2016x64_14393 iehistory >c63-bsidesjeddah-mem/iehistory.txt

История iehistory

Нам удалось выяснить, что 6 августа 2021 года пользователь Administrator посетил страницу news..

Теперь приступим к поиску вредоносной активности. Для этого нам необходимо проанализировать процессы, сетевой трафик, команды запуска исполняемых файлов, а также исследовать строки процессов.

- © Уроки форензики. Расследуем киберинцидент MrRobot - «Новости»

- © Уроки форензики. Ищем неизвестный вредонос и восстанавливаем данные из памяти - «Новости»

- © Уроки форензики. Расследуем киберинцидент HawkEye - «Новости»

- © Уроки форензики. Расследуем заражение машины с Windows шпионским трояном - «Новости»

- © Уроки форензики. Ищем улики в сетевом трафике - «Новости»

- © Уроки форензики. Исследуем дампы и ищем следы взлома в системе - «Новости»

- © Уроки форензики. Расследуем взлом веб-сервера с Linux, Apache и Drupal - «Новости»

- © Уроки форензики. Расследуем киберинцидент по следам Log4Shell - «Новости»

- © Уроки форензики. Расследуем киберинцидент CyberCorp Case 1 - «Новости»

- © Уроки форензики. Реверсим шифровальщика - «Новости»

|

|

|