Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

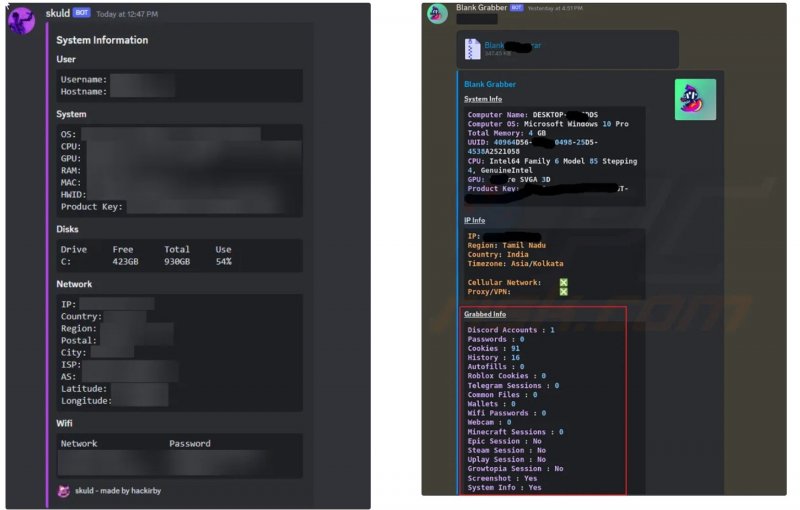

В репозитории npm обнаружено несколько вредоносных пакетов, нацеленных на разработчиков Roblox. При помощи опенсорсных стилеров Skuld и Blank-Grabber у жертв похищали данные.

Как рассказали исследователи Socket, обнаружившие эту атаку, список вредоносных пакетов выглядел следующим образом:

• node-dlls (77 загрузок);

• ro.dll (74 загрузки);

• autoadv (66 загрузок);

• rolimons-api (107 загрузок).

Отмечается, что node-dlls — это попытка злоумышленников замаскироваться под легитимный пакет node-dll, а rolimons-api — это вредоносная вариация API Rolimon.

Исследователи пишут, что хотя существуют неофициальные врапперы и модули — например, Python-пакет rolimons (который загрузили более 17 000 раз) и Lua-модуль Rolimons на GitHub, — вредоносный rolimons-api пытался паразитировать на доверии разработчиков к знакомым именам. При этом злоумышленники имитировали легитимные решения, широко используемые в сообществе разработчиков Roblox.

Вредоносные пакеты содержали обфусцированный jаvascript-код, который загружал и выполнял в системах жертв стилеры Skuld и Blank Grabber, написанные на Golang и Python. Эти вредоносы могут собрать широкий спектр информации с зараженных устройств, а затем передать похищенные данные своим операторам через веб-хуки Discord или Telegram.

При этом в попытке избежать обнаружения бинарники малвари извлекались из репозитория на GitHub (github[.]com/zvydev/code/), контролируемого хакерами.

«Этот инцидент подчеркивает, с какой пугающей легкостью злоумышленники могут запускать атаки на цепочки поставок, злоупотребляя доверием и человеческим фактором в экосистеме опенсорса, используя легкодоступное вредоносное ПО, публичные платформы вроде GitHub для размещения вредоносных исполняемых файлов, а также такие каналы связи, как Discord и Telegram для управления своими операциями и обхода традиционных защитных мер», — заключают в Socket.

- © Python с абсолютного нуля. Работаем с ОС, изучаем регулярные выражения и функции - «Новости»

- © HTB CrossfitTwo. Применяем на практике UNION SQL Injection, DNS rebinding и NPM Planting - «Новости»

- © HTB Luanne. Эксплуатируем Lua, чтобы захватить машину с NetBSD - «Новости»

- © Малварь на просвет. Используем Python для динамического анализа вредоносного кода - «Новости»

- © Крадущийся питон. Создаем простейший троян на Python - «Новости»

- © Reverse shell на Python. Осваиваем навыки работы с сетью на Python на примере обратного шелла - «Новости»

- © Разведка змеем. Собираем информацию о системе с помощью Python - «Новости»

- © HTB Seventeen. Подменяем пакет NPM для захвата хоста - «Новости»

- © HTB Health. Эксплуатируем SSRF от первоначального доступа до захвата хоста - «Новости»

- © Змеиная почта. Пишем на Python и Qt почтовик с возможностью прикреплять файлы - «Новости»

|

|

|