Interner Explorer

-ms-interpolation-mode

-ms-radial-gradient

background-position-x

background-position-y

---------------

filter

hasLayout

scrollbar-3dlight-color

scrollbar-arrow-color

scrollbar-base-color

scrollbar-darkshadow-color

scrollbar-face-color

scrollbar-highlight-color

scrollbar-shadow-color

scrollbar-track-color

zoom

---------------

Firefox

-moz-border-bottom-colors

-moz-border-left-colors

-moz-border-right-colors

-moz-border-top-colors

-moz-linear-gradient

-moz-orient

-moz-radial-gradient

-moz-user-select

:-moz-placeholder

::-moz-selection

image-rendering

---------------

Opera

|

-o-linear-gradient

-o-object-fit

-o-radial-gradient

---------------

Safari и Chrome

-webkit-linear-gradient

-webkit-radial-gradient

-webkit-user-select

---------------

@-правила

@charset

@font-face

@import

@media

@page

---------------

Селекторы и их комбинации

A

#id

.class

.class1.class2

*

A B

A > B

A + B

A ~ B

[attr]

[attr='value']

[attr^='value']

[attr$='value']

[attr*='value']

[attr~='value']

[attr|='value']

---------------

Псевдоклассы

:active

:checked

:default

:disabled

:empty

:enabled

:first-child

:first-letter

:first-line

:first-of-type

:focus

:hover

:indeterminate

:invalid

:lang

:last-child

:last-of-type

:link

:not

:nth-child

:nth-last-child

:nth-last-of-type

:nth-of-type

:only-child

:only-of-type

:optional

:read-only

:read-write

:required

:root

:target

:valid

:visited

---------------

Псевдоэлементы

::after (:after)

::before (:before)

::first-letter

::first-line

::selection

---------------

Функции

attr()

calc()

---------------

Значения свойств

Строки

Числа

Проценты

Размер

Адрес

Цвет

Угол

Медиа-запросы

inherit

initial

Разработчик фанатского расширения Downfall для популярного карточного «рогалика» Slay the Spire пострадал от хакерской атаки. В результате через систему обновлений Steam на машины пользователей

Erid: 2SDnjdpr4GQ Напоминаем, что на нашем складе почти закончился тираж ограниченного бумажного спецвыпуска «Хакера»! В номер вошли лучшие статьи 2015–2017 годов, то есть лучшие статьи за первые

Erid: 2SDnjcbgzDn В январе 2024 года начнутся занятия на курсах, посвященных изучению основ и базовых концепций программирования на Python, а также основам создания устройств интернета вещей. Набор

Гендиректор CD Projekt Адам Кичиньский (Adam Kicinski), который 1 января покинет свой пост, в интервью польскому изданию Parkiet рассказал о находящихся в разработке играх и уроках, извлечённых из

Apple добилась временной отсрочки запрета на продажи смарт-часов Watch в США, вступившего в силу во вторник. Федеральный апелляционный суд вынес решение о приостановке запрета на импорт и продажи —

Компания Microsoft сообщает, что иранские хакеры из группировки APT33 (она же Elfin, Refined Kitten, Peach Sandstorm и Holmium) атакуют организации оборонно-промышленного комплекса. В рамках этой

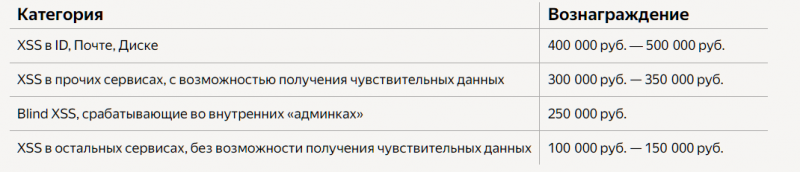

Компания «Яндекс» запускает очередной конкурс по усилению защиты данных в рамках bug bounty программы «Охота за ошибками». На этот раз исследователям предстоит искать в сервисах компании ошибки и

Специалисты из компании Sucuri обнаружили плагин для WordPress, который способен создавать фальшивых пользователей-администраторов и внедрять на сайты вредоносный jаvascript-код для кражи информации

Несмотря на отсутствие доступа к оборудованию для выпуска чипов с литографией в экстремальном ультрафиолете (EUV) из-за санкций, китайская компания SMIC продолжает разработку 5-нм и 3-нм

Американская компания CableMod, занимающаяся продажей адаптеров, переходников и кастомных кабелей питания для компьютерных комплектующих, заявила об отзыве угловых переходников питания 12VHPWR для

Intel следует плану по освоению пяти передовых техпроцессов за четыре года и теперь готова представить свои ангстремные техпроцессы 20A (2-нм) и 18A (1,8-нм) раньше, чем конкуренты из TSMC и

В Китае готовится к выходу мобильная рабочая станция REV-9 на компонентах для настольных ПК и центров обработки данных. Система подойдёт для работников научной сферы и кинематографической отрасли.

Единственная известная нам по Земле биологическая жизнь нуждается в воде. Поэтому среди более 5000 открытых экзопланет специалисты NASA отобрали 17 кандидатов в миры с подповерхностными океанами.

Группа учёных из Висконсинского университета в Мадисоне нашла возможность уменьшить размеры рабочих зон термоядерных реакторов. Исследователи испытали особое напыление для внутренних стенок камер

Облачный инженер Миклош Даниэль Броуди (Miklos Daniel Brody) был приговорен к двум годам тюремного заключения и возмещению ущерба в размере 529 000 долларов. Дело в том, что Броуди стер все

Эксперты предупредили, что северокорейская хакерская группа Lazarus продолжает эксплуатировать уязвимость Log4Shell (CVE-2021-44228). Теперь баг используется для развертывания трех ранее неизвестных

На этой неделе Microsoft выпустила декабрьский набор патчей, которые устранили 34 уязвимости в продуктах компании (не считая восьми ошибок в Microsoft Edge, устраненных ранее). Среди исправленных

Японский автопроизводитель сообщает, что его специалисты занимаются расследованием кибератаки, которая была нацелена на системы подразделений в Австралии и Новой Зеландии (Nissan Oceania). В компании

Министерство юстиции США сообщает, что россиянин Анатолий Легкодымов признал себя виновным в управлении криптовалютной биржей Bitzlato, которая, по мнению властей, помогла вымогателям и другим

Группа ученых из Амстердамского свободного университета разработала side-channel атаку, получившую название SLAM (Spectre Linear Address Masking). Атака может использовать аппаратные возможности,

Сегодня Google представила Gemini, «самую функциональную и гибкую модель искусственного интеллекта, которую компания когда-либо создавала». Gemini Nano — это работающая локально версия новой большой

Стоечные серверы Dell PowerEdge — это новейшие и наиболее производительные решения, которые помогут вашему бизнесу справиться со стоящими перед ним задачами. В широком ассортименте серверов можно

Принадлежащая Samsung компания Harman International Industries владеет целым рядом брендов, и в том числе выпускает аудиотехнику под маркой JBL. Производитель не смог доказать в российском суде, что

Google объявила о запуске модели искусственного интеллект Gemini, которая станет основой ИИ-функций компании и бросит вызов конкурентам, включая ChatGPT от OpenAI. По словам гендиректора Google

Специалисты просканировали интернет и обнаружили около 30 000 серверов Microsoft Exchange, которые работают со старыми версиями ПО, чьи поддержка уже была прекращена. В итоге эти серверы не получают

Эксперты Palo Alto Networks предупредили, что организации на Ближнем Востоке, в Африке и США стали объектом атак неизвестной хак-группы, которая распространяет бэкдор Agent Raccoon. Предполагается,

Google продолжает борьбу с блокировщиками рекламы. Недавно в компании заявили, что внедрение скандального Manifest V3, который определяет возможности и ограничения для расширений, произойдет уже

Microsoft объявила о внедрении инструмента Copilot в операционную систему Windows 10. Теперь пользователи могут добавить этого интеллектуального помощника самостоятельно, не дожидаясь официального

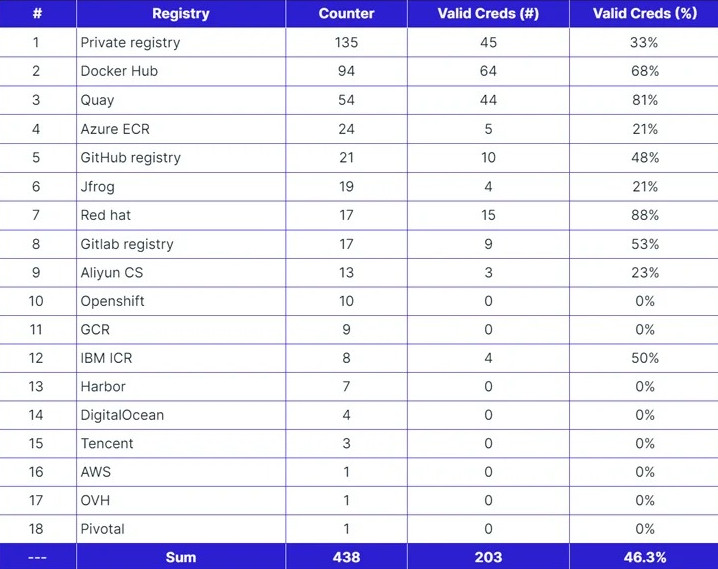

Специалисты компании Aqua Security пытаются привлечь внимание к проблеме публичного раскрытия конфигурационных секретов Kubernetes. По их словам, сотни организаций, включая крупные компании из

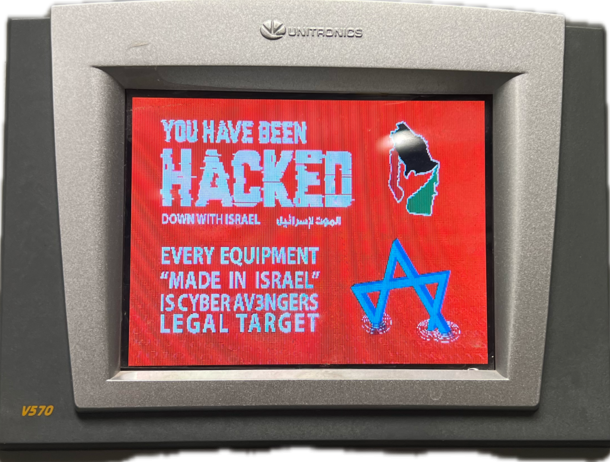

Представители муниципального водохозяйственного управления американского города Аликиппа (штат Пенсильвания) сообщили, что в минувшие выходные хакеры захватили контроль над системой, связанной с

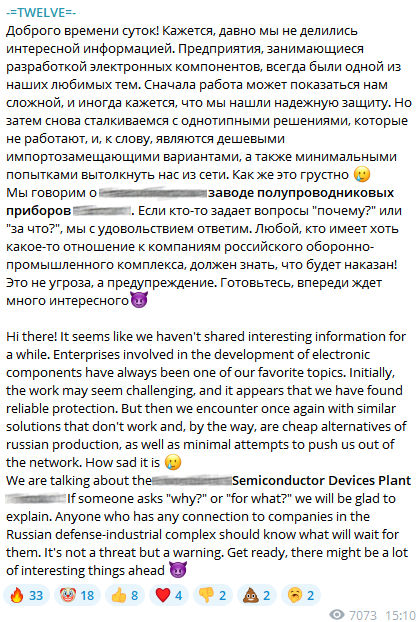

Специалисты компании FACCT обнаружили новые атаки преступного синдиката Comet (ранее Shadow) и Twelve, а также их сообщников на российские компании. Для эффективного противодействия этим

OnePlus опубликовала в соцсети Weibo официальные изображения флагманского смартфона OnePlus 12, который будет представлен 5 декабря в Китае. Внешним обликом OnePlus 12 похож предшественника, OnePlus

Приключенческому экшену с открытым миром Assassin’s Creed Syndicate от Ubisoft Quebec в октябре исполнилось восемь лет, а спустя месяц Ubisoft решила отметить годовщину подарком для игроков. Источник

Компания Frore, разработавшая ультразвуковые кулеры AirJet, продолжает экспериментировать с вариантами их применения. Сейчас производитель изучает использование кулера AirJet, а конкретно его более

В этом году Национальный суперкомпьютерный центр в Уси (Китай) запустил мощнейший суперкомпьютер на базе усовершенствованных 384-ядерных процессоров Sunway SW26010-Pro, разработанных в стране. По

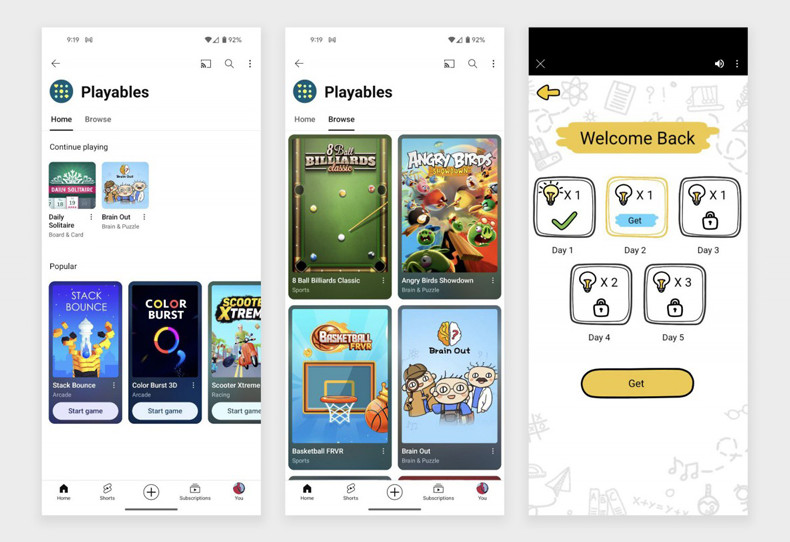

Компания Google запустила в порядке эксперимента функцию Playables для подписчиков YouTube Premium, которая позволяет пользователям играть в игры на платформе YouTube без надобности в их установке.

Два мексиканских учёных на основании общедоступных данных от гамма-телескопа «Ферми» обнаружили активность возле сверхмассивной чёрной дыры в центре нашей галактики. Чёрная дыра Стрелец А* в центре

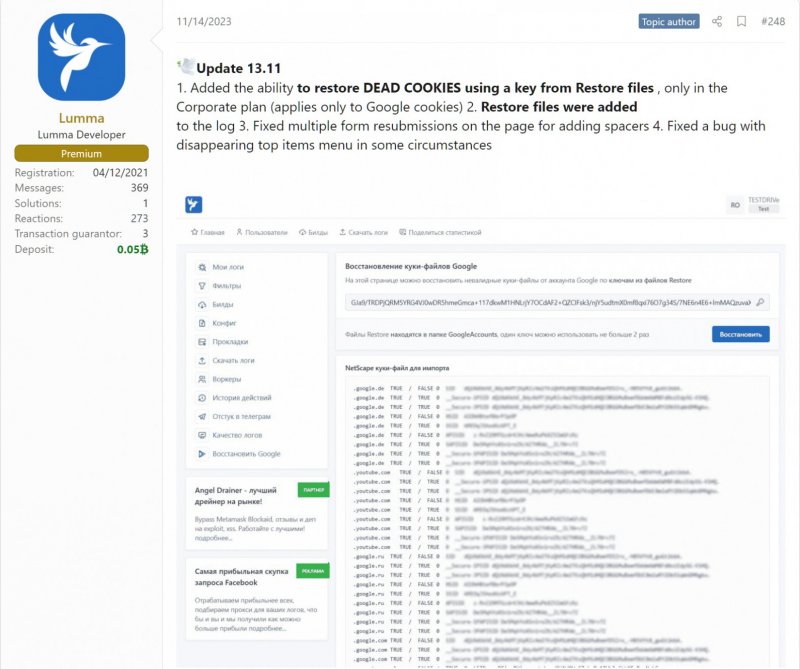

Разработки стилера Lumma (он же LummaC2) рекламируют новую функцию, которая якобы позволяет восстанавливать устаревшие cookie Google, которые затем можно использовать для взлома учетных записей

Исследователи обошли аутентификацию по отпечаткам пальцев Windows Hello на ноутбуках Dell Inspiron, Lenovo ThinkPad и Microsoft Surface Pro X. Уязвимости были обнаружены специалистами Blackwing

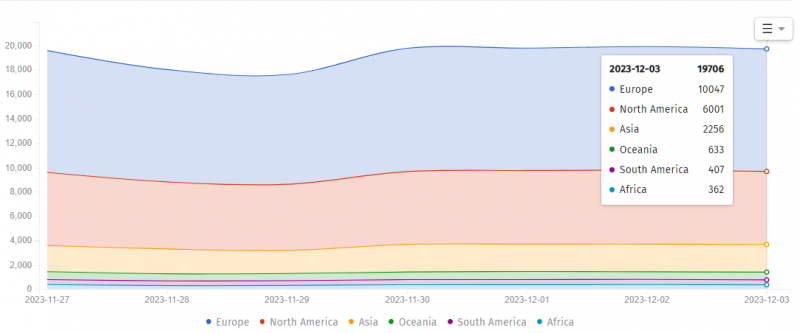

Аналитики Akamai предупреждают, что новый Mirai-ботнет InfectedSlurs использует две 0-day уязвимости для удаленного выполнения кода на маршрутизаторах и NVR (Network Video Recorder). Зараженные

|