Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Вредонос GZipDe распространяет бэкдор на базе Metasploit - «Новости»

Аналитики компании AlienVault рассказали об обнаружении малвари GZipDe, очевидно, применяющейся для направленных кибершпионских атак.

Угрозу впервые заметили лишь на прошлой неделе, когда пользователь из Афганистана загрузил на VitusTotal вредоносный документ Word, повествующий о саммите Шанхайской организации сотрудничества (ШОС). Исследователи полагают, что целью неизвестных злоумышленников, вероятно, был сотрудник какого-то посольства в Афганистане, так как сам документ-приманка написан на английском языке.

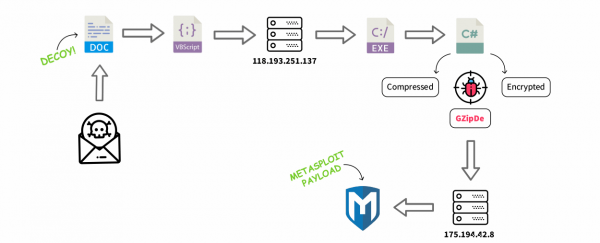

Вначале атаки GZipDe действует по уже классической схеме: пользователя обманом и хитростью вынуждают открыть документ и включить макросы, после чего происходит исполнение скрипта Visual Basic, PowerShell кода и загрузка исполняемого файла в формате PE32. По завершении этих процедур на машину попадает сам GZipDe.

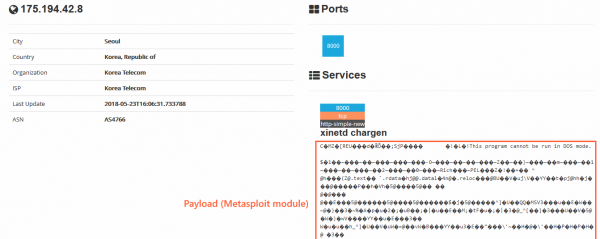

Согласно данным AlienVault, малварь написана на .NET и использует кастомный метод шифрования для обфускации и уклонения от обнаружения. При этом, в сущности, GZipDe является лишь загрузчиком, то есть его задача – загрузить на машину жертвы некую малварь с удаленного сервера злоумышленников. И хотя сервер, с которого должна была скачиваться эта вторичная угроза, был недоступен, исследователи воспользовались поисковиком Shodan и с его помощью установили, что сервер ранее проходил индексирование, и на нем размещался пейлоад Metasploit.

Исследователи рассказывают, что функциональность Metasploit использовалась злоумышленниками в качестве замены бэкдору. Шеллкод загружал в память DLL целиком, не оставляя практически никаких следов на дисках зараженной машины. «К примеру, он мог собирать данные о системе и связываться с управляющим сервером, ожидая дальнейших команд», — пишут специалисты. Также атакующие могли воспользоваться и любым другим пейлоадом, например, для повышения привилегий и системе или продвижения в локальную сеть.

Эксперты AlienVault отмечают, что преступники не так уж редко используют легитимную функциональность Metasploit в собственных целях. К примеру, к подобной тактике прибегает известная хакерская группировка Turla. Исследователи признают, что это значительно затрудняет установление источников атак и позволяет злоумышленникам тратить куда меньше времени и сил для достижения целей.

- © Вымогатель qkG шифрует только документы Word и самостоятельно распространяется с помощью макросов - «Новости»

- © Скрипты для майнинга криптовалюты могут работать внутри документов Word - «Новости»

- © Сделать страницу с ошибкой 404 - «Дизайн сайтов»

- © Сделать страницу с ошибкой 404 - «Дизайн сайтов»

- © Вредонос «Баба Яга» обновляет взломанные WordPress-сайты - «Новости»

- © Исходные коды PoS-малвари TreasureHunter попали в открытый доступ - «Новости»

- © Шифровальщик Scarabey продолжает дело Scarab и атакует российских пользователей - «Новости»

- © Малварь Olympic Destroyer, использовавшаяся для атак во время Олимпиады в Пхенчане, вновь активна - «Новости»

- © ESET: группа Turla меняет тактику - «Новости»

- © Организации и компании в СНГ атакует малварь PYLOT - «Новости»

|

|

|